sudo命令最近爆出了安全漏洞《CVE-2021-3156:Sudo 堆缓冲区溢出漏洞通告》,信安要求要升级,大致记录一下。

一、 漏洞主要信息

1. 影响版本

– sudo:sudo: 1.8.2 – 1.8.31p2

– sudo:sudo: 1.9.0 – 1.9.5p1

2. 自查方法

以非root用户登录系统,并执行命令sudoedit -s /

- 如果返回以

sudoedit:开头的报错,表明存在漏洞。 - 如果返回以

usage:开头的报错,表明补丁已经生效。

测试发现Oracle Linux操作系统会要求输密码,不过据说也在受影响范围,需要升级。

二、 sudo升级方法

1. 利用yum升级

如果能连到更新的yum源,直接执行 yum upgrade sudo 即可。

2. 离线升级

下载不在漏洞影响范围内的安装包,例如 sudo-1.9.5p2。下载地址:https://www.sudo.ws/dist/

解压安装包,进入安装目录,执行以下命令即可:

./configure --prefix=/usr --libexecdir=/usr/lib --with-secure-path --with-all-insults --with-env-editor --docdir=/usr/share/doc/sudo-1.9.5p2 --with-passprompt="[sudo] password for %p: " && make && make install && ln -sfv libsudo_util.so.0.0.0 /usr/lib/sudo/libsudo_util.so.0

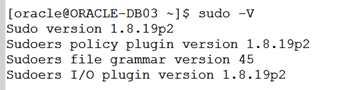

三、 验证升级后情况

返回以下结果即可

参考:

https://www.anquanke.com/post/id/229948

https://blog.csdn.net/weixin_44445958/article/details/113264352