根据网络安全研究人员的一项新分析,该木马伪装成HTTPd,这是Linux服务器上的常用程序,它是该恶意软件的新版本,被跟踪为Stantinko。

早在2017年,ESET研究人员就详细介绍了一个庞大的广告软件僵尸网络,该僵尸网络通过诱骗寻找盗版软件的用户下载伪装为torrent的恶意可执行文件来安装执行广告注入和点击欺诈的恶意浏览器扩展程序。

自那时以来,黑客秘密行动控制着一支拥有500万机器人的庞大队伍,此后以加密采矿模块的形式进行了重大升级,旨在从受其控制的计算机中获利。

尽管Stantinko传统上一直是Windows恶意软件,但其工具集针对Linux的扩展并没有引起人们的注意,ESET观察到通过恶意二进制文件将Linux木马代理部署到受感染服务器上。

网络安全组织东方联盟的最新研究提供了对该Linux代理的全新见解,特别是同一恶意软件(v1.2)的较新版本(v2.17),称为“ httpd”,其中一个恶意软件样本已于11月7日从俄罗斯上载到VirusTotal。

执行后,“ httpd”将验证与恶意软件一起提供的“ etc / pd.d / proxy.conf”中的配置文件,并通过创建套接字和侦听器以接受研究人员认为与其他人的连接来对其进行跟踪受感染的系统。

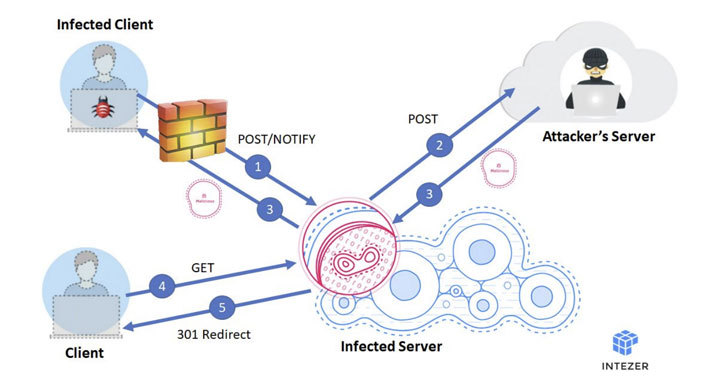

来自受感染客户端的HTTP Post请求为代理将请求传递给攻击者控制的服务器铺平了道路,然后由服务器控制,服务器随后通过适当的有效负载进行响应,该有效负载由代理转发回客户端。

如果未受感染的客户端向受感染的服务器发送HTTP Get请求,则会发送回指向配置文件中指定的预配置URL的HTTP 301重定向。

东方联盟研究人员指出,新版本的恶意软件仅可充当代理,新版本与旧版本共享多个功能名称,并且某些硬编码路径与以前的Stantinko活动相似。这种恶意软件是利用受到破坏的Linux服务器的广泛活动的一部分。(欢迎转载分享)