文章目录

1. Secret

1.1 Secret简介

Secret 是一种包含少量敏感信息例如密码、令牌或密钥的对象。 将这些信息放在 secret 中比放在 Pod 的定义或者 容器镜像 中来说更加安全和灵活。 这样的信息可能会被放在 Pod 规约中或者镜像中。 用户可以创建 Secret,同时系统也创建了一些 Secret。

Kubernetes Secret 默认情况下存储为 base64-编码的、非加密的字符串。 默认情况下,能够访问 API 的任何人,或者能够访问 Kubernetes 下层数据存储(etcd) 的任何人都可以以明文形式读取这些数据。

Pod 可以用三种方式之一来使用 Secret:

- 作为挂载到一个或多个容器上的 卷 中的文件。

- 作为容器的环境变量

- 由 kubelet 在为 Pod 拉取镜像时使用

data 和 stringData 字段都是可选的,data 字段中所有键值都必须是 base64 编码的字符串

1.2 Secret类型

- Secret 资源的

type字段 - 类型默认为 Opaque

| 内置类型 | 用法 |

|---|---|

| Opaque | 用户定义的任意数据 |

| kubernetes.io/service-account-token | 服务账号令牌 |

| kubernetes.io/dockercfg | ~/.dockercfg 文件的序列化形式 |

| kubernetes.io/dockerconfigjson | ~/.docker/config.json 文件的序列化形式 |

| kubernetes.io/basic-auth | 用于基本身份认证的凭据 |

| kubernetes.io/ssh-auth | 用于 SSH 身份认证的凭据 |

| kubernetes.io/tls | 用于 TLS 客户端或者服务器端的数据 |

| bootstrap.kubernetes.io/token | 启动引导令牌数据 |

2. 创建 Opaque 类型的Secret

Opaque Secret其value为base64加密后的值

2.1 通过命令创建

- 在定义密码信息时,如果密码有特殊字符,则需要使用

\转义符对其进行转义,比如原密码为A!B\C*D则需要以下方式创建(–from-literal表示通过字符创建)

--from-literal=username=devuser --from-literal=password=A\!B\\C\*D

1)创建用户名及密码文件

mkdir secret

cd secret/

echo 'admin' > username.txt

echo 'westos' > passwd.txt

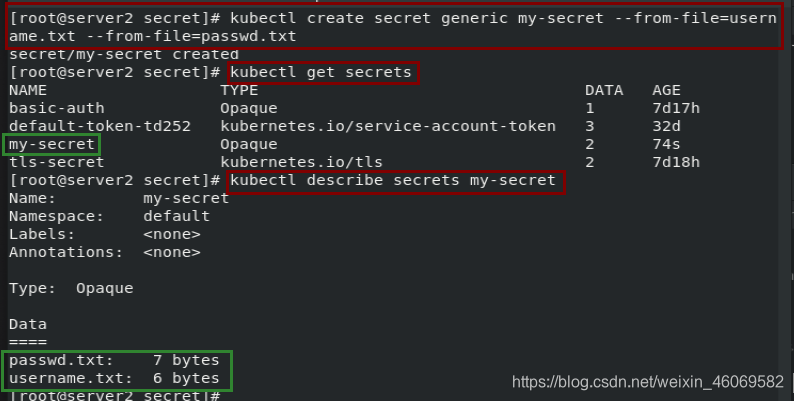

2)创建secret

kubectl create secret generic my-secret --from-file=username.txt --from-file=passwd.txt

# generic:表示通用

# my-secret:secret的名称

# –from-file=:表示从文件中创建

3)查询详细信息时看不到明文,只能看到被加密过的

2.2 通过yaml文件创建Secret

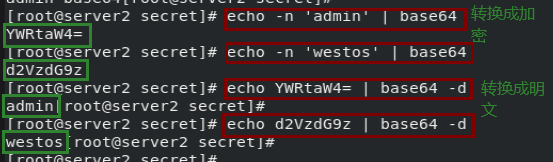

1)先将字符串转换为 base64

echo -n 'admin' | base64

echo -n 'westos' | base64

2)编写yml文件

# mysecret.yml

apiVersion: v1

kind: Secret

metadata:

name: mysecret

type: Opaque

data:

username: YWRtaW4=

password: d2VzdG9z

3)创建secret

2.3 将Secret挂载到Volume中

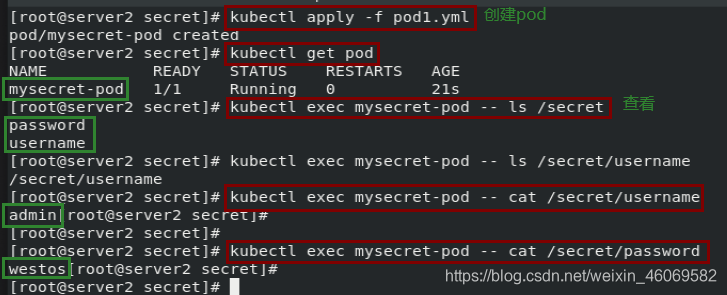

示例1:

编写yml文件创建pod,key与value都被挂载到pod中

# pod1.yml

apiVersion: v1

kind: Pod

metadata:

name: mysecret-pod

spec:

containers:

- name: demo

image: myapp:v1

volumeMounts:

- name: secrets

mountPath: "/secret" # 挂载路径

readOnly: true

volumes:

- name: secrets

secret:

secretName: mysecret # 指定secret为依据创建好的

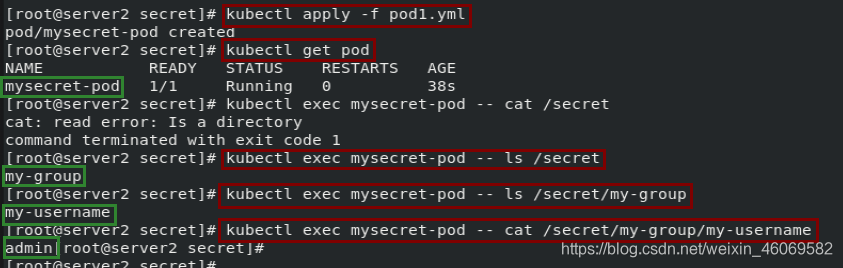

示例2: 编写yml文件,将指定的key挂载到pod中

# pod1.yml

apiVersion: v1

kind: Pod

metadata:

name: mysecret-pod

spec:

containers:

- name: demo

image: myapp:v1

volumeMounts:

- name: secrets

mountPath: "/secret"

readOnly: true

volumes:

- name: secrets

secret:

secretName: mysecret

items:

- key: username

path: my-group/my-username

# path为相对路径

# 绝对路径为/secret/my-group/my-username

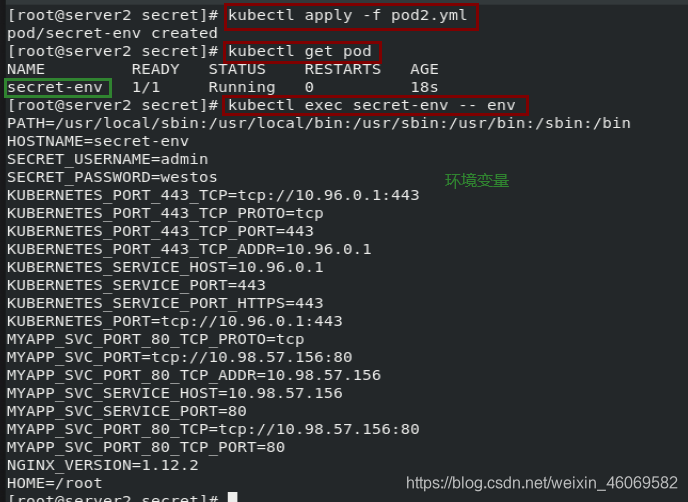

2.4 将Secret设置为环境变量

- 环境变量读取Secret很方便,但无法支撑Secret动态更新

# pod2.yml

apiVersion: v1

kind: Pod

metadata:

name: secret-env

spec:

containers:

- name: nginx

image: myapp:v1

env:

- name: SECRET_USERNAME

valueFrom:

secretKeyRef:

name: mysecret

key: username

- name: SECRET_PASSWORD

valueFrom:

secretKeyRef:

name: mysecret

key: password

3. 创建 kubernetes.io/dockerconfigjson 类型

- 用以存放访问 Docker 仓库 来下载镜像的凭据。

- 类型

kubernetes.io/dockerconfigjson被设计用来保存 JSON 数据的序列化形式, 该 JSON 也遵从~/.docker/config.json文件的格式规则,而后者是~/.dockercfg的新版本格式。 使用此 Secret 类型时,Secret 对象的data字段必须包含.dockerconfigjson键,其键值为base64编码的字符串包含~/.docker/config.json文件的内容

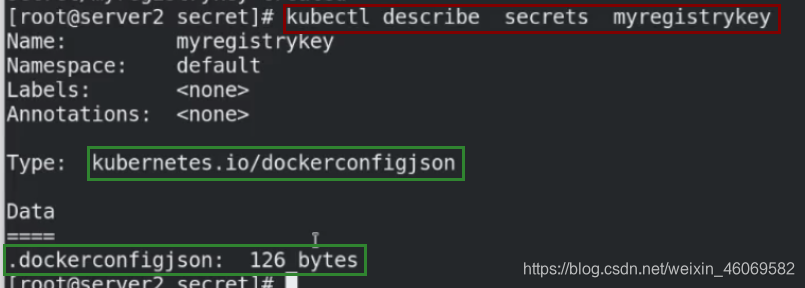

1)创建一个类型为 kubernetes.io/dockerconfigjson 的 Secret

kubectl create secret docker-registry myregistrykey \

--docker-server=zy.westos.org \

--docker-username=admin \

--docker-password=westos \

--docker-email=1458250823@qq.com

--docker-server:仓库服务器的地址

--docker-username:仓库认证用户

--docker-password:密码

--docker-email:出现问题会发信息到此邮箱

2)查询信息,会产生一个 .dockerconfigjson 文件

kubectl describe secrets myregistrykey

3)测试:设置一个只有该仓库邮电的镜像,创建pod,若能运行成功,则认证成功

# pod3.yml

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: game2048

image: zy.westos.org/westos/game2048

imagePullSecrets:

- name: myregistrykey # secret名

4)测试:发现mypod状态为Running,拉取私有仓库的镜像成功!!

kubectl get pod

5)以yaml格式输出信息,data字段的内容就是加密的信息

kubectl get secrets myregistrykey -o yaml