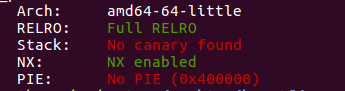

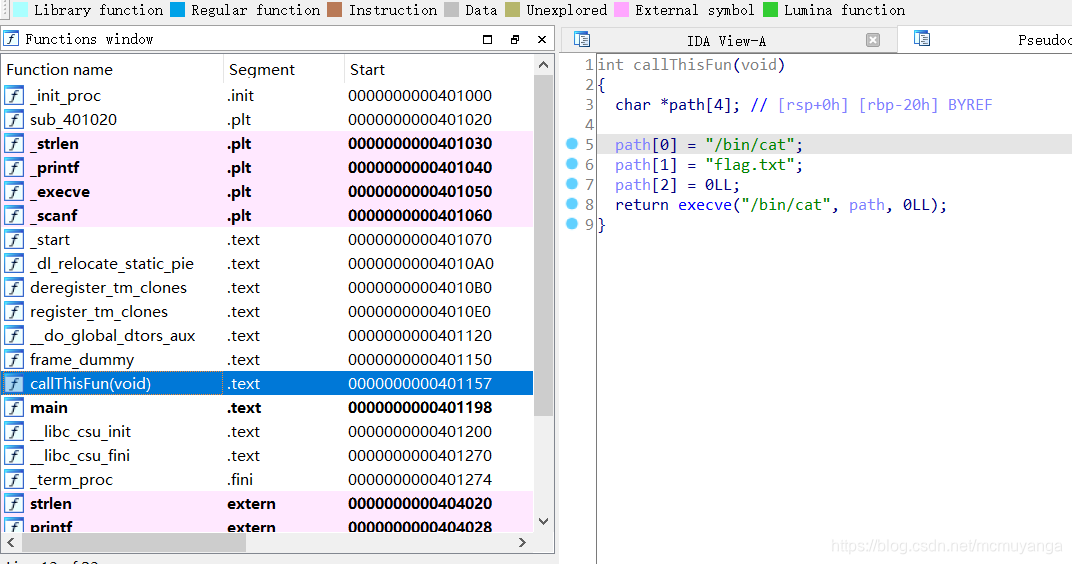

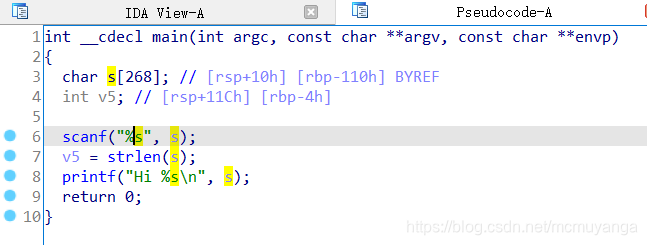

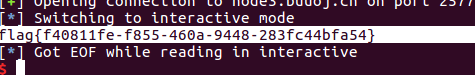

[BUUCTF]PWN——suctf_2018_basic pwn

猜你喜欢

转载自blog.csdn.net/mcmuyanga/article/details/113543146

今日推荐

周排行