文章目录

windows

文件分析

开机启动项目检查

- 一般情况下,各种木马,病毒等恶意程序会在开机启动时候自启动

- 三种方式查看

- C:\Users\lenovo\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- msconfig 查看启动是否被添加了注册表

- regdeit 打开注册表格编辑器

计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- 将文件丢入木马查杀的文件

temp临时异常文件

- 打开%temp% temp文件夹

- 查看(exe、dll、sys)或者具有特别大的tmp文件

- 将文件上传到

https://www.virustotal.com/进行查看是否为恶意代码

浏览器信息分析

- 服务器被黑客拿下后,有可能会使用浏览器进行网站的访问,查看浏览器记录,是否下载了恶意代码

- 浏览器浏览记录查看

- 浏览器下载记录查看

- 浏览器cookie查看

文件夹时间属性分析

- windows系统下,文件属性的时间属性具有:创建时间,修改时间,访问时间(默认情况下禁用)

- 如果修改时间要早于创建时间那么文件存在可疑!使用中国菜刀等工具修改的修改时间,通过文件属性可以查看到创建时间,修改时间,访问时间

文件分析-最近打开文件分析

- win+R 输入

%UserProfile%\Recent - 可以看见最近打开的文件

- find /c /n /i “eval” 具体文件

- 返回包含eval的段落

可疑进程发现与关闭

- 计算机与外部网络通信建立在TCP或UDP协议上,并且每一次通信都是具有不同的端口(0-65535)。如果计算机被木马后会与外部网络通信。此时可以通过查看网络连接状态,找到对应的进程ID,关闭进程ID

- netstat -ano|find “ESTABLISHED” 查看网络连接状态

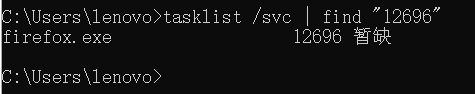

- tasklist /svc | find “PID” 查克具体PID进程对应的程序

- taskkill /PID 12696 /T 关闭进程

系统信息

Windows计划任务

- 在计算机中可以通过设定计划任务,在固定时间执行固定操作,一般情况下,恶意代码也有可能在固定的时间设置执行

- 用schtasks.exe命令可以对计划任务进行管理,直接输入以查看当前计算机保存的计划任务

- 或者在开始中的windos管理工具中查找

隐藏账号发现与删除

- 隐藏账号,指黑客入侵后为了能够持久保持对计算机的访问,而在计算机系统中建立不轻易发现的计算机账户

net user test$ test/add && net localgroup administrator test$ /add 其中$ 符号可以导致系统管理员在使用net user时无法查看到test用户

- 打开计算机管理 或者 控制面板的用户账户可以进行删除

- win+R regedit 打开注册表 给予权限后可以打开发现隐藏的test$

恶意进程-发现与关闭

- 恶意代码在windos系统中运行过程中,将以进程的方式进行展示,其中恶意进程执行着各种恶意行为

- 对于可执行程序,可以直接使用杀毒软件进行查杀,也可以手动查杀,使用工具psexplore,然后利用virustotal.com进行分析。对恶意程序相关的服务进行关闭

补丁查看与更新

- systeminfo查看系统信息,并展示对应的系统补丁信息编号。

- 也可以在卸载软件中查看系统补丁和第三方软件补丁

- 第三方软件打开控制面板查看程序和功能

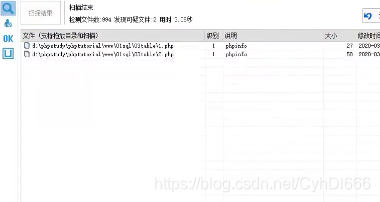

Webshell查杀

- D盾防火墙专门为IIS设计的一个主动防御的保护软件,以内外保护的方式 防止网站和服务器给入侵,在则很难刚才运行各类网站的情况下,越少的功能,服务器越安全的理念而设计

- http://www.d99net.net/

Linux分析排查

文件分析-敏感文件信息

tmp

Linux系统一下一切都是文件。其中/tmp是一个特别的临时目录文件。每个用户都可以对它进行读写操作。因此一个普通用户可以对/tmp目录执行读写执行操作

- ls -alt / a:所有信息 l:长格式 t:使用修改时间排序

tmp目录上传文件提权

cd /tmp/

ls -alh

/etc/init.d/

- 恶意代码可能设置开机自启动的位置

- ls -alh /etc/init.d/

- 查看开机启动项内容

- 查看指定目录下文件时间顺序的排序

ls -alh /etc/init.d/ | head -n 10 - 查看文件时间属性:stat apache2 返回详细的文件时间内容

- /etc/init.d/程序名称 status查看状态

- update-rc.d 程序名称 disable开机不启动 enable 开机自启

新增文件分析:

- find ./ -mtime 0 -name “*.php” 查找24小时内被修改的文件

- find ./ -mtime 2 -name "*.php"查找72小时内被修改的文件

- 权限查找 find ./ -iname “*.php” -perm 777 iname忽略大小写 -perm用于设定筛选文件权限

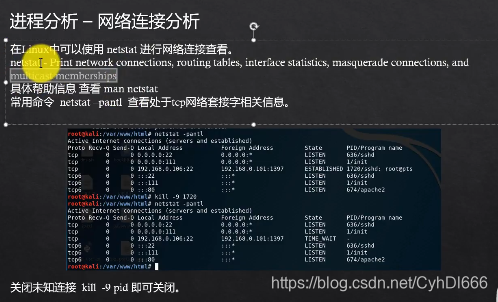

网络连接分析

- netstat -pantl

- kill -9 PID

进程分析- 进程所对文件

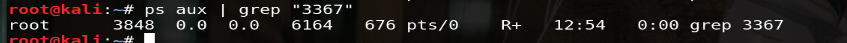

- 在Linux中可以使用ps查看进程相关信息

- ps aux | grep “PID” 查看所有进程信息后筛选出具体PID进程信息

登录分析

- 在linux做的操作都会被记录到系统日志中

- 对与登录也可以查看日志信息查看是否有异常登录

last -i|grep -v 0.0.0.0查看登录日志,筛选非本地登录w可以查当前登录的信息

异常用户的分析排除

- 在linux中root用户可以在linux上做任何事情

新建用户 useradd username

设置密码 passwd username 密码

设置用户uid和gid都为0(root用户为0和0) 修改文件即可

cat /etc/passwd

greo “0:0” /etc/passwd 查看有root权限的用户

历史命令分析history

- linux系统中默认会记录之前执行的命令 /root/.bash_history文件

- 用户可以用cat /root/.bash_history进行查看或者使用history命令进行查看

- 特别注意 wegt、ssh、tar zip、系统配置等命令

- history | grep “ssh”

计划任务排查 crontab

- 在linux系统中可以使用命令 crontab进行计划任务的设定

e 编辑一个用户的计划任务

l 列举当前要执行的计划日舞

r 删除计划任务

- 特别注意计划任务中未知内容

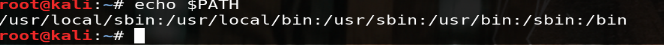

$PATH变量异常

- 决定了shell将到哪些目录中寻找命令或者程序,PATH的值是一系列目录,当您运行一个程序时,Linux在这些目录下进行搜寻编译链接 ls cd

- echo $PATH

- 修改PATH export PATH=$PATH:/usr/locar/new/bin 本次终端有效 重启后无效

windows系统日志分析

- 开始 -->管理工具 -->事件查看器

- Win+R 打开运行 输入“eventvwr.msc”,回车运行,打开“事件查看器”

- windows系统日志筛选

在windows系统中日志管理工具提供了筛选功能以方便用户进行查看。(不同类型的日志具有不同的编号,每一种操作都有不同的日志ID)

4624-登录成功 4625-登录失败 4634-注销成功 4647-用户启动的注销 4672-使用超级用户进行登录

- 使用mstsc远程登录某个主机时,使用的账户是管理员账户的话,成功的情况下会有ID4776、4648、4672、4624的事件产生

- 在入侵提权过程中,常使用下面两条语句

- net user USER PASSWORD /add

- net localgroup administors USER /add