正式内容

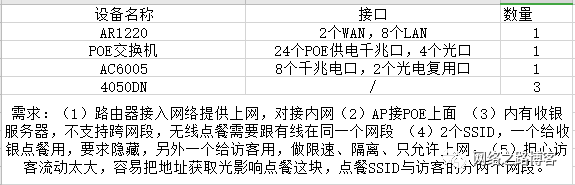

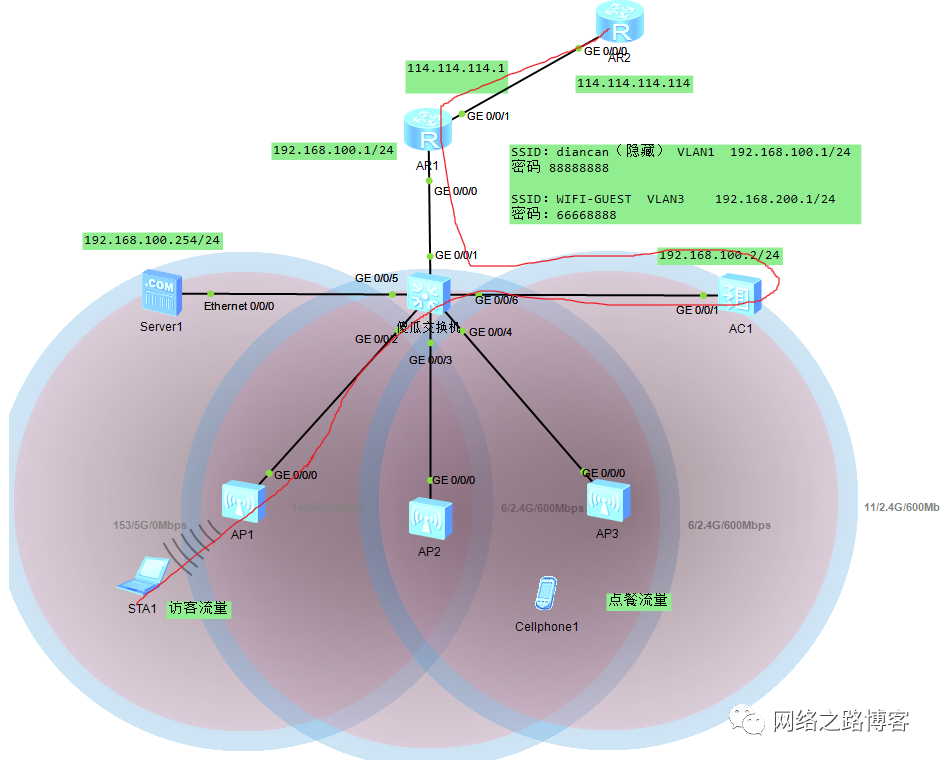

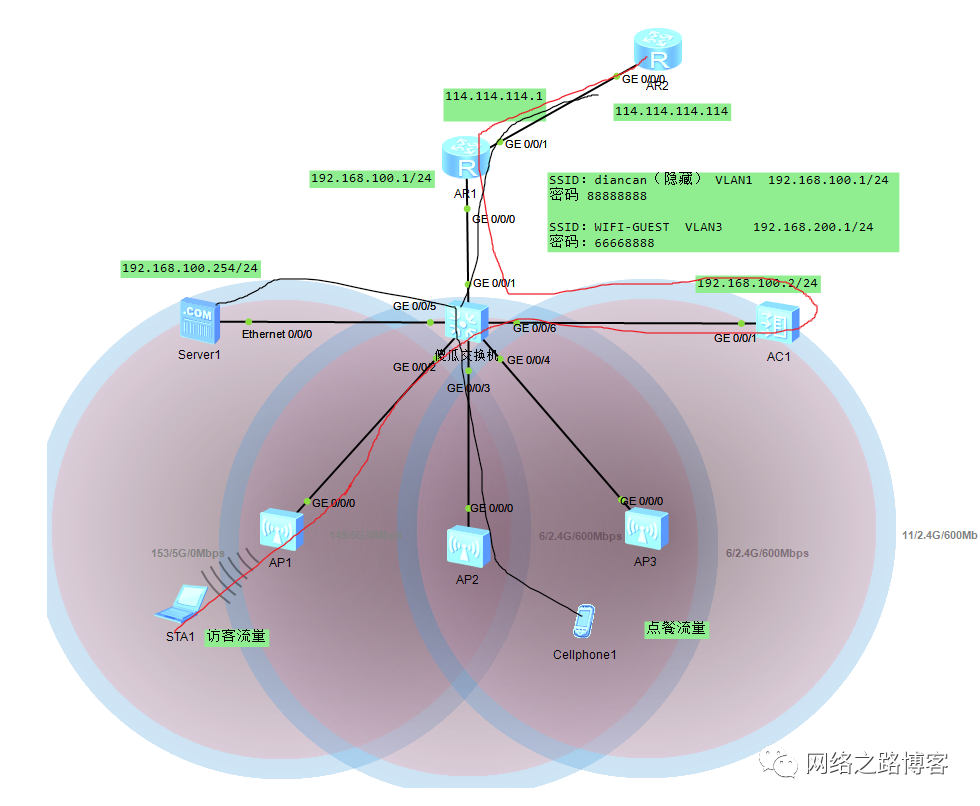

客户需求分析来规划

1、利用AR路由对接外网,并且设置一个内网地址对接内网

2、由于客户希望2个SSID对应不同的网段,那么我们可以有几种可选

(1) AR1220有8个LAN口,可以做多VLAN对接二层交换机,可以实现SSID关联不同VLAN网段

(2)AR1220继续三层口对接交换机,AC旁挂,AC把访客SSID启用隧道转发

3、客户希望点餐用的SSID不被搜索到,需要启用隐藏功能

4、访客用的SSID只允许上网,要求限速、隔离,那么我们需要限制访客能够访问到内网的点餐网段

5、考虑到访客流动性大,DHCP租期30分钟

6、点餐SSID的网段必须跟服务器在同一个网段,服务器不支持跨网段

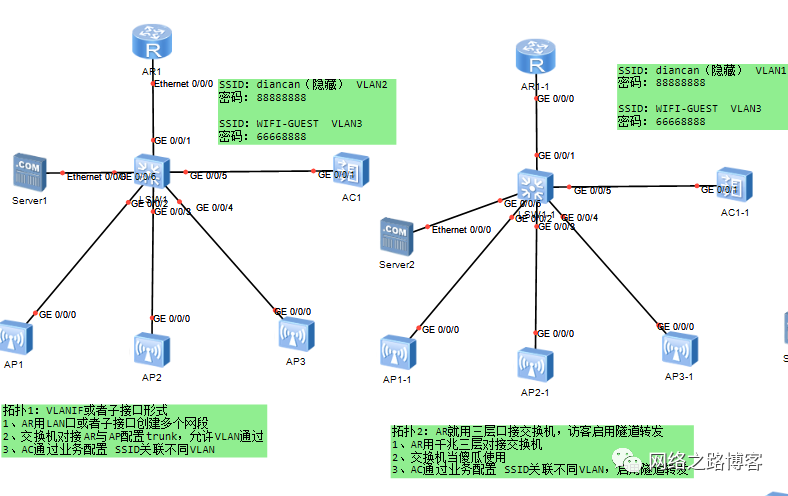

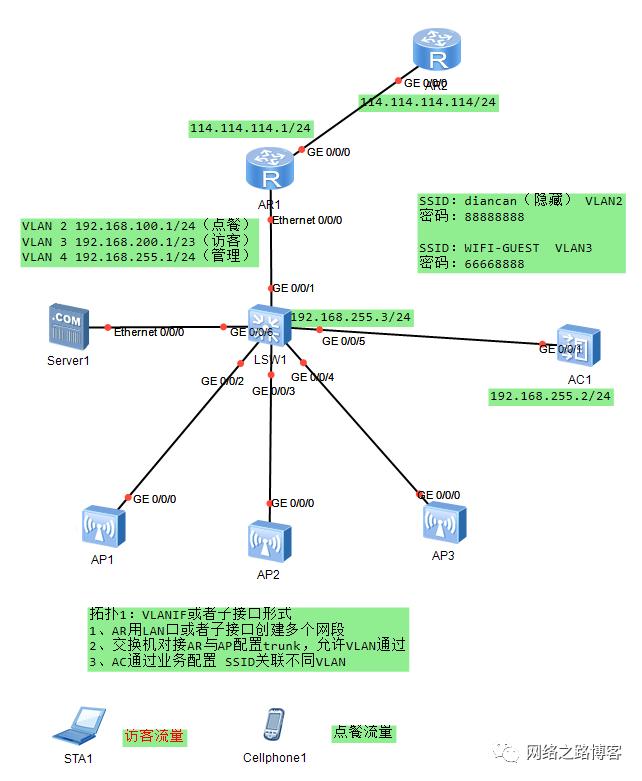

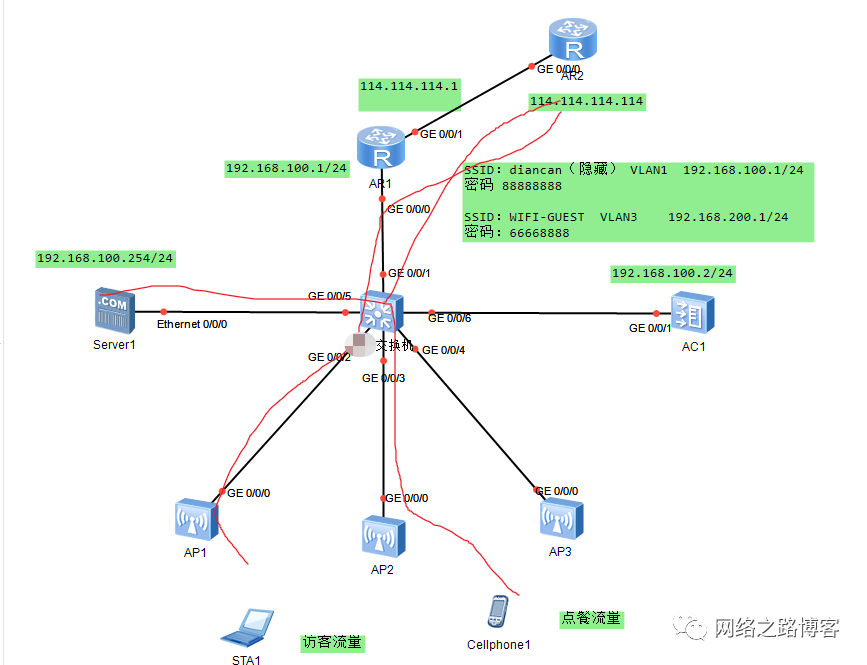

拓扑一:VLANIF或子接口形式

1、对比用子接口的形式用VLANIF更加方便,所以这里采用VLANIF形式,然后把下行口配置成trunk,划分了三个网段,一个给点餐、一个给访客、管理。

2、交换机对接路由器的口为trunk,对接点餐划分到VLAN2,对接AP AC为trunk(这个就是我们接下来要弄的知识点)

3、AC单独起一个管理VLAN网段给 AP分配地址,并且给SSID划分对应VLAN

4、由于SSID的流量附带了VLAN,那么自然对接AP的口要划分成trunk,能够允许这些VLAN通过。

新知识学习

了解管理VLAN与业务VLAN

在刚整个拓扑中,我们可以看到分为了管理、点餐、访客VLAN,我们把AP上线的VLAN叫做管理VLAN,实际无线终端的VLAN叫做业务VLAN,比如这里的VLAN4就是管理VLAN、VLAN 2跟3为业务VLAN。

管理VLAN与业务VLAN划分出来的好处(1)减少AP占用业务VLAN的地址 (2)业务VLAN可以做不同的策略,比如该案例中我们需要对访客VLAN做限速、隔离、ACL限制,因为有了VLAN网段,做的策略不会影响到管理VLAN以及点餐的。(3)方便维护,通常管理VLAN是整个网络设备用的VLAN。

这里出现了一个问题:管理VLAN跟业务VLAN能否是同一个VLAN呢?

那肯定是可以的,在之前我们的案例1以及之前的拓扑环境都是管理、业务在一个VLAN,这种方式只适合小型环境,没有太大需求的,我们可以把管理跟业务都放一个里面,通常情况下,如果设备支持VLAN功能,那么建议划分管理与业务VLAN的,扩展性以及可管理性都是推荐的。

底层配置

1、internet路由器

[Huawei]interface g0/0/0

[Huawei-GigabitEthernet0/0/0]ipaddress 114.114.114.114 24

2、出口路由器

[AR1220]interfaceg0/0/0

[AR1220-GigabitEthernet0/0/0]ipaddress 114.114.114.1 24

#

[AR1220]ip route-static0.0.0.0 0.0.0.0 114.114.114.114

#

[AR1220]vlan batch 2 to4

#

[AR1220]dhcp enable

#

[AR1220]interface vlan 2

[AR1220-Vlanif2]ipaddress 192.168.100.1 24

[AR1220-Vlanif2]dhcpselect interface

[AR1220-Vlanif2]dhcpserver dns-list 223.5.5.5 223.6.6.6

[AR1220-Vlanif2]dhcp server excluded-ip-address 192.168.100.254

#

[AR1220]interface vlan 3

[AR1220-Vlanif3]ipaddress 192.168.200.1 24

[AR1220-Vlanif3]dhcpselect interface

[AR1220-Vlanif3]dhcpserver dns-list 223.5.5.5 223.6.6.6

[AR1220-Vlanif3]dhcpserver lease day 0 hour 0 minute 30

#

[AR1220]interface vlan 4

[AR1220-Vlanif4]ipaddress 192.168.255.1 24

[AR1220-Vlanif4]dhcpselect interface

[AR1220-Vlanif4]dhcpserver excluded-ip-address 192.168.255.2 192.168.255.3

#

[AR1220]interfaceEthernet0/0/0

[AR1220-Ethernet0/0/0]portlink-type trunk

[AR1220-Ethernet0/0/0]porttrunk allow-pass vlan 2 to 4

#

[AR1220]acl number 3000

[AR1220-acl-adv-3000]rule permit ip

[AR1220]interface g0/0/0

[AR1220-GigabitEthernet0/0/0]natoutbound 3000

3、交换机配置

[SW]vlan batch 2 to 4

#

[SW]interface g0/0/1 //对接路由器的接口

[SW-GigabitEthernet0/0/1]port link-type trunk

[SW-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 to 4

#

[SW]interface g0/0/6 //接服务器接口

[SW-GigabitEthernet0/0/6]port link-type access

[SW-GigabitEthernet0/0/6]port default vlan 2

#

[SW]interface g0/0/5

[SW-GigabitEthernet0/0/5]portlink-type access

[SW-GigabitEthernet0/0/5]port default vlan 4

#

[SW]interface g0/0/2

[SW-GigabitEthernet0/0/2]port link-type trunk

[SW-GigabitEthernet0/0/2]port trunk pvid vlan 4

[SW-GigabitEthernet0/0/2]port trunk allow-pass vlan 2 to 4

#

[SW]interfaceg0/0/3

[SW-GigabitEthernet0/0/3]port link-type trunk

[SW-GigabitEthernet0/0/3]port trunk pvid vlan 4

[SW-GigabitEthernet0/0/3]port trunk allow-pass vlan 2 to 4

#

[SW]interfaceg0/0/4

[SW-GigabitEthernet0/0/4]port link-type trunk

[SW-GigabitEthernet0/0/4]port trunk pvid vlan 4

[SW-GigabitEthernet0/0/4]port trunk allow-pass vlan 2 to 4

#

[SW]interface vlan 4

[SW-Vlanif4]ip address192.168.255.3 24

#

[SW]ip route-static 0.0.0.0 0.0.0.0 192.168.255.1

这里有两个地方比较重要(1)管理VLAN开启DHCP,这个AP获取是需要的,并且排除掉用过的一个是AC 一个是交换机的管理地址(2)对接AP的口为trunk,并且PVID为VLAN4,PVID的作用就是说当AP自身的流量经过交换机的时候会打上PVID指定的VLAN,我们这里规划管理网段是VLAN4,所以这里PVID为4,并且允许2、3、4VLAN通过。

4、AC配置

[AC6005]vlan 4

#

[AC6005]interface g0/0/1

[AC6005-GigabitEthernet0/0/1]port link-type access

[AC6005-GigabitEthernet0/0/1]port default vlan 4

#

[AC6005]ip route-static 0.0.0.0 0.0.0.0 192.168.255.1

#

[AC6005]interface vlan 4

[AC6005-Vlanif4]ip address 192.168.255.2 24

#

无线业务配置

[AC6005]capwapsource interface Vlanif 4

#

[AC6005]wlan

[AC6005-wlan-view]apauth-mode no-auth

#

[AC6005-wlan-view]ssid-profile name diancan

[AC6005-wlan-ssid-prof-diancan]ssid diancan

[AC6005-wlan-ssid-prof-diancan]ssid-hide enable

#

[AC6005-wlan-view]security-profile name diancan

[AC6005-wlan-sec-prof-diancan]securitywpa2 psk pass-phrase 88888888 aes

#

[AC6005-wlan-view]ssid-profilename WIFI-GUEST

[AC6005-wlan-ssid-prof-WIFI-GUEST]ssid WIFI-GUEST

#

[AC6005-wlan-view]security-profilen ame WIFI-GUEST

[AC6005-wlan-sec-prof-WIFI-GUEST]securityw pa2 psk pass-phrase 66668888 aes

#

[AC6005-wlan-view]vap-profilename diancan

[AC6005-wlan-vap-prof-diancan]ssid-profile diancan

[AC6005-wlan-vap-prof-diancan]security-profile diancan

[AC6005-wlan-vap-prof-diancan]service-vlanvlan-id 2

#

[AC6005-wlan-view]vap-profile name WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]ssid-profile WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]security-profile WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]service-vlan vlan-id 3

#

[AC6005-wlan-view]ap-groupname default

[AC6005-wlan-ap-group-default]vap-profile diancan wlan 1 radio all

[AC6005-wlan-ap-group-default]vap-profile WIFI-GUEST wlan 2 radio all

#

红色标记的配置详细讲解

1、ssid-hide enable:用于隐藏SSID,不能被正常搜到到,只有手动添加才行

2、service-vlan vlan-id:用于指定该VAP的业务VLAN,默认属于VLAN1,这里点餐在VLAN2,GUEST在VLAN3,所以指定了不同的VLAN。

3、至此除了限速、隔离、以及限制暂时没做,其他都完成了,我们先来验证下。

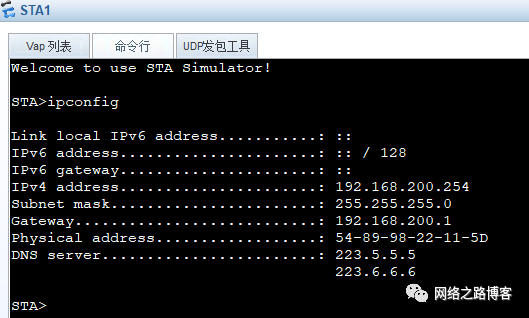

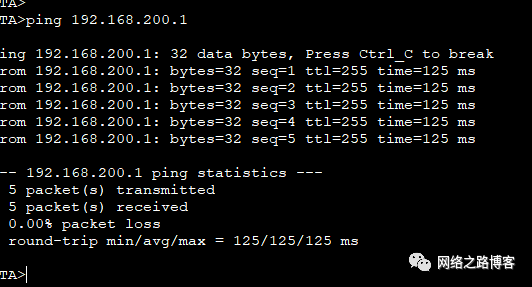

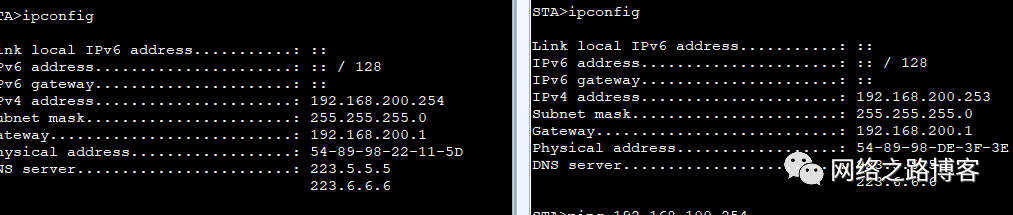

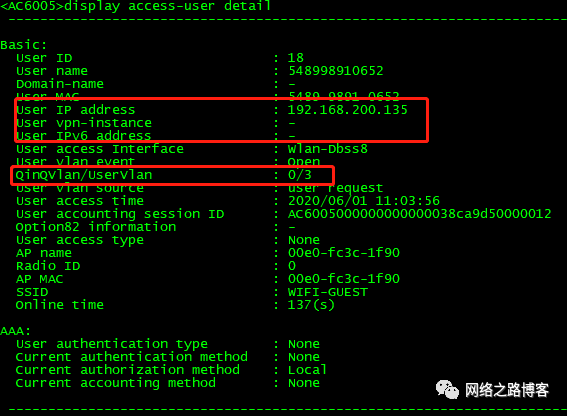

验证

打开后,发现只能看到一个SSID,因为diancan是被隐藏了的, 先连接试试

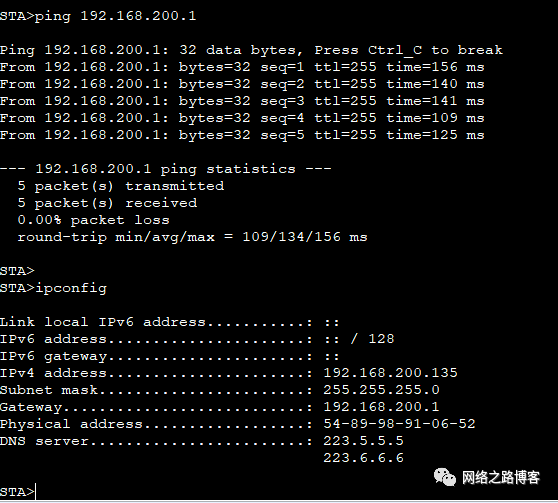

连接获取的是业务VLAN3的地址。

目前GUEST是访问内网服务器也通,访问外网也可以,而客户的需求是只希望GUEST的访客能上网。而且我们搜索不到diancan的SSID,这里是被隐藏了,而且模拟器客户端是没办法手动添加SSID,所以这里我们可以看到隐藏成功了,我们把隐藏功能去掉来验证跟测试。

[AC6005]wlan

[AC6005-wlan-view] ssid-profile name diancan

[AC6005-wlan-ssid-prof-diancan]undo ssid-hide enable

这时候就出现信号了,连接看看

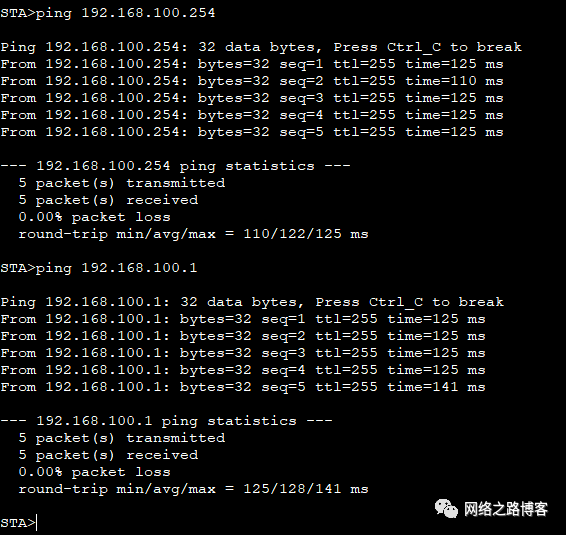

访问服务器跟外网都没问题。

剩下客户的需求

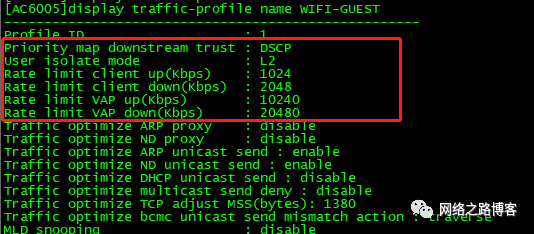

客户希望访客这一块进行用户隔离、只能访问外网以及限速。这就需要用到我们最开始学习模板的时候的其中一个了,就是流量模板

[AC6005]acl number 3000

[AC6005-acl-adv-3000]rule deny ip source 192.168.200.0 0.0.0.255destination 192.168.100.0 0.0.0.255

二层隔离

[AC6005]wlan

[AC6005-wlan-view]traffic-profilename WIFI-GUEST

[AC6005-wlan-traffic-prof-WIFI-GUEST]user-isolatel2

基于客户端的限速(下载给2mb,上行给1mb,vap是限制这个业务模板的整体速率)

[AC6005-wlan-traffic-prof-WIFI-GUEST]rate-limitclient down 2048

[AC6005-wlan-traffic-prof-WIFI-GUEST]rate-limitclient up 1024

[AC6005-wlan-traffic-prof-WIFI-GUEST]rate-limitvap down 20480

[AC6005-wlan-traffic-prof-WIFI-GUEST]rate-limitvap up 10240

通常情况下,我们会限制访客的速率,基于每客户端,也可以配合基于VAP整体限速,这里的意思是每个客户端下载给2m,上行1m,整体下载不能超过20m,上行10m。

网段限制

[AC6005-wlan-traffic-prof-WIFI-GUEST]traffic-filterinbound ipv4 acl 3000

这个我们之前定义了一个ACL 3000,拒绝了访客访问点餐的网段,然后允许访问其他,也就是允许上网。

[AC6005-wlan-view]vap-profilename WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]traffic-profileWIFI-GUEST

这里说下一定要用自定义模板,原因就是如果用默认的,那么diancan对应的VAP也会继承这个配置,而我们用自定义的则不会影响其他VAP

交换机对接AP的口启用隔离(直接转发场景需要)

[SW]interface g0/0/2

[SW-GigabitEthernet0/0/2]port-isolateenable

[SW-GigabitEthernet0/0/2]interfaceg0/0/3

[SW-GigabitEthernet0/0/3]port-isolateenable

[SW-GigabitEthernet0/0/3]interfaceg0/0/4

[SW-GigabitEthernet0/0/4]port-isolateenabl

测试

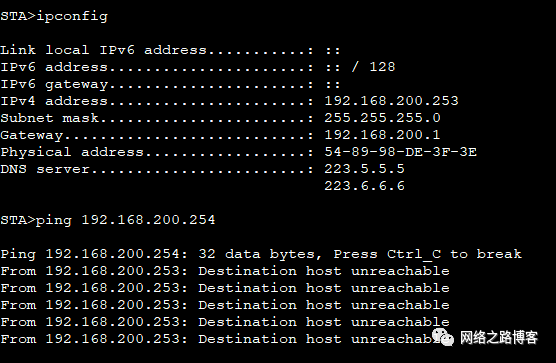

可以看到用户隔离是生效的,用户隔离的作用就是在同一个VAP下面不能互访,相互隔离,互不影响,只能上外网。

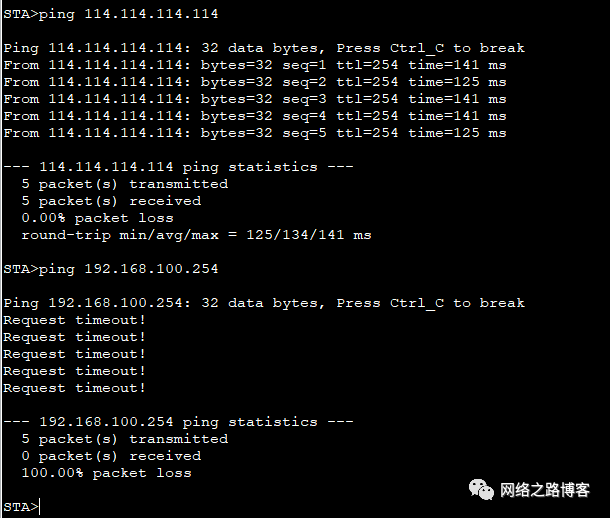

但是可以看到访问100.254也就是点餐系统还是可以访问,这里特意说明下,模拟器暂时模拟不了ACL用户限制的功能,配置了但是补生效。

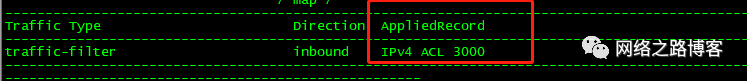

可以看到是用户隔离开启了二层,限速也是我们定义的数值(模拟器没办法测试实际速率,下一篇用AR真机在演示这个功能),也能看到ACL是被调用过了的。

模拟器临时解决办法(把策略坐在路由器网关上面,实际环境肯定是用AC下发,因为流量在AP就被终结了,不占用其他资源)

路由器上面

[AR1220]acl number 3001

[AR1220-acl-adv-3001]rule deny ip source 192.168.200.0 0.0.0.255destination 192.168.100.0 0.0.0.255

interface Vlanif3

traffic-filter inbound acl 3001

这时候就不通了,但是这个限制他是不太建议的 因为流量从客户端-----AP----交换机-----到AR才被阻止,实际环境我们调用了ACL后,流量就直接在AP上面就被阻止掉了。

整体回顾

在实施这个网络结构的时候,要注意以下的地方

1、如果交换机是三层的话,那么我们网关就起在三层上面

2、如果交换机是二层可配置的,那么我们网关起在路由器上面(通过VLANIF或者子接口形式)

3、客户需要SSID关联多网段的时候,我们需要VAP关联具体的VLAN

4、关于限速、用户隔离、限制访问都是在流量模板下完成,而且要自定义模板

5、交换机对接AP的口为trunk,PVID为管理VLAN,然后允许管理与业务VLAN通过,这样的话默认AP自身的流量就在管理VLAN,而业务VLAN发出来的时候会打上VLAN报文,自然在其他VLAN。

6、整个环境依赖交换机是否可配置,如果是傻瓜式的,那么这种方案就实施不了,因为没办法对接AP以及路由器接口,透传不了VLAN,整个网络只能在一个网段。

客户端整体流量的走向

访客流量:客户端-----AP----交换机----出口路由器-----外网

点餐流量:客户端-----AP----交换机----点餐服务器

客户端-----AP----交换机----出口路由器-----外网

可以看到整个流量走向里面,数据并没有经过AC,AC就起到一个管理AP的作用,这种组网我们叫做旁挂直接转发组网。(旁挂的意思是AC旁挂在交换机上面,只起到管理AP、维护客户端的作用,直接转发的意思是数据包直接从交换机出去转发到网络,而不是直接先到AC,再由AC中转。)旁挂直接转发的核心就看AP到AC之间经过的交换机能否支持VLAN功能(也就是可配置交换机),只有支持的情况下这种组网架构才能够实施,达到最优。当然实际中存在各种各样的组网情况,不都是这么美好的,下面我们来看第二个拓扑案例。(如果觉得听不懂,那么可以购买本章节课程,听听博主视频讲解,更加通俗易懂哦)

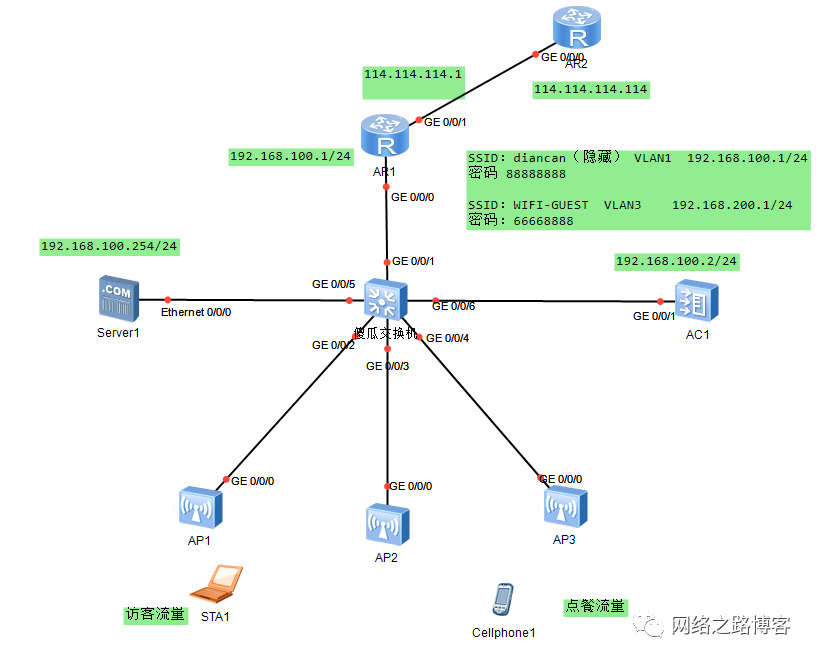

拓扑二:AR三层接口配置网关,对接傻瓜交换机场景

1、由于交换机是傻瓜交换机,那么我们AR路由器用的三层接口直接配置网关地址 192.168.100.1作为网关,开启DHCP

2、AC配置一个管理地址作为AP上线通信用

3、难点在于客户需要两个SSID,点餐在192.168.100.0/24网段,而GUEST需要在192.168.200.0/24网段,交换机还是傻瓜的不支持VLAN,这时候就需要用到一个新的知识点,隧道转发技术,把GUEST的网关做在AC上面,然后与路由互相写路由。

新知识学习

隧道转发:在我们学习CAPWAP报文的时候知道分为控制报文与数据报文,隧道转发的意思是AP把客户端业务流量通过CAPWAP数据通道直接转发给AC,然后由AC在处理交给其他网络出去,那么我们在什么场景下使用到隧道转发模式

(1)客户有多SSID网段需求,但是AP交换机不支持VLAN配置(傻瓜交换机,另外不单单是接AP的交换机要支持,从AP到网关中间经过的设备都需要支持能够透传管理与业务VLAN),这种情况下,我们只能通过隧道转发来实现多网段的场景。

(2)想通过AC集中控制客户端流量、认证登功能的时候也会用到,把业务流量全部引向AC。

底层配置

1、internet路由器

[internet]interfaceg0/0/0

[internet-GigabitEthernet0/0/0]ipaddress 114.114.114.114 24

2、出口路由器配置

[AR1220]interface g0/0/1

[AR1220-GigabitEthernet0/0/1]ipaddress 114.114.114.1 24

[AR1220]ip route-static0.0.0.0 0.0.0.0 114.114.114.114

#

[AR1220]dhcp enable

#

[AR1220]int g0/0/0

[AR1220-GigabitEthernet0/0/0]ipadd 192.168.100.1 24

[AR1220-GigabitEthernet0/0/0]dhcpserver dns-list 223.5.5.5 223.6.6.6

[AR1220-GigabitEthernet0/0/0]dhcpserver excluded-ip-address 192.168.100.2

[AR1220-GigabitEthernet0/0/0]dhcpserver excluded-ip-address 192.168.100.254

#

[AR1220]acl number 3000

[AR1220-acl-adv-3000]rule permit ip

#

[AR1220]interface g0/0/1

[AR1220-GigabitEthernet0/0/1]natoutbound 3000

3、AC基本配置

[AC6005]dhcp enable

#

[AC6005]vlan 3

#

[AC6005]interface vlan 3

[AC6005-Vlanif3]ipaddress 192.168.200.1 24

[AC6005-Vlanif3]dhcpselect interface

[AC6005-Vlanif3]dhcpserver dns-list 223.5.5.5 223.6.6.6

#

[AC6005]interface vlan 1

[AC6005-Vlanif1]ipaddress 192.168.100.2 24

#

[AC6005]ip route-static0.0.0.0 0.0.0.0 192.168.100.1

无线业务相关配置

[AC6005]capwap sourceinterface Vlanif 1

#

[AC6005]wlan

[AC6005-wlan-view]apauth-mode no-auth

#

[AC6005-wlan-view]ssid-profilename diancan

[AC6005-wlan-ssid-prof-diancan]ssiddiancan

[AC6005-wlan-ssid-prof-diancan]ssid-hide enable

#

[AC6005-wlan-view]security-profilename diancan

[AC6005-wlan-sec-prof-diancan]securitywpa2 psk pass-phrase 88888888 aes

[AC6005-wlan-view]ssid-profilename WIFI-GUEST

[AC6005-wlan-ssid-prof-WIFI-GUEST]ssidWIFI-GUEST

#

[AC6005-wlan-view]security-profilename WIFI-GUEST

[AC6005-wlan-sec-prof-WIFI-GUEST]securitywpa2 psk pass-phrase 66668888 aes

#

[AC6005-wlan-view]vap-profile name diancan

[AC6005-wlan-vap-prof-diancan]ssid-profilediancan

[AC6005-wlan-vap-prof-diancan]security-profilediancan

#

[AC6005-wlan-view]vap-profile name WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]ssid-profile WIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]security-profileWIFI-GUEST

[AC6005-wlan-vap-prof-WIFI-GUEST]service-vlanvlan-id 3

[AC6005-wlan-vap-prof-WIFI-GUEST]forward-mode tunnel

#

[AC6005-wlan-view]ap-groupname default

[AC6005-wlan-ap-group-default]vap-profilediancan wlan 1 radio all

[AC6005-wlan-ap-group-default]vap-profileWIFI-GUEST wlan 2 radio all

#

关于流量模板限速、安全策略、隔离这里参考上面,这里不在讲解了,我们来熟悉隧道转发。

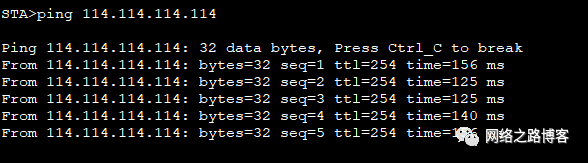

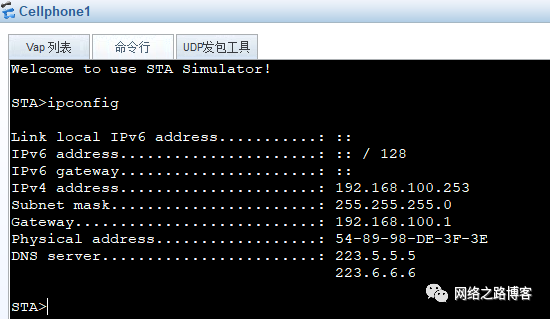

由于diancan隐藏了SSID,所以这里看不到,我们先测试WIFI-GUEST

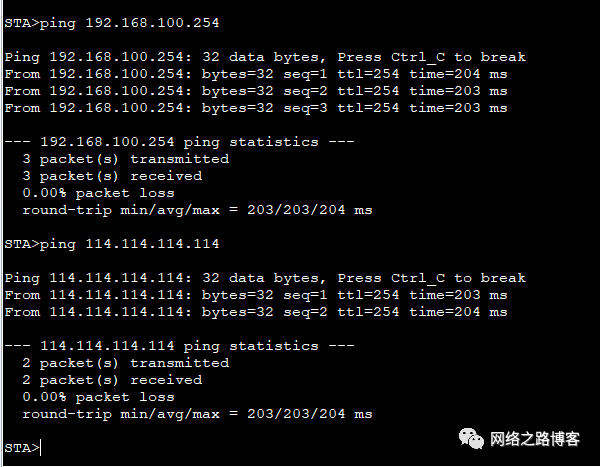

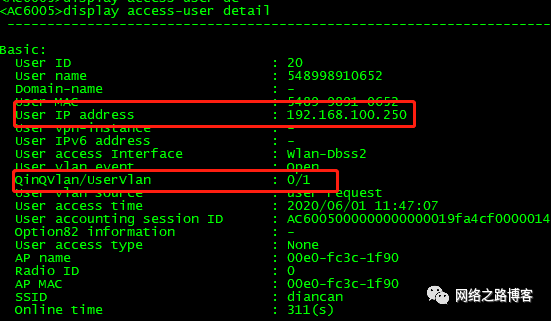

可以看到获取的是200网段的,也就是我们AC分配的,VLAN为3.

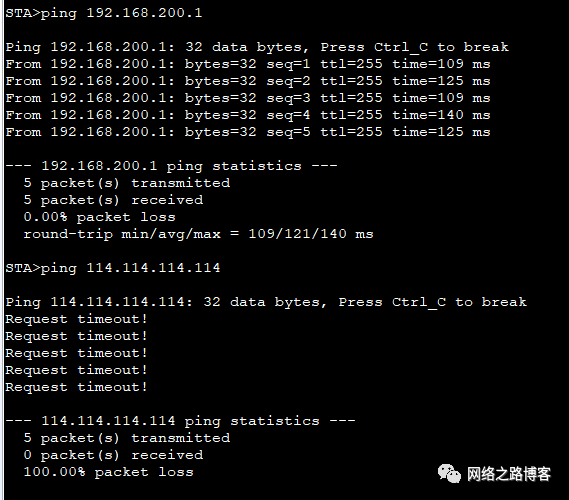

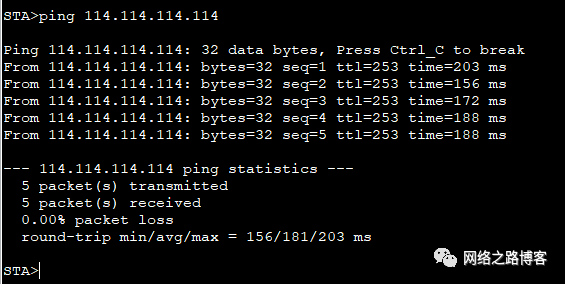

目前访问到网关可以,但是访问外网不行。

分析:

数据包的走向:客户端---AP(AP把业务数据封装在CAPWAP数据然后转发到AC)----傻瓜交换机-----AC(AC收到CAPWAP数据包解封装后看到实际数据业务,由于访客的网关在AC上面,AC会进行处理,查找去往114的路由,由默认路由,它会把数据包发给AR,AR查找目的路由发现给外网,直接NAT转换发出去。回包的时候,外网回包到AR出口路由器,出口路由通过NAT会话表找到发现去往192.168.200.X的,查找路由表,发现没有去192.168.200.X的路由,数据包直接丢弃。)可以发现整个网络缺少路由,AR不知道192.168.200.0在哪,需要我们写静态路由回包。

[AR1220]ip route-static 192.168.200.0 24 192.168.100.2

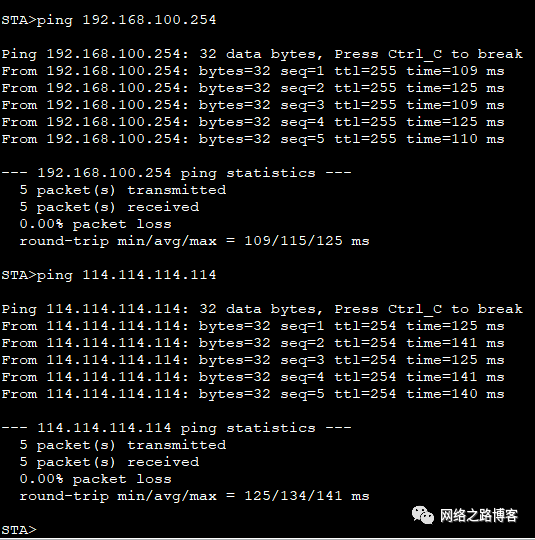

可以看到这时候数据包就通了,因为加了静态路由有了回包路由。

(思考题)实际情况容易遇到的问题: 实际中可能会遇到这台AR路由没有权限操作或者密码忘记进不去加不了配置,我们只能通过AC来解决,这个时候我们改如何解决?

关于点餐的

[AC6005-wlan-view] ssid-profile name diancan

[AC6005-wlan-ssid-prof-diancan]undo ssid-hide enable

我们把隐藏去掉来测试点餐的(模拟器不支持手动添加)

获取的地址是192.168.100.250,默认VLAN1的。

整体数据包走向

1、访客流量用的隧道转发,客户端流量-----AP1(封装CAPWAP)----傻瓜交换机----AC------目的地

2、点餐流量用的直接转发,客户端流量-----AP1(业务默认VLAN)---傻瓜交换机----到服务器或者出口出去

博主经验分享

(1)能用直接转发的场景,就部署直接转发,因为业务数据都从交换机---网关直接出去了,不用通过AC绕一圈,增加AC的负担,直接转发场景得满足AP上接交换机一直到业务网关的中间设备都必须支持VLAN透传,只有支持透传的情况下,数据包业务才能通过交换机直接到网关然后转发出去,特别是多SSID网段场景,多SSID通常会关联VLAN。(单SSID场景的话,傻瓜交换机也是可以实现直接转发的, 因为都在一个网段,都在一个局域网,所以在配置的时候一定要注意整个AP到上层网络的接口全部要放行需要的VLAN通过)

(2)隧道转发的场景,一般是面向AP的交换机是傻瓜,或者中间网络设备配置不了,那么这个时候我们只能被动选择转发场景,这种组网会增加无线业务的延迟,特别是在客户端比较多的情况下。

扩展案例:客户原本网络AR路由+傻瓜交换机,变更后希望加入无线业务,新增加了一台AC+3台AP,需要多SSID 多网段,

如果是这种组网架构应该如何来部署跟解决?

本文首发于公众号:网络之路博客