攻防世界-PHP2题

打开靶场网址后发现页面只有一句话:

该语句的意思为:你能验证这个网站吗?

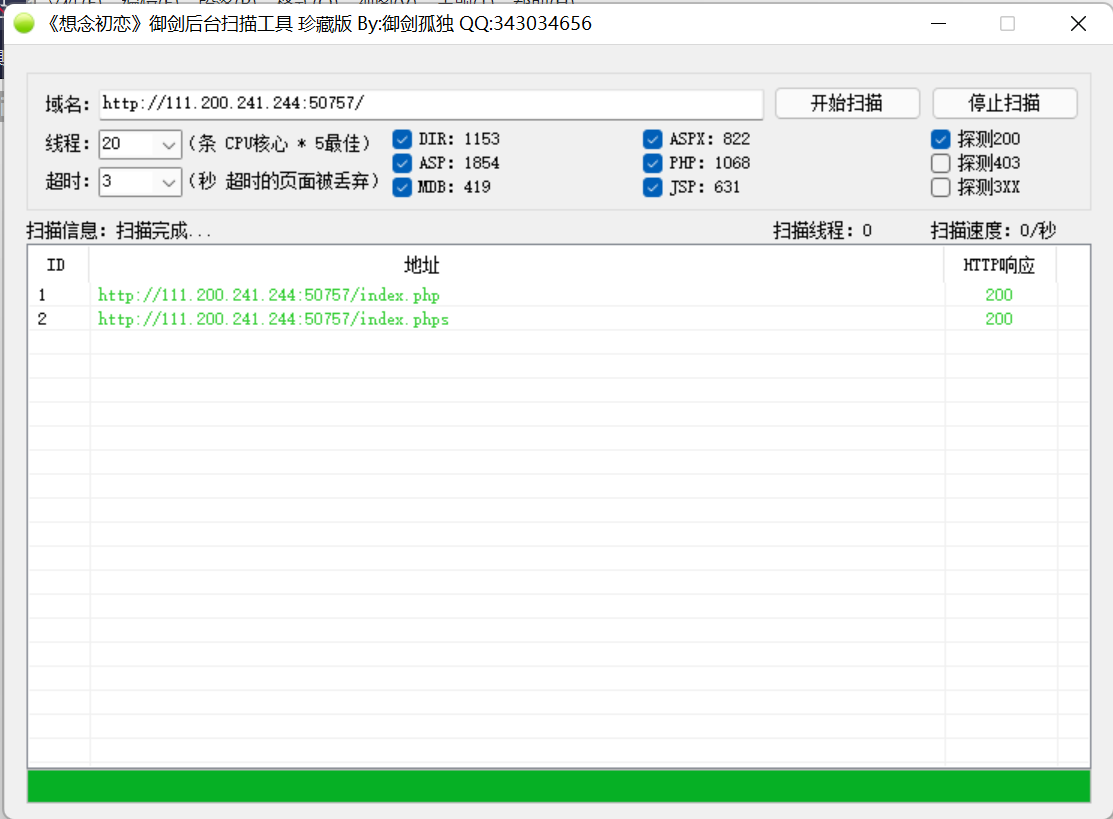

常规操作,进行抓包,发现什么也没有抓到,进入index.php网址发现与当前界面相同,于是用御剑进行网址目录扫描:

扫描后可以发现存在网址/index.phps(如果没有扫描到,则说明你需要在字典中加入这个网址)

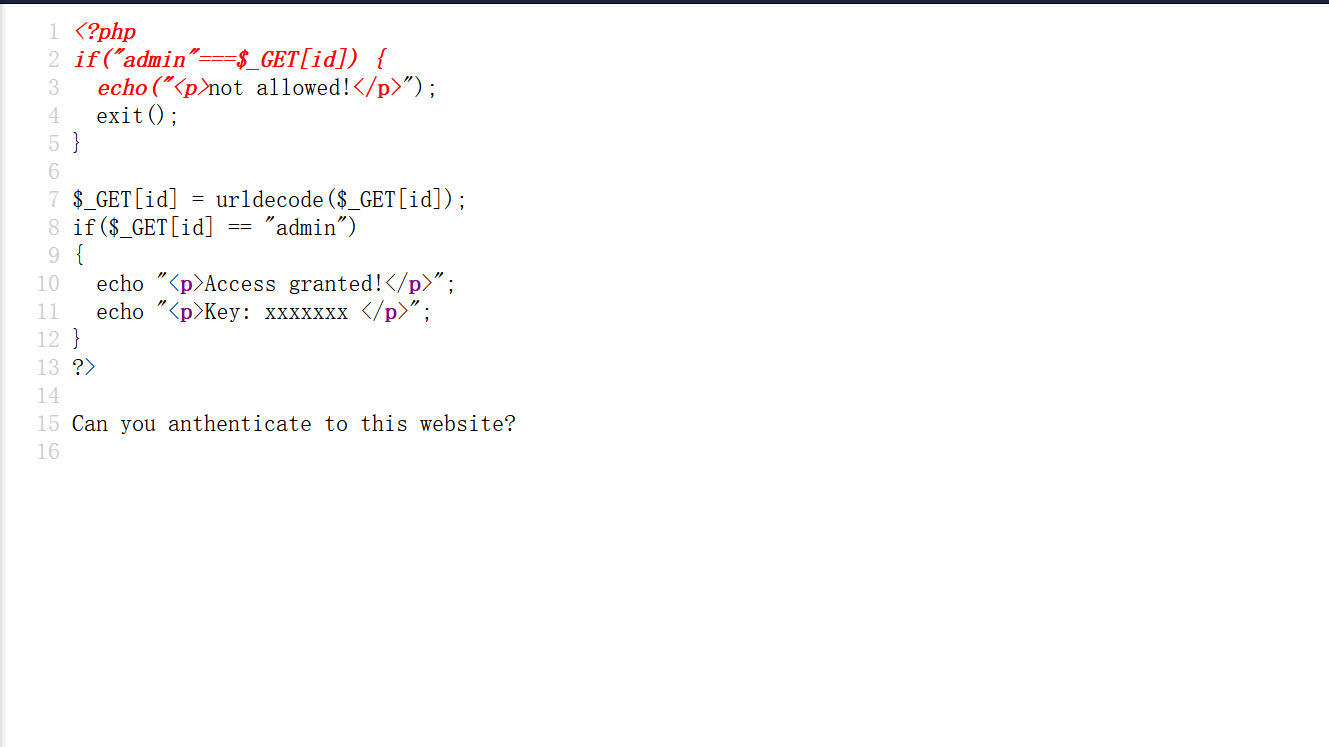

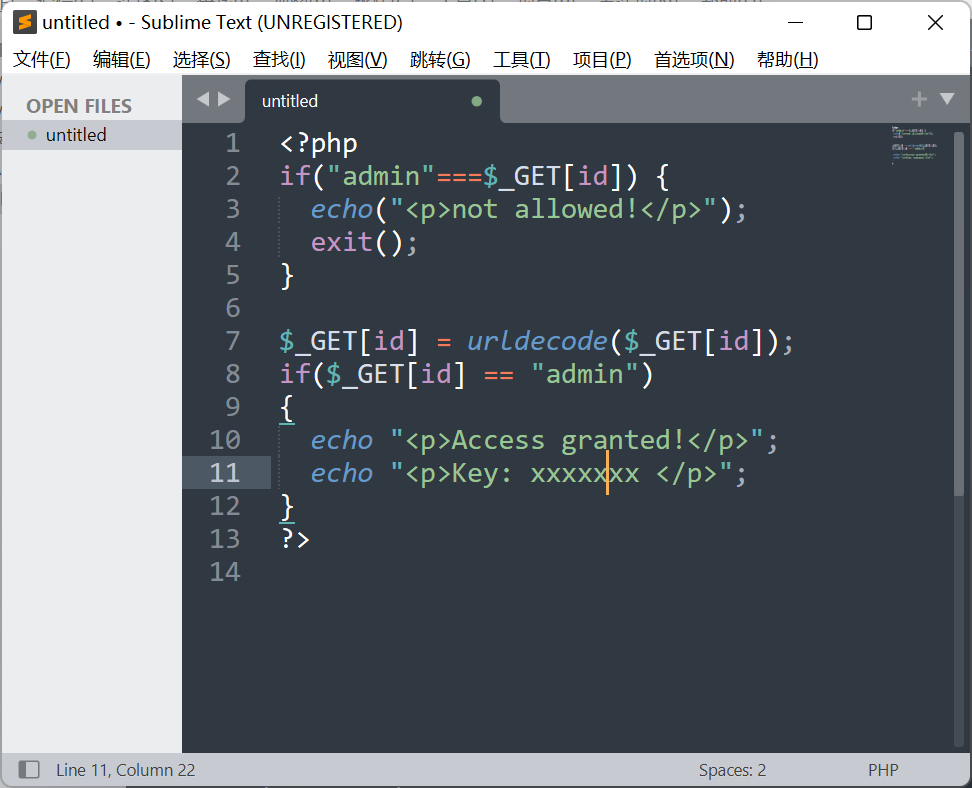

进入网址可看到页面的源代码,将源代码复制下来进行分析:

进行代码审计,可以发现页面存在传入参数id,并且,如果id的值为admin,则输出not allowed,且直接结束:

if("admin"===$_GET[id]) {

echo("<p>not allowed!</p>");

exit();

}

但是,后续代码又显示,将id进行url解码之后,id的值必须是admin才能够正确进入,并输出key:

$_GET[id] = urldecode($_GET[id]);

if($_GET[id] == "admin")

{

echo "<p>Access granted!</p>";

echo "<p>Key: xxxxxxx </p>";

}

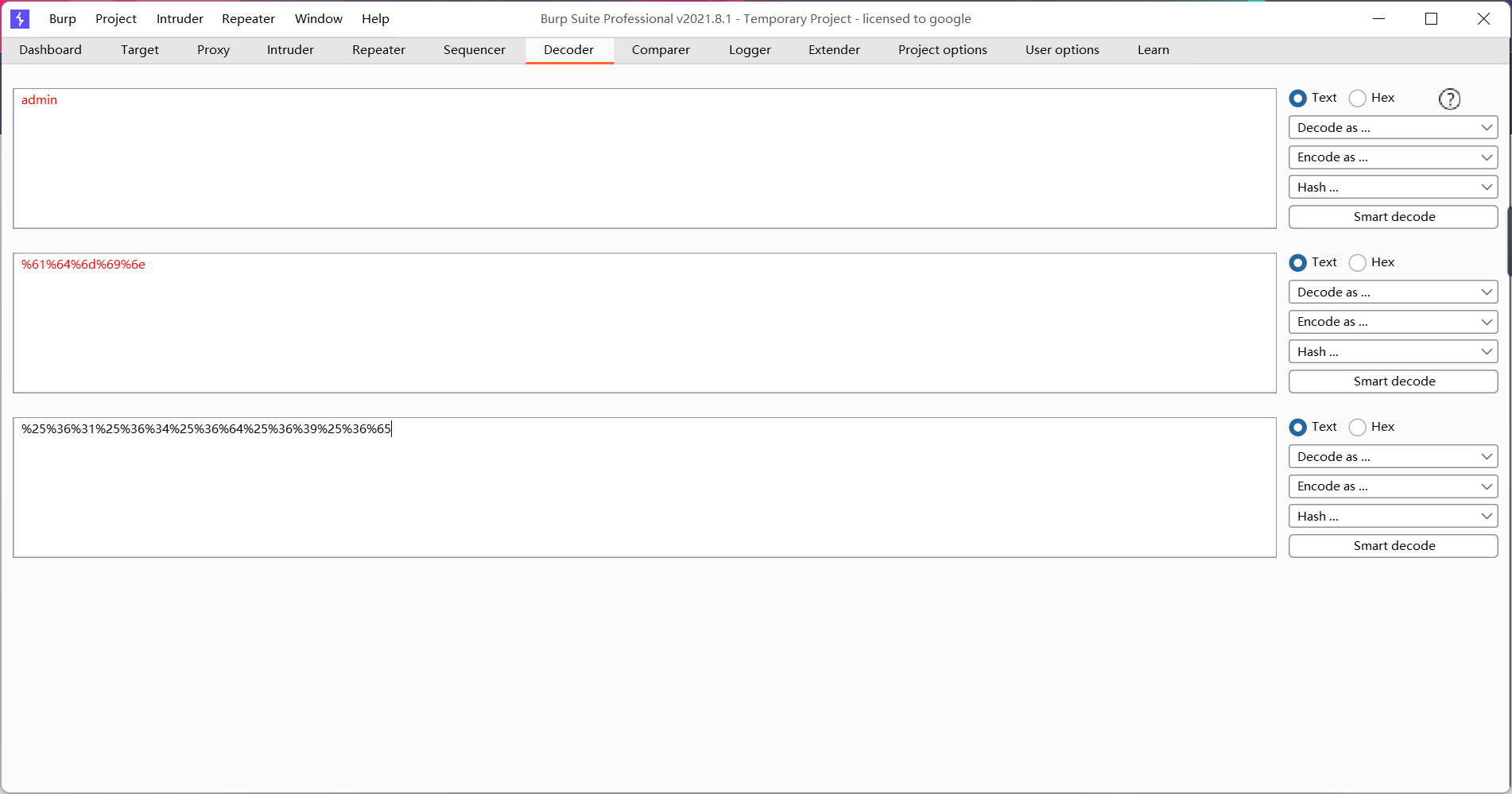

所以,id的输入值应该为admin,但是admin必须进行url编码,由于浏览器会进行一次url解码,所以如果想要服务器端进行一次url解码,则必须对admin进行两次url编码:

再将编码后的值作为id的参数进行传入:

/?id=%2561%2564%256d%2569%256e

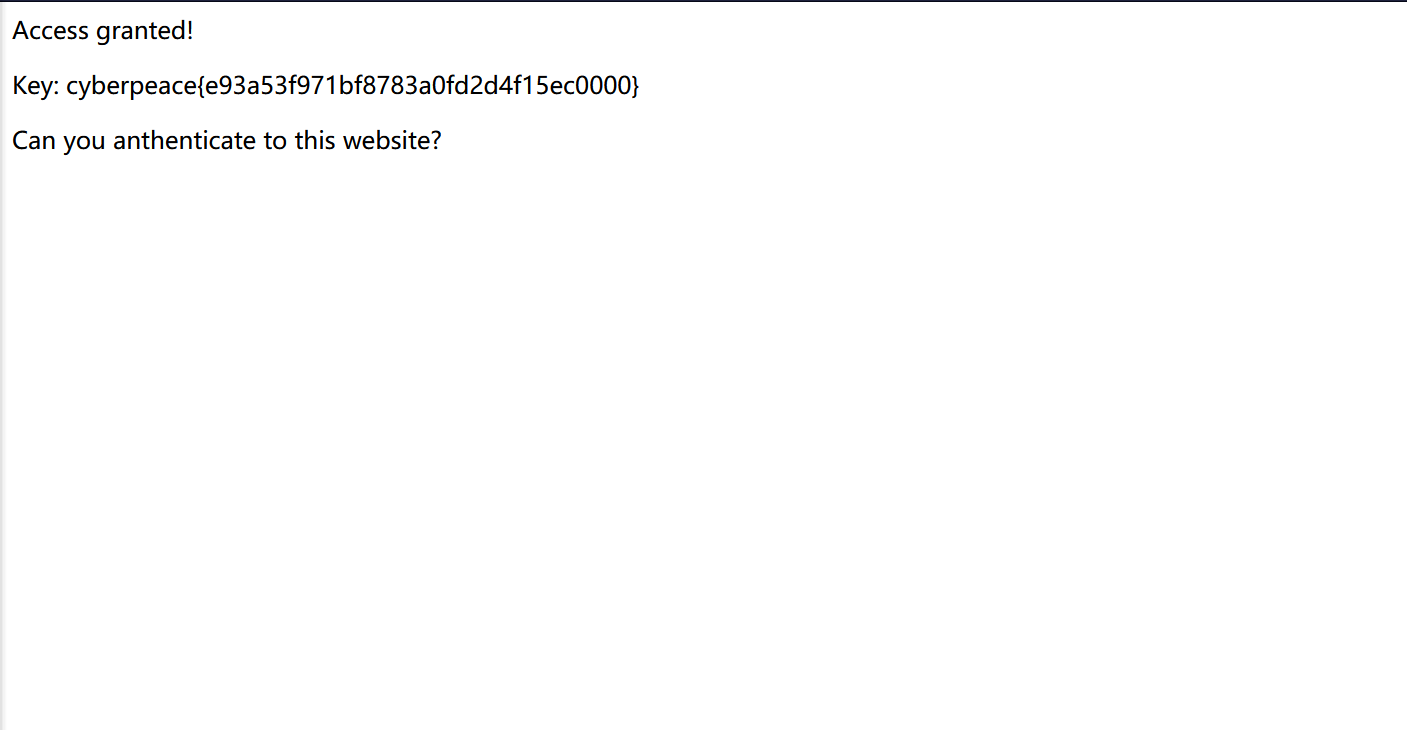

此时,成功查出flag值!