原创作者:运维工程师 谢晋

概述

此方案为本公司对近年全球范围内爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件,针对此事件本公司建议对系统做如下防护。

勒索病毒简介

WannaCry(又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播。该恶意软件会扫描电脑上的TCP 445端口(Server Message Block/SMB),以类似于蠕虫病毒的方式传播,攻击主机并加密主机上存储的文件,然后要求以比特币的形式支付赎金。勒索金额为300至600美元。2017年5月14日,WannaCry 勒索病毒出现了变种:WannaCry 2.0,取消Kill Switch 传播速度或更快。截止2017年5月15日,WannaCry造成至少有150个国家受到网络攻击,已经影响到金融,能源,医疗等行业,造成严重的危机管理问题。中国部分Windows用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。

目前,安全业界暂未能有效破除该勒索软件的恶意加密行为。微软总裁兼首席法务官Brad Smith称,美国国家安全局未披露更多的安全漏洞,给了犯罪组织可乘之机,最终带来了这一次攻击了150个国家的勒索病毒。

病毒分析

病毒信息

2017年4月16日,CNCERT主办的CNVD发布《关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告》,对影子纪经人“Shadow Brokers”披露的多款涉及Windows操作系统SMB服务的漏洞攻击工具情况进行了通报(相关工具列表如下),并对有可能产生的大规模攻击进行了预警:

| 工具名称 | 主要用途 |

|---|---|

| ETERNALROMANCE | SMB和NBT漏洞,对应MS17-010漏洞,针对139和445端口发起攻击,影响范围:Winodws XP,2003,Vista 7,Windows 8,2008,2008 R2 |

| EMERALDTHREAD | SMB和NETBIOS漏洞,对应MS10-061漏洞,针对139和445端口,影响范围:Winodws XP,Windows 2003 |

| EDUCATEDSCHOLAR | SMB服务漏洞,对应MS09-050,针对445端口 |

| ERRATICGOPHER | SMB v1服务漏洞,针对445端口,影响范围:Winodws XP,Windows 2003,不影响Windows Vista及之后系统 |

| ETERNALBLUE | SMB v1、SMB v2漏洞,对应MS17-010漏洞,针对445端口,影响范围:较广,从windows xp到windows 2012 |

| ETERNALSYNERGY | SMB v3漏洞,对应MS17-010漏洞,针对445端口,影响范围:windows 8,Server 2012 |

| ETEENALCHAMPION | SMB v2漏洞,针对445端口 |

当用户主机系统被该勒索软件入侵后,弹出如下勒索对话框,提示勒索目的并向用户索要比特币。而对于用户主机上的重要文件,如:照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,都被加密的文件后缀名被统一修改为“.WNCRY”。目前,安全业界暂未能有效破除该勒索软的恶意加密行为,用户主机一旦被勒索软件渗透,只能通过重装操作系统的方式来解除勒索行为,但用户重要数据文件不能直接恢复。

WannaCry主要利用了微软“视窗”系统的漏洞,以获得自动传播的能力,能够在数小时内感染一个系统内的全部电脑。勒索病毒被漏洞远程执行后,会从资源文件夹下释放一个压缩包,此压缩包会在内存中通过密码:WNcry@2ol7解密并释放文件。这些文件包含了后续弹出勒索框的exe,桌面背景图片的bmp,包含各国语言的勒索字体,还有辅助攻击的两个exe文件。这些文件会释放到了本地目录,并设置为隐藏。(#注释:说明一下,“永恒之蓝”是NSA泄露的漏洞利用工具的名称,并不是该病毒的名称#。永恒之蓝”是指NSA泄露的危险漏洞“EternalBlue”,此次的勒索病毒WannaCry是利用该漏洞进行传播的,当然还可能有其他病毒也通过“永恒之蓝”这个漏洞传播,因此给系统打补丁是必须的。)

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密。受害者电脑被黑客锁定后,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁。

2017年5月13日晚间,由一名英国研究员于无意间发现的WannaCry隐藏开关(Kill Switch)域名,意外的遏制了病毒的进一步大规模扩散。

2017年5月14日,监测发现,WannaCry 勒索病毒出现了变种:WannaCry 2.0, 与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

攻击特点

恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

本次黑客使用的是Petya勒索病毒的变种Petwarp,攻击时仍然使用了永恒之蓝勒索漏洞,并会获取系统用户名与密码进行内网传播。

本次爆发使用了已知OFFICE漏洞、永恒之蓝SMB漏洞、局域网感染等网络自我复制技术,使得病毒可以在短时间内呈爆发态势。同时,该病毒与普通勒索病毒不同,其不会对电脑中的每个文件都进行加密,而是通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动,相较普通勒索病毒对系统更具破坏性。

攻击类型

1.常用的Office文件(扩展名为.ppt、.doc、.docx、.xlsx、.sxi)

2.并不常用,但是某些特定国家使用的office文件格式(.sxw、.odt、.hwp)

3.压缩文档和媒体文件(.zip、.rar、.tar、.mp4、.mkv)

4.电子邮件和邮件数据库(.eml、.msg、.ost、.pst、.deb)

5.数据库文件(.sql、.accdb、.mdb、.dbf、.odb、.myd)

6.开发者使用的源代码和项目文件(.php、.java、.cpp、.pas、.asm)

7.密匙和证书(.key、.pfx、.pem、.p12、.csr、.gpg、.aes)

8.美术设计人员、艺术家和摄影师使用的文件(.vsd、.odg、.raw、.nef、.svg、.psd)

9.虚拟机文件(.vmx、.vmdk、.vdi)

涉及范围

(1)WannaCry国内

2017年5月12日晚,中国大陆部分高校学生反映电脑被病毒攻击,文档被加密。病毒疑似通过校园网传播。随后,山东大学、南昌大学、广西师范大学、东北财经大学等十几家高校发布通知,提醒师生注意防范。除了教育网、校园网以外,新浪微博上不少用户反馈,北京、上海、江苏、天津等多地的出入境、派出所等公安网也疑似遭遇了病毒袭击。

中石油所属部分加油站运行受到波及。5月13日,包括北京、上海、杭州、重庆、成都和南京等多地中石油旗下加油站在当天凌晨突然断网,因断网无法刷银行卡及使用网络支付,只能使用现金,加油站加油业务正常运行。

截至14日10时30分,国家互联网应急中心已监测到约242.3万个IP地址遭受“永恒之蓝”漏洞攻击;被该勒索软件感染的IP地址数量近3.5万个,其中中国境内IP约1.8万个。

2017年5月15日,珠海市公积金中心下发了《关于5月15日暂停办理住房公积金业务的紧急通知》,为有效应对Windows操作系统敲诈者病毒在互联网和政企专网大面积蔓延,对住房公积金业务数据和服务终端资料可能造成的安全威胁,珠海市住房公积金管理中心决定加固升级内外网络,暂停办理所有住房公积金业务。

陕西部分地市的交通管理网络也受到了勒索病毒爆发的影响,暂停了业务办理。此外,部分地区因“系统维护”发布相关通知,暂停办理交管、出入境等业务。

(2)WannaCry国外

俄罗斯:内政部称约1000台Windows计算机遭到攻击,但表示这些计算机已经从该部门计算机网络上被隔离。

英国:2017年5月13日,全球多地爆发“WannaCry”勒索病毒,受影响的包括英国16家医院(截止北京时间5月13日5点)。

朝鲜:在这大范围的攻击下逃过一劫,守住了一方净土。

日本:日本警察厅当天表示在该国国内确认了2起,分别为某综合医院和个人电脑感染病毒,并未造成财产损失。尚不清楚日本的案例是否包含在这150个国家中。

西班牙:国家情报中心证实,西班牙多家公司遭受了“大规模”的网络黑客攻击。该国电信业巨头西班牙电信总部的多台电脑陷入瘫痪。

病毒防范

微软已于2017 年 3 月 14 日发布MS17-010补丁,修复了“永恒之蓝”攻击的系统漏洞,一定要及时更新Windows系统补丁;务必不要轻易打开doc、rtf等后缀的附件;内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作,可以下载“永恒之蓝”漏洞修复工具进行漏洞修复。

系统防护与处理

系统防护

- 杀毒软件

在操作系统上安装必要的杀毒软件如360、火绒等;服务器虚拟化上可以亚信、赛门铁克等收费杀毒软件 - 系统防火墙开启

1、防火墙是网络安全的屏障

2、可以强化网络安全策略

3、对网络存取和访问进行监控审计

4、防止内部信息的外泄

- 端口关闭

将445、135、137、138、139在系统中关闭,注意如果环境中有域环境的话135和445端口不可以关闭。

关闭端口方法:

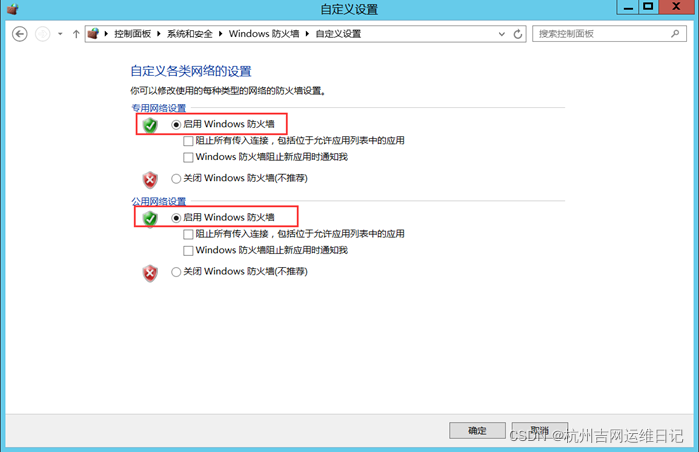

在防火墙界面点击高级设置

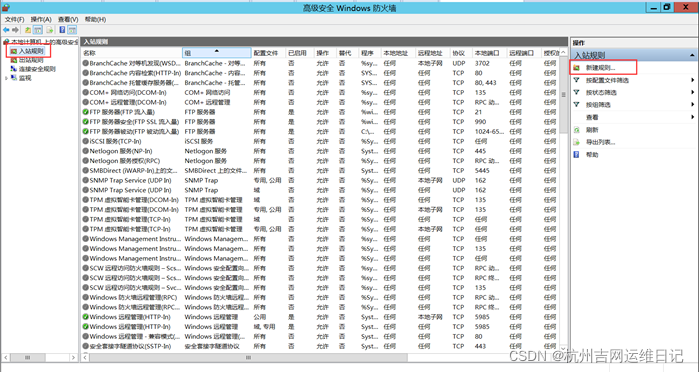

点击入站规则点击新建入站规则

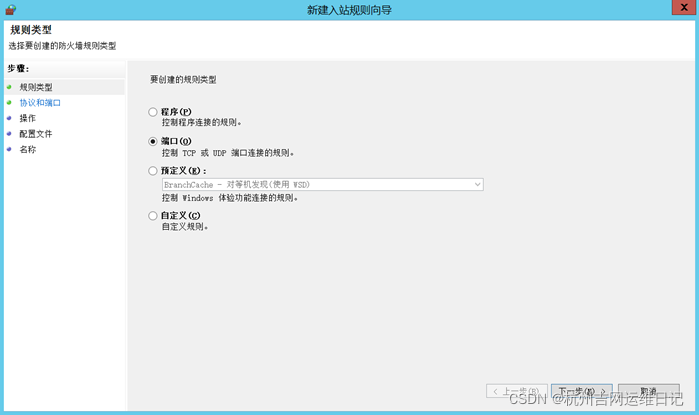

选择端口,点击下一步

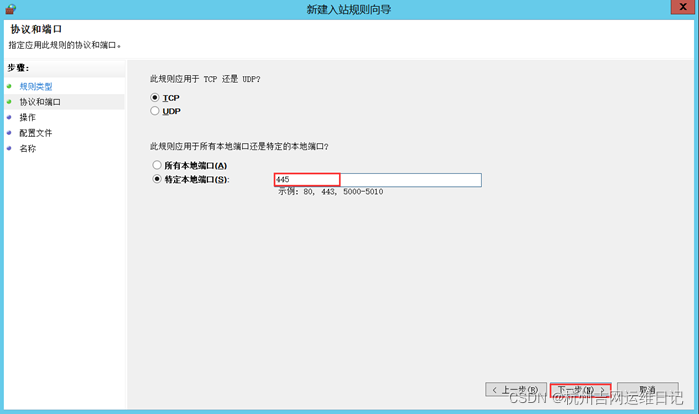

输入需要关闭的端口号,点击下一步

选择阻止连接,点击下一步

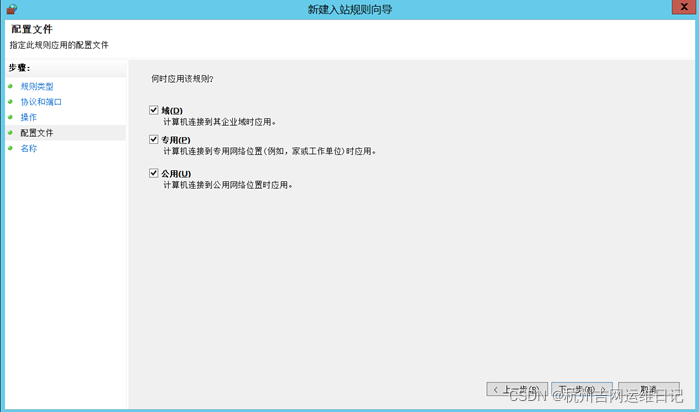

点击下一步

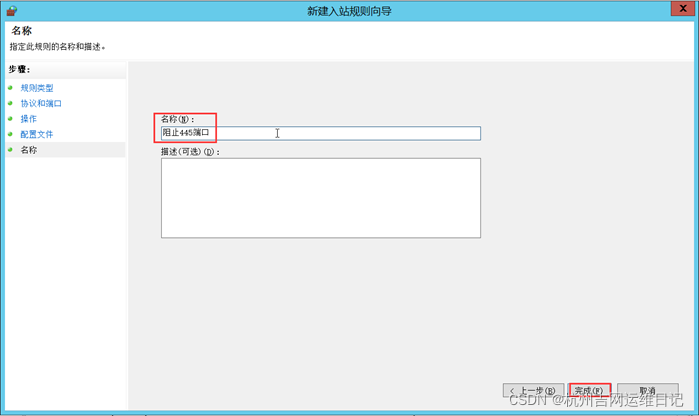

创建策略名称,点击完成即可

- 系统补丁安装

补丁下载地址:https://technet.microsoft.com/zh-cn/library/security/MS17-010,需根据系统本身来下载补丁在进行安装。

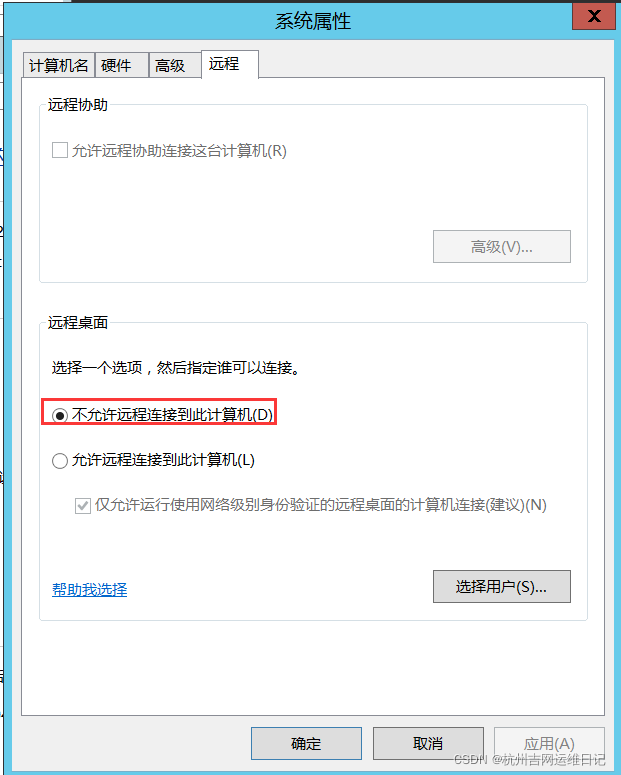

- 关闭远程桌面

系统在不是必须的情况下建议关闭远程桌面

- 密码策略

1. 禁止使用弱密码,建议使用复杂密码。

2. 禁止所有服务器使用统一密码,避免 一台被攻破就全部攻破。

3. 密码需隔一段时间更换一次。 - 备份

对业务数据库等系统进行备份来保证数据的安全信,可使用Veeam、NBU、BE等备份软件进行备份。

勒索病毒处理建议

- 服务器中毒

1.开机前,拔掉网线、停用无线等一切互联网连接;

2. 在拔掉一切网线后,开机,对关键数据进行备份和关键数据迁移(转移到非网络连接本地服务器存储);

3. 使用安全(无病毒)的U盘下载系统补丁(https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx),并给每台计算机打上该补丁(注意仔细核对操作系统的版本并下载相应补丁);

4. 使用杀毒软件对系统进行杀毒。

5. 关闭计算机操作系统不必要开放的445、135、137、138、139等端口关闭网络共享功能;

6. 完成上述步骤后,方可联网;

7. 文件被勒索病毒锁定后一般是无法恢复的,除非交保证金(交保证金也不一定能恢复)或找数据恢复厂商进行恢复,另外如果已经有备份的话可以恢复备份即可。

8. 中勒索病毒服务器建议在数据迁移完成后删除系统,然后重新安装系统,以保证系统安全性。

9. 一旦发现电脑有异常,马上隔离处理;