一、漏洞描述

某次对内网网络设备进行了一次漏洞扫描过程暴露出该漏洞,利用此漏洞可远程NTP服务器响应模式6查询。响应这些查询的设备有可能用于NTP放大攻击。未经身份验证的远程攻击者可能通过精心设计的模式6查询利用此漏洞,导致反映的拒绝服务情况。

修复建议:限制NTP模式6查询。

漏洞级别:中级

二、漏洞验证及处理

2.1、漏洞验证

执行以下命令,有结果输出的代表开启了mode 6查询,没有输出代表关闭了mode 6查询。

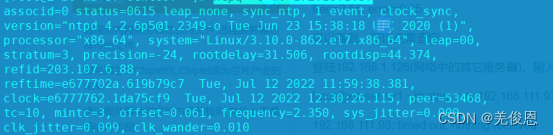

ntpq -c rv ntp_ip //如下所示

后者执行:

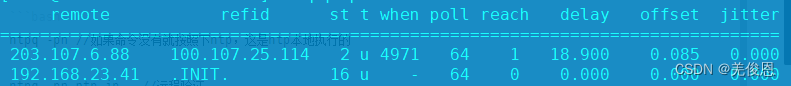

ntpq -pn //如果命令没有就按照下ntp,这是ntp本地执行的

ntpq -pn ntp_ip //远程验证

2、漏洞处理,限制NTP mod-6查询

修改ntp服务器配置文件:vi /etc/ntp.conf,添加以下内容

server ip_address

restrict -6 default nomodify notrap noquery

restrict :: default nomodify n