综合渗透测试-使用Esteemaudit RDP漏洞进行渗透提权

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Linux

Windows 2003

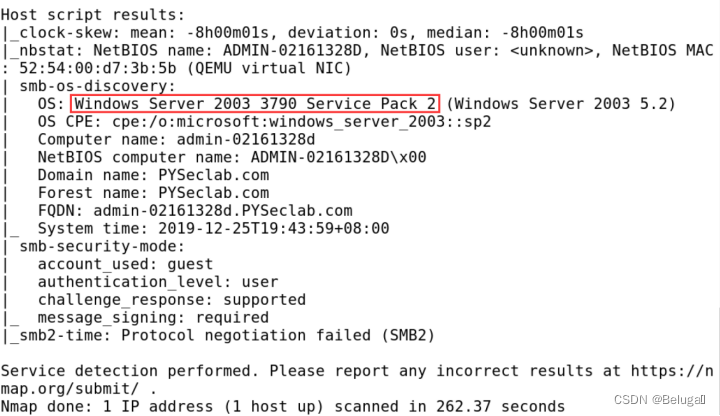

第二步,进入渗透机Kali Linux,使用命令nmap -sS -sC -sV -p135,139,445,3389 172.16.1.0/24来扫描靶机的IP

通过对局域网内的靶机进行信息收集目标来获取——靶机的指令构架、目标机系统版本、开放的端口信息、端口对应的服务版本信息;我们发现172.16.1.200这台主机可能为内网中的域控服务器,其开启了135,139,445,3389端口,结合我们前面的漏洞分析可以确定下面渗透的思路应该是围绕3389端口来进行下一步的渗透。由于目标靶机为Windows Server 2003的域控并且开启了3389,最终我们把焦点锁定在https://www.tenable.com/plugins/nessus/100791,发现与RDP相关的漏洞。

第三步,我们通过渗透机Linux中的Nessus对靶机进行扫描来验证我们的猜想我们对靶机进行常规的白盒测试,首先使用命令firefox打开渗透机kali的火狐浏览器,输入https://172.16.1.50:8834访问Nessus控制台站点,然后使用用户名nessus密码toor来进行登录

![]()

进入nessus首页后,点击New Scan进入创建扫描模式的页面,

![]()

然后再扫描模式中选择Advanced Scan(高级扫描),便于我们对一些漏洞进行定向的扫描,

接下来我们按照下图来对扫描的基本参数进行补全,(注意:由于我们的目标只有一个172.16.1.200,所以这里的Targets只需要填写单个ip即可,在常规的中内网检测中需要我们对一个C段的地址进行检测可以直接输入:xxx.xxx.xxx.0/24即可)

然后选择Credentials,补全下面的信息(Username:administrator;Password:p@ssw0rd;Domain:pyseclab)以完成白盒测试,

最后我们选择Plugins菜单对扫描插件进行设置,

为了提高nessus扫描的效率,此处我们点击Filter使用自带的过滤器功能(Filter),然后过滤出Plugin ID为100791的插件,设置完成后点击Apply。

注意此时我们还需要禁用其他的插件,以便提高扫描的效率。

接下来点击下方筛选出插件状态DISABLED,将其激活为ENABLED如下所示:(操作插件状态时,只勾选一个插件即可,其他的插件若选中了扫描的时间会非常长,注意若扫描不小心勾选到其他的插件,直接取消重新选择即可)

设置完成后点Save保存我们的扫描计划,然后回到扫描任务的主页,点击红框出的开始按钮,来执行扫描计划。

扫描结果如下

点开这个致命级别漏洞的页面查看它的详细内容:

根据nessus扫描结果可知靶机存在CVE-2017-0176的智能卡认证绕过漏洞。

第四步,使用命令msfconsole来调用metasploit渗透测试平台,使用search命令搜索Esteemaudit相关的模块

然后使用命令use exploit/windows/rdp/esteemaudit来调用该模块,并使用命令info查看模块的基本信息

发现我们的目标靶机Windows 2003 SP2存在于支持的目标列表中,接下来我们只需要设置一下RHOST,并进行利用即可。(target默认为8)

成功建立会话。

第五步,使用命令sysinfo来收集系统基本信息

使用命令getuid来返回用户ID,

通过该漏洞进来以后的权限直接是SYSTEM,省略掉了提权的步骤,所以此漏洞在局域网中的影响很大。

第六步,使用命令getprivs来获取尽可能多的权限

接下来我们使用命令ps查看当前运行的进程

使用命令migrate将进程迁移至系统关键进程中,例如我们迁移至lsass.exe的进程下(380)

使用命令shell来转至目标的命令行终端,