目录

一、预备知识:主机探测

通过主机扫描和端口扫描,可以确定被攻击目标使用的IP地址及开放的端口。在此基础上,还需要对被攻击主机所使用的操作系统类型和具体的版本号及提供的网络服务进行探测,为攻击者下一步选择具体的攻击方法并确定具体的攻击步骤做好准备。系统类型探测分为操作系统类型探测和网络服务类型探测两种。

1.操作系统类型探测

操作系统类型探测(OS Identification)是通过采取一定的技术手段,通过网络远程探测目标主机上安装的操作系统类型及其版本号的方法。在确定了操作系统的类型和具体版本号后,可以为进一步发现安全漏洞和渗透攻击提供条件。

协议栈指纹分析(Stack fingerprinting)是一种主流的操作系统类型探测手段,其实现原理是在不同类型和不同版本的操作系统中,网络协议栈的实现方法存在着一些细微的区别,这些细微区别就构成了该版本操作系统的指纹信息。通过创建完整的操作系统协议栈指纹信息库,将探测或网络嗅探所得到的指纹信息在数据库中进行比对,就可以精确地确定其操作系统的类型和版本号。

2.网络服务类型探测

网络服务类型探测(Service Identification)的目的是确定目标主机上打开的端口,以及该端口上绑定的网络应用服务类型及版本号。通过网络服务类型探测,可以进一步确定目标主机上运行的网络服务及服务进程对应的端口。

操作系统类型探测主要依赖于TCP/IP协议栈的指纹信息,它涉及网络层、传输层、应用层等各层的信息,而网络服务类型探测主要依赖于网络服务在应用层协议实现所包含的特殊指纹信息。例如,同样是在应用层提供 HTTP服务的Apache和 IIS,两者在实现HTTP协议规范时的具体细节上存在一些差异,根据这些差异就可以辨别出目标主机的TCP 80端口上运行的HTTP服务是通过Apache还是通过IIS实现的。

二、实验环境

攻击机:BT5

靶机:windows server 2003

三、实验步骤

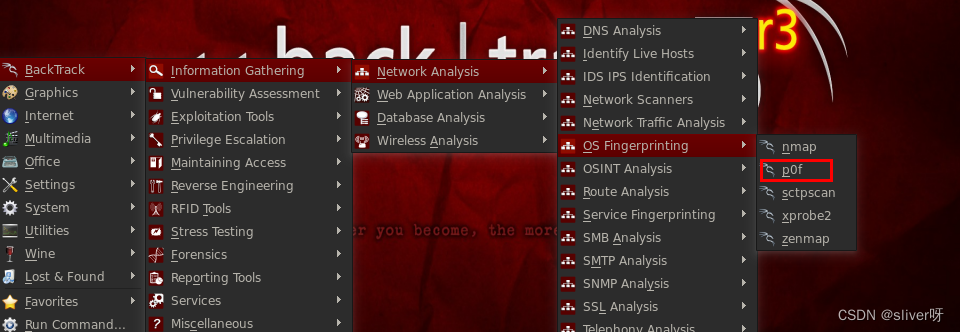

1、运行p0f工具。p0f是一个用被动方式探测主机操作系统类型的工具,按照下图所示打开p0f。

2、启动p0f后,会显示与p0f有关的参数及帮助说明。

3、输入“p0f -o p0f.log”命令,该命令会将登录信息保存到p0f.log文件中。

4、运行windows server 2003。telnet攻击机,以便让pof工具被动识别靶机操作系统。

5、在攻击机上查看p0f.log文件。

可以看到已经分析出靶机操作系统的类型为Windows XP或2000 SP3。

6、xprobe2工具的应用。xprobe2是一个主动的操作系统识别工具,通过模糊签名匹配、可能性猜测、同时多匹配和签名数据库来识别操作系统。按下图所示,启动xprobe2。

7、直接用“xprobe2 <靶机IP地址>”对主机进行远程探测。