目录

三、计算机信息系统安全保护等级划分准则(GB17859-1999)

前篇:

https://blog.csdn.net/superSmart_Dong/article/details/125690697

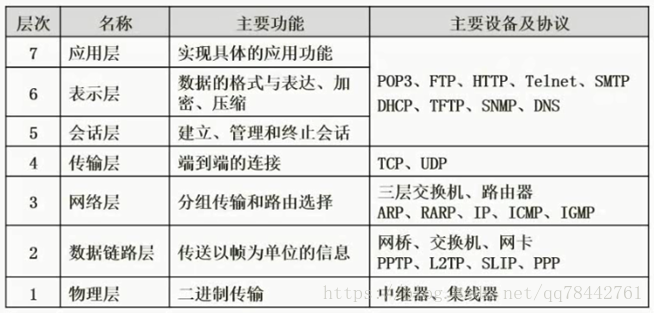

一、OSI/RM七层模型

- 广播域:如果站点发出一个广播信号后能接收到这个信号的范围,通常来说一个局域网就是一个广播域。通常网络层的设备可以隔离广播域

- 冲突域:一个站点向另一个站点发出信号,除目的站点外,有多少站点能收到这个信号,这些站点就构成一个冲突域。通常数据链路层设备可以隔离冲突域

二、各个网络层次的安全保障

- 物理层:可以用隔离网,屏蔽子网等技术来提供安全性

- 数据链路层:通常采用加密的技术例如 点对点隧道协议(PPTP),二层隧道协议(L2TP)

- 网络层:可以安装防火墙(有硬件型的也有软件型的), IPSecure等

- 传输层:安全传输层协议(TLS 即SSL 3.0) ,安全电子交易协议(SET)

- 会话、表示、应用层: 优良保密协议(PGP,用于加密解密邮件) ,HTTPS

三、计算机信息系统安全保护等级划分准则(GB17859-1999)

| 保护等级 | 保护对象 | 影响 |

| 用户自主保护级 | 适用于普通内联用户 | 系统破坏后,对公民、法人和其它组织权益有损害,但不损害国家安全、社会秩序和公共利益 |

| 系统审计保护级 | 适用于通过内联网或国际网进行商务活动,需要保密的非重要单位 | 系统破坏后,对公民、法人和其它组织权益有严重损害,或社会秩序和公共利益,但不损害国家安全 |

| 安全标记保护级 | 适用于地方各级国家机关、金融机构、邮电通信、能源于水源供给部门、交通运输、大型工商与信息技术企业,重点工程建设等单位 | 系统破坏后,对社会秩序和公共利益有严重损害,或损害国家安全 |

| 结构化保护级 | 适用于中央级国家机关、广播视频部门、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研机构和国防建设等部门。 | 系统破坏后,对社会秩序和公共利益有特别严重损害,或对国家安全造成严重损害 |

| 访问验证保护级 | 适用于国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位 | 系统破坏后,国家安全造成特别严重损害 |

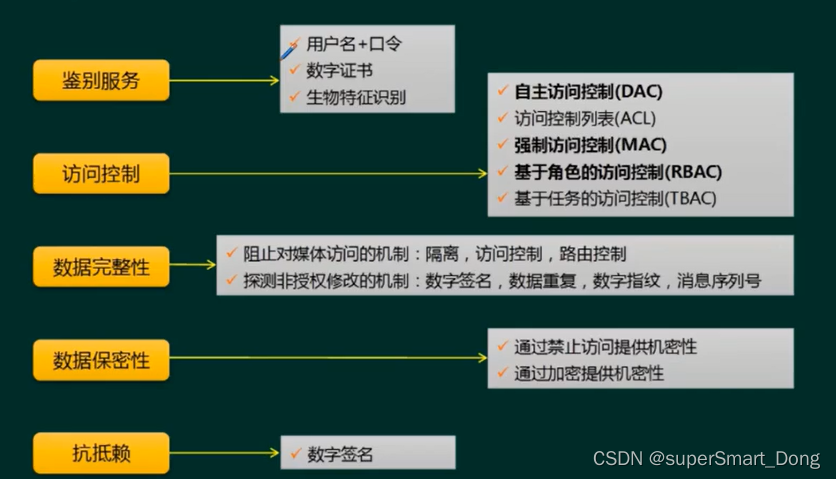

四、信息安全体系结构——安全服务与安全机制

1.鉴别服务就是判断登录用户是否合法,是系统安全的第一道防线,比如用户名/密码登录,U盾登录,人脸/指纹识别认证

2.访问控制就是访问权限的问题,决定哪些角色可以使用哪些用例,是系统安全的第二关,其包含自主访问控制(DAC),访问控制列表(ACL),强制访问控制(MAC),强制访问控制(MAC),基于角色的访问控制(RBAC),基于任务的访问控制(TBAC)。

- 自主访问控制(DAC):安全性较低,主体有权确认用户权限,此方法具有自主性。但是,管理员A可以任命B为管理员。之后B可以脱离管理员A的控制,随意任命其他为管理员造成权限失控。

- 访问控制列表(ACL): 对客体指定允许的主体,比如网络上的“付费观看剩余内容”的功能,白名单。

- 强势访问控制(MAC):分别对主体和客体分级,主体可以访问比自己等级以下的客体内容。比如VIP用户可以访问普通资源和某些特供资源,但是普通用户访问不到会员的特供资源。

- 基于角色的访问控制(RBAC):主体是"角色",给角色赋权限,再给用户套上对应的角色。比如游客,普通VIP,黄金VIP等。

- 基于任务的访问控制(TBAC):主体是"任务",给任务赋权限。当用户接收了对应任务那么可以访问对应任务的资源。比如工作流。

3.数据完整性:他要防止数据在传输时被篡改。比如访问隔离,路由控制,数字签名等

4.数据保密性:通过加密的机制或禁止访问的机制防止保证数据的机密性。

5.抗抵赖:通过数据签名形式,防止消息发送方抵赖。