目录

思科零信任介绍

Cisco Zero Trust是思科公司推广的一种安全模型,旨在通过对所有访问网络资源的识别、认证和授权来保护企业网络。它提供了一种简单的方法,用于识别、认证和授权访问网络资源的用户和设备,同时使用额外的安全措施来保护数据。

思科零信任模型基于“零信任假设”,即不论用户和设备的位置和信任状态如何,网络都不应该对其进行默认信任。在思科零信任模型中,所有请求必须经过多层的识别、认证和授权检查,以确保安全。

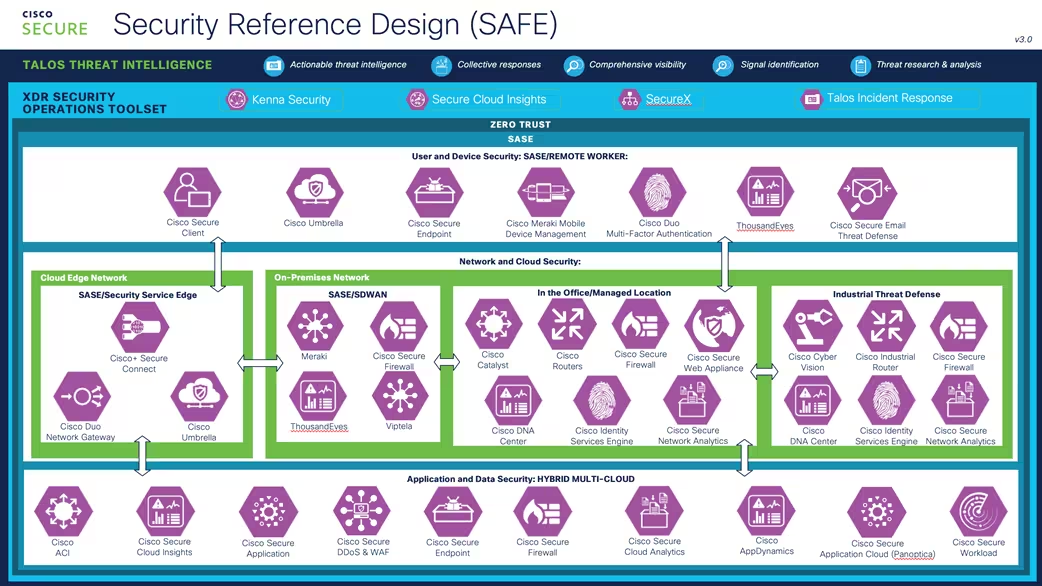

思科零信任所涉及产品

Cisco Identity Services Engine (ISE) - 为有线、无线和VPN网络提供基于身份的访问控制和策略实施。

Cisco Advanced Malware Protection (AMP) - 实时检测并停止高级持续威胁和零日攻GJ击。

Cisco Duo Security - 为基于云和内部部署的应用程序提供多因素身份验证和安全分析。

Cisco Umbrella - 为互联网网关提供云安全,包括DNS层保护,以防恶意软件和网络钓鱼。

Cisco Threat Response - 使安全团队能够快速识别、控制和消除网络中的威胁。

思科零信任架构拓扑介绍

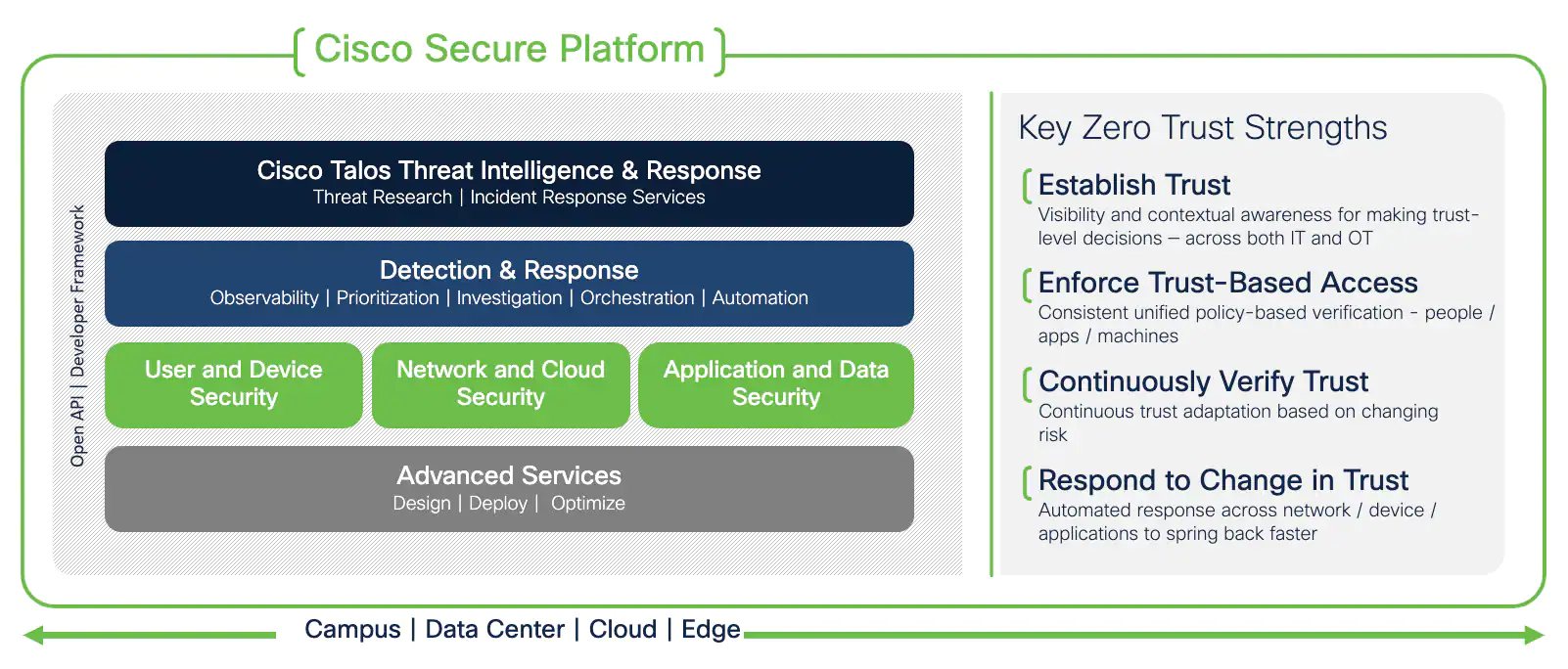

安全不是万能的:零信任也不仅仅是网络分割。为了帮助理解该体系结构,Cisco将其分为三个支柱:

- 用户和设备安全:确保用户和设备在访问系统时可以得到信任,无论他们位于何处

- 网络和云安全:保护本地和云中的所有网络资源,确保所有连接用户的安全访问

- 应用程序和数据安全:防止应用程序环境内的未经授权访问,无论其托管在何处。

图文来自网络,侵权即删(The full text picture is from the network, and the infringement is deleted)。

思科零信任框架VS零信任安全框架

下表显示了零信任框架与Cisco零信任框架的对应关系

| Cisco |

NIST Cyber Security Framework |

CISA |

Common |

| User and Device Security |

Users |

Identity |

Visibility & Analytics Automation & Orchestration Governance |

| Devices |

Device |

||

| Network and Cloud Security |

Networks/Hybrid Multi-Cloud |

Network/ Environment |

|

| Application and Data Security |

Applications |

Application Workload |

|

| Data |

Data |

思科零信任架构的应用场景

面向员工的零信任解决方案

思科零信任解决方案可以利用自定义安全策略保护每个应用,对每次访问尝试进行身份验证和持续监控,从而在用户和设备中建立信任。有了它,您可以:

防御凭证盗用:通过多因素身份验证验证用户身份。

洞悉访问活动:洞悉所有位置、设备和用户的访问活动。控制云应用访问和阻止恶意连接。

对每个应用实施访问策略:根据组织的风险承受能力和要求设置策略。

防御邮件入侵:检测欺诈邮件发送者,实时阻止网络钓鱼攻GJ击和恶意软件。

对用户设备强制实施可信度验证:识别存在风险的设备,强制执行情景化访问策略,使用无代理方法或通过集成设备管理工具来报告设备运行状况。

阻止从已遭到入侵的设备进行访问:保护终端、网络和邮件,洞察网络和终端威胁,同时阻止并移除恶意软件。

面向工作负载的零信任解决方案

思科零信任解决方案可以保护所有 API、微服务和容器访问您的应用的连接,无论您的应用是在云端、数据中心还是其他虚拟化环境中。思科零信任解决方案可以部署在本地或云端,全方位保护您的应用,而微分段可以帮助您遏制威胁并防御威胁横向移动。

应用可视性:控制用户和设备对您多云环境下的应用和网络的每次连接。

应用分段:最大程度减少本地环境和多云环境中的威胁横向移动。

监控应用性能:利用深度诊断功能识别威胁的根源。

强制实施策略和控制:强制实施应用特定用户和设备访问策略,满足组织的安全访问要求。利用行为分析标记异常,减小受攻击面。

洞悉应用架构:利用流程图显示任何环境中的各个组件及其依赖关系。

快速实施威胁补救措施:隔离存在异常处理行为的所有服务器,遏制威胁。

面向工作场所的思科零信任解决方案

利用思科零信任解决方案,用户可以随时随地使用任何设备安全地连接至您的网络,同时限制从不合规的设备访问您的网络。我们的自动化网络分段功能允许针对用户、设备和应用流量设置微边界,而无需重新设计网络。

安全网络访问:识别、分类和汇编关于用户和终端(包括物联网)的必要情景,获得全面可视性。

网络分段:将精细的分段直接融入网络,消除复杂的基础设施配置。

加密流量分析:利用网络分析识别加密流量中的恶意软件。

动态可视性:将基于可视性的网络分段和策略控制融入您的安全架构中。

自动化威胁遏制:实施自适应威胁遏制,确保随着威胁形势的变化不断更新组织的安全状况。

策略实施:确保对未加密流量在靠近流量源处实施安全策略,并且根据加密流量分析在网络中实施安全策略。

适用于任何企业的零信任安全解决方案

为了支持成功实施零信任策略,思科零信任安全框架提供了全面的思科安全解决方案组合以及零信任策略服务。此外,它还与其他产品实现了生态系统集成,可以为任何企业环境提供完备的零信任安全解决方案。

思科零信任解决方案的优势

最成功的零信任解决方案应与基础设施无缝集成,而无需更换现有设备。思科零信任解决方案是一种完善的策略,无论用户在何处使用何种设备访问您的应用和环境,它都能提供可靠保护。

建立信任

我们通过验证以下信息来建立信任:

- 用户和设备标识

- 设备安全状况和漏洞

- 所有工作负载

- 应用和服务信任状态

- 各种感染指标

强制实施基于信任的访问

我们对以下目标实施最低权限访问:

- 应用

- 网络资源

- 工作负载通信

- 所有工作负载用户和管理员

持续执行信任验证

我们持续验证:

- 是否仍然符合建立信任的原始信条

- 流量是否存在威胁

- 是否存在任何风险、异常和恶意行为

- 信任级别是否有变化,是否遭到破坏

一致地实施基于策略的控制

全面洞察您的整个环境中的所有用户、设备、组件等

获得有助于更好地检测和应对威胁的详细日志、报告和警报

利用思科零信任安全框架提供更加安全的访问,防止可视性方面的缺漏,并缩小受攻击面。

根据信任级别的任何变化自动遏制威胁

思科零信任的未来发展展望

对于思科零信任的未来发展展望,预计将继续在安全行业发挥重要作用。随着网络安全威胁的不断增加,企业和组织对保护其信息和网络的要求也在不断增加。思科可能会持续投资并开发其零信任技术,以适应市场的变化和需求。

此外,随着云计算和移动办公的普及,思科零信任技术也可能在这些领域得到广泛应用。总之,未来几年,零信任技术将继续在网络安全领域发挥重要作用,并有望成为保护企业和组织网络安全的关键技术之一。