曾经有个公司的IT技术人员,他发现了一个公共系统文件十分严重的漏洞,但是他没跟公司的领导说,而是跟其他公司的技术和玩家说了,很长时间后,公司从市场上听到了这个事儿,目前已经给公司造成了不可估量的损失,但是这个技术人员却说,不知道会有这么严重的后果。

听上去可能比较假,但是,现在这样的事儿,却不是故事了,而是真的:

2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞:由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞,漏洞利用无需特殊配置。经阿里云安全团队验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。阿里云应急响应中心提醒 Apache Log4j2 用户尽快采取安全措施阻止漏洞攻击。

12月9日,工业和信息化部网络安全威胁和漏洞信息共享平台收到有关网络安全专业机构报告,阿帕奇Log4j2组件存在严重安全漏洞。

12 月 10 日凌晨,Apache 开源项目 Log4j 的远程代码执行漏洞细节被公开,由于 Log4j 的广泛使用,该漏洞一旦被攻击者利用会造成严重危害。可能的受影响应用包括但不限于:Spring-Boot-strater-log4j2、Apache Struts2、Apache Solr、Apache Flink、Apache Druid、Elasticsearch、Flume、Dubbo、Redis、Logstash、Kafka 等。很多互联网企业都连夜做了应急措施,斗鱼、京东、网易、深信服和汽车产业安全应急响应中心皆发文表示,鉴于该漏洞影响范围比较大,业务自查及升级修复需要一定时间,暂不接收 Log4j2 相关的远程代码执行漏洞。

从11月24日到12月9日,近半个月的时间,国家相关部门才从闹得沸沸扬扬的网络上获取到相关漏洞的信息,这期间,有多少国内企业、机构的数据、信息、系统被攻击,现在无从得知。但是最起码,这起事情,对于作为测试人员的我们,要有一下几个启示:

首先:软件的任何漏洞和bug,不管多严重,都要及时上报。

因为软件的bug带来的危害,可能从某个角度来说或许影响不大,但是我们永远无法知道别人会怎样利用这个漏洞和bug。毕竟子虚乌有的事情,都能被传的倒是都是,何况是确有其事呢?

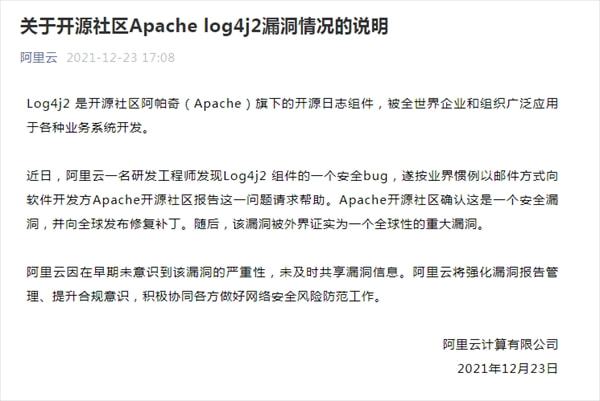

但是12月23日,阿里云对这事儿给了一个回应:

居然说没有意识到漏洞的严重性?难道不知道log4j2的应用广泛度?还是不知道漏洞本身能够被远程利用执行的严重性?作为技术人员的我们,应该不会不知道吧!

其次:作为测试人员,一定要站在企业利益的立场,明白测试是为谁而做。

一旦漏洞泄露,被人利用了,测试人员不是说大不了跳槽,或者说:“此处不留爷自有留爷处”,就能完事儿。因为你的行为可能会直接被记录在案。

就像阿里云的此次行为,不知道给国内的企业和机构造成多严重的后果,因此,工信部安全相关信息平台就取消了阿里云官方合作伙伴的资格六个月,以观后效。

12月17日,工信部召集相关安全机构和企业进行风险研判。

既然看到这里,在收藏的同时,也请不吝啬的点个赞呗!期待 ~

绵薄之力【资源分享】

最后感谢每一个认真阅读我文章的人,看着粉丝一路的上涨和关注,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走:

文档获取方式:

这份文档和视频资料,对于想从事【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴我走过了最艰难的路程,希望也能帮助到你!以上均可以分享,点下方进群自行领取即可,拿走不谢。