SSH1又分为1.3和 1.5两个版本。SSH1采用DES、3DES、Blowfish和RC4等对称加密算法保护数据安全传输,而对称加密算法的密钥是通过非对称加密算法(RSA)来完成交换的。SSH1使用循环冗余校验码(CRC)来保证数据的完整性,但是后来发现这种方法有缺陷。

SSH2避免了RSA的专利问题,并修补了CRC的缺陷。SSH2用数字签名算法(DSA)和Diffie-Hellman(DH)算法代替RSA来完成对称密钥的交换,用消息证实代码(HMAC)来代替CRC。同时SSH2增加了AES和Twofish等对称加密算法。

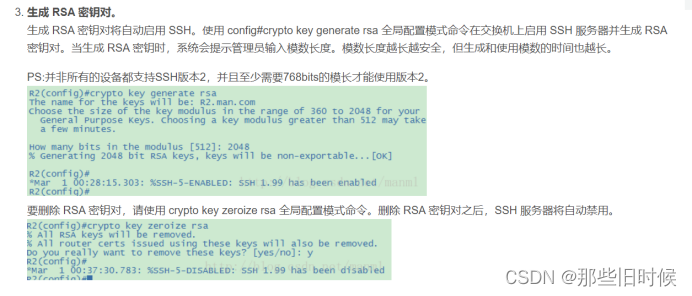

配置ssh使用用户认证

R1:

R1(config)#ip domain-name ssh 创建网络ip域

R1(config)#crypto key generate rsa 生成加密密钥

How many bits in the modulus [512]: 2048

% Generating 2048 bit RSA keys, keys will be non-exportable...[OK]

#位数长一点。

R1(config)#line vty 0 4创建五个登录点

R1(config-line)#login local 设置本地用户登录

R1(config-line)#transport inpu ssh 登录模式为ssh登录

R1(config)#username ssh privilege 15 password 12新建用户和密码并给予权限。

R1(config)#enable password 配置特权模式密码

R1(config)#ip ssh time-out 120 配置无操作超时时间为120秒

R1(config)#ip ssh authentication-retries 1 修改重认证的次数

R1(config)#ip ssh version 2 修改版本

密码认证

其余几步都一样。

R1(config-line)#login本地登录

R1(config-line)#password 123 设置本地登录密码

R1(config-line)#privilege level 15 设置本地登录等级为15

客户端登录的时候用户随便输入就好了。

R2:

R2#ssh -v 2 -l ssh 192.168.10.1

Open

Password:

#-v后面接版本-l后面接用户然后接ip地址。