碎碎念:

不好意思最近课业上比较繁忙,一直忙于一些测试,没有按时来填坑。今天带来的是基于课程项目要求,需要完成的安卓应用行为检测Demo。

因为环境的配置花费了一些时间,做一个简单的记录,方便后续进行优化。

目录

1 工具的介绍和准备

首先介绍一下硬件环境,只需要一台Windows10的电脑即可,我的系统位数是64位。

因为涉及到安卓开发,但是并不是所有人都有可以用来捣鼓的闲置备用机,因此我选择使用安卓模拟器来进行搭建,在安装之前,需要在电脑中安装和下载这些东西~

1.1 Camille

这个就是核心工具啦,非常感谢@zhengjim提供了如此方便快捷的工具,但是看到这个项目时,已经无法加群了(悲

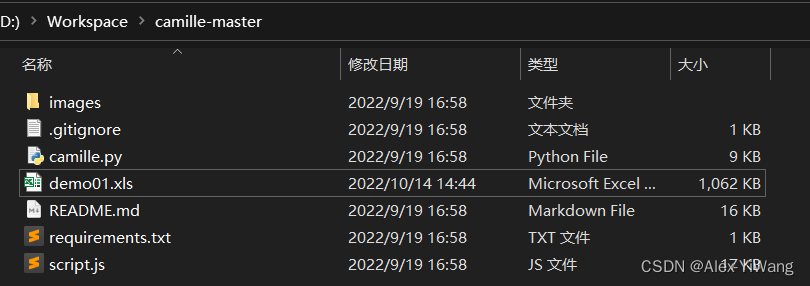

下载地址:基于Frida的Android App隐私合规检测辅助工具

只要点击右上方的Code---Download ZIP 就可以成功下载啦,下载后解压到一个已知的位置备用。

1.2 夜神模拟器

官方网址:夜神安卓模拟器

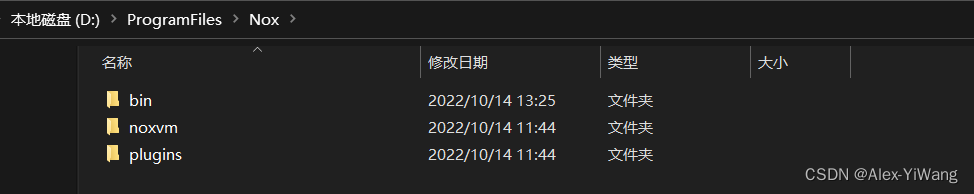

在官网下载64位版本,安装即可,可以先不用做设置,之后会讲到。但是需要自己知道安装的路径,方便后续的工作:

1.3 Python

本项目需要使用到Python环境(相信绝大多数同学肯定电脑中都有环境啦),为了文章的完整性,这里简单说一下,我个人比较推荐使用Anacoda3进行Python环境的配置。

安装教程:Anaconda 3 详细安装教程

1.4 ADB

由于之前做过类似的安卓调试所以我电脑中这部分是配置好的,如果有相关安卓项目的同学,相信一定对此并不陌生。

安装教程:Win10 配置安装ADB教程总结

1.5 Frida

Firda 是一款易用的跨平 Hook 工具, Java 层到 Native 层的 Hook 无所不能,是一种 动态 的插桩工具,可以插入代码到原生 App 的内存空间中,动态的去监视和修改行为,原生平台包括 Win、Mac、Linux、Android、iOS 全平台。

下载地址:Releases · frida/frida (github.com)

点击:Show all *** assets

在浏览器中Ctrl+F,直接搜索“server”,寻找对应的版本就可以啦(具体需要的版本可以看后面的内容)。

注意:

这个地方需要下载的版本,应该和模拟器的版本相互对应(主要是系统的位数)。

如果和我使用的是相同版本的夜神模拟器,我们应该是一致的。

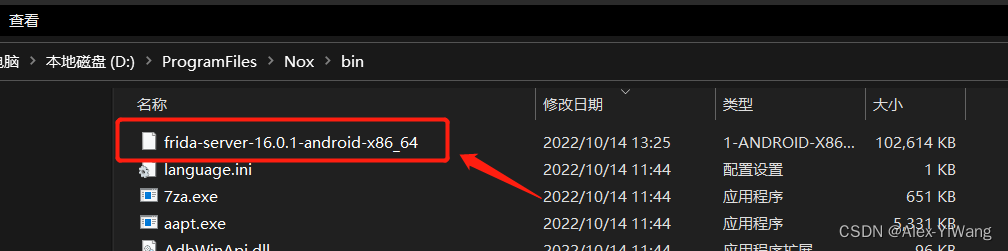

我这里下载的是下面的版本:

下载后解压到合适的位置就可以啦(我推荐直接解压到夜神模拟器的bin目录),如下图所示,方便后续进行处理:

2 环境搭建

2.1 夜神模拟器的配置

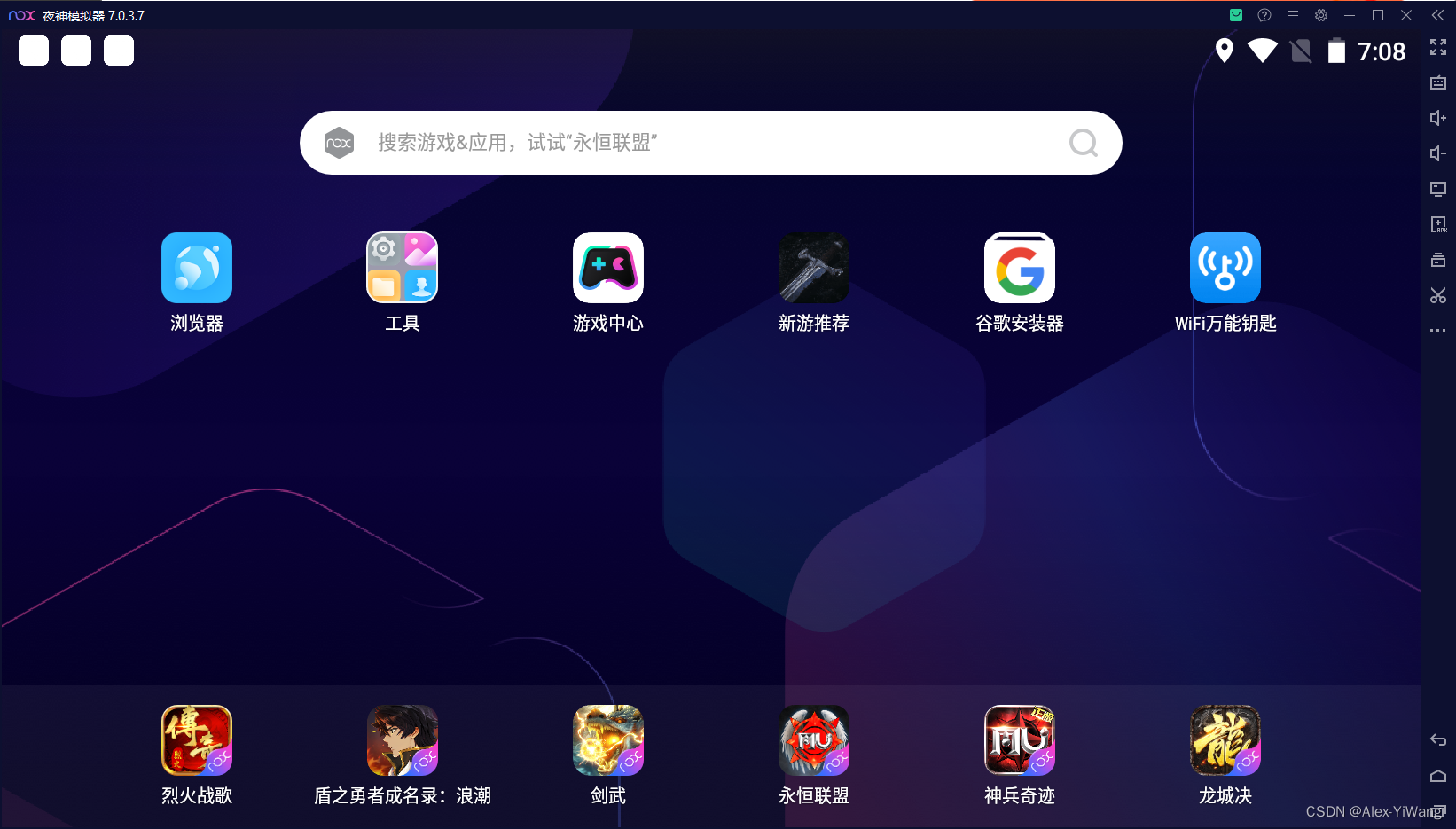

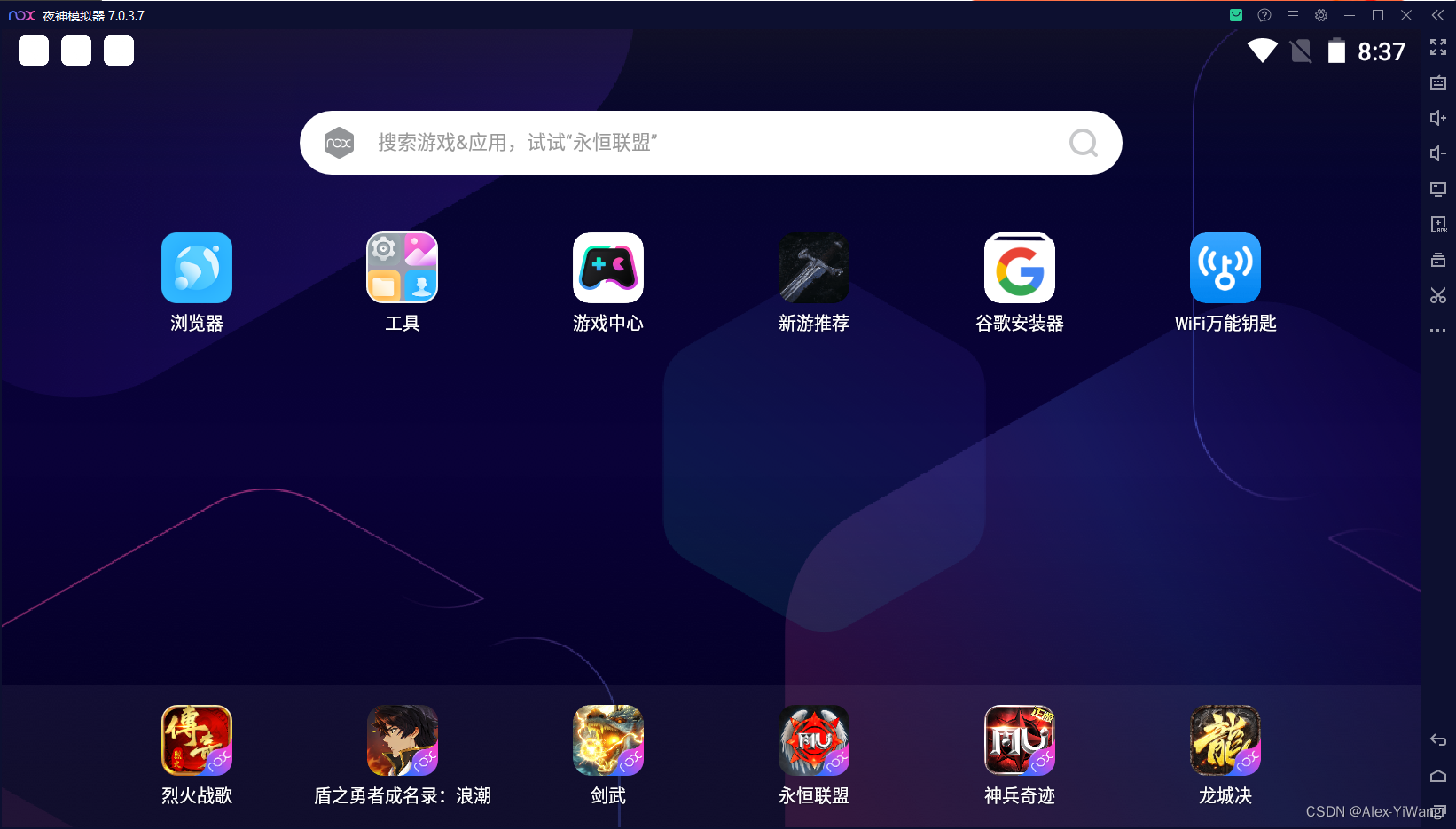

夜神模拟器需要打开root权限和USB调试功能,安装完毕后直接打开夜神模拟器,就可以看到这样的界面。

1.打开root权限

在这里可以打开root权限(默认是打开的)。

2.打开USB调试功能

- 打开夜神模拟器,进入屏幕上的设置(是安卓系统的设置,不是夜神模拟器的设置)。

- 划到[设置]的最后,进入[关于平板电脑]

- 多次点击[版本号]

- 退回到[设置]目录,会看到[开发者选项]

- 进入[开发者选项],选中[USB调试]

完成的效果如下图所示:

此时需要关闭夜神模拟器。

2.2 ADB的配置

对于ADB的配置,我的推荐依旧是按照上文中提过的知乎文章。

设置了安装路径之后,大概效果是这样:

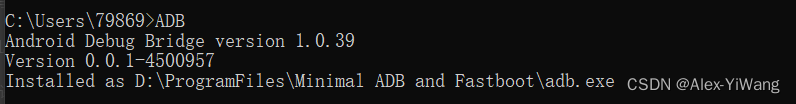

效果只要保证在CMD中输入ADB,可以显示版本即可,如下图所示:

证明ADB安装成功,下面为了避免版本出现问题,需要进行一个覆盖操作。

从D:\ProgramFiles\Minimal ADB and Fastboot路径(ADB安装路径)下,复制adb.exe文件到D:\ProgramFiles\Nox\bin目录下(夜神模拟器的安装路径bin文件夹里面)。

使用adb.exe覆盖bin目录下原本的adb.exe以及nox_adb.exe两个文件。

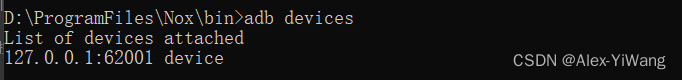

下面验证夜神模拟器的ADB是否正确配置:

1.进入D:\ProgramFiles\Nox\bin目录,打开电脑的控制台,输入 nox_adb.exe 以及 nox.exe,都成功出现版本号。

2.打开夜神模拟器,等进入安卓系统后,相同路径下控制台输入:adb devices;可以显示出夜神模拟器这一设备,证明安装成功。

2.3 Frida的配置

这一步比较关键,需要分别在Windows端和ADB端(就是安卓端)进行配置。

1.Windows端:

上文已经提到使用Anacoda3安装Python环境, 在“开始”打开Anaconda Prompt(不使用Anaconda的也可以在CMD)

运行下面的指令:

pip install frida

pip install frida-tools分别安装frida和frida-tools工具,安装完成后,运行下面的指令,检查是否安装正确:

frida --version当出现类似下图的版本号,证明安装正确:

2.ADB端:

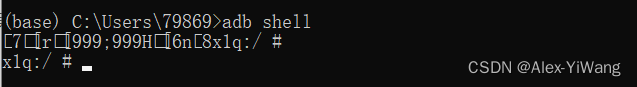

首先需要打开夜神模拟器,同时在bin目录下打开CMD,分别运行下面的指令:

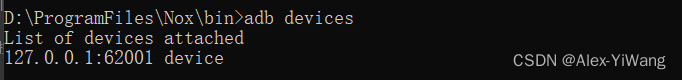

1.查看设备的地址和端口号

adb devices

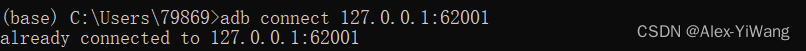

2.连接设备

adb connect 127.0.0.1:62001

3.打开ADB shell

adb shell

注意这里如果报错的话,可能是第一步查看端口号的地方,看一下是不是同时连接的多个设备,可以使用 adb disconnect + 地址:端口号的方式删除错误链接的端口。

4. 查看安卓CPU设置(非常重要!!对应前文中Frida-server的版本)

getprop ro.product.cpu.abi

可以看到我这里的版本是x86_64,所以前面要下载的是:frida-server-16.0.1-android-x86_64.xz

5.此时可以关闭当前CMD,重新在bin目录打开CMD,依次输入下面的指令,用来将解压后的frida-server-16.0.1-android-x86_64.xz文件放入安卓中,因为前面我们已经将文件解压到了bin目录,所以比较方便。

adb push frida-server-16.0.1-android-x86_64 /data/local/tmp3 测试与运行

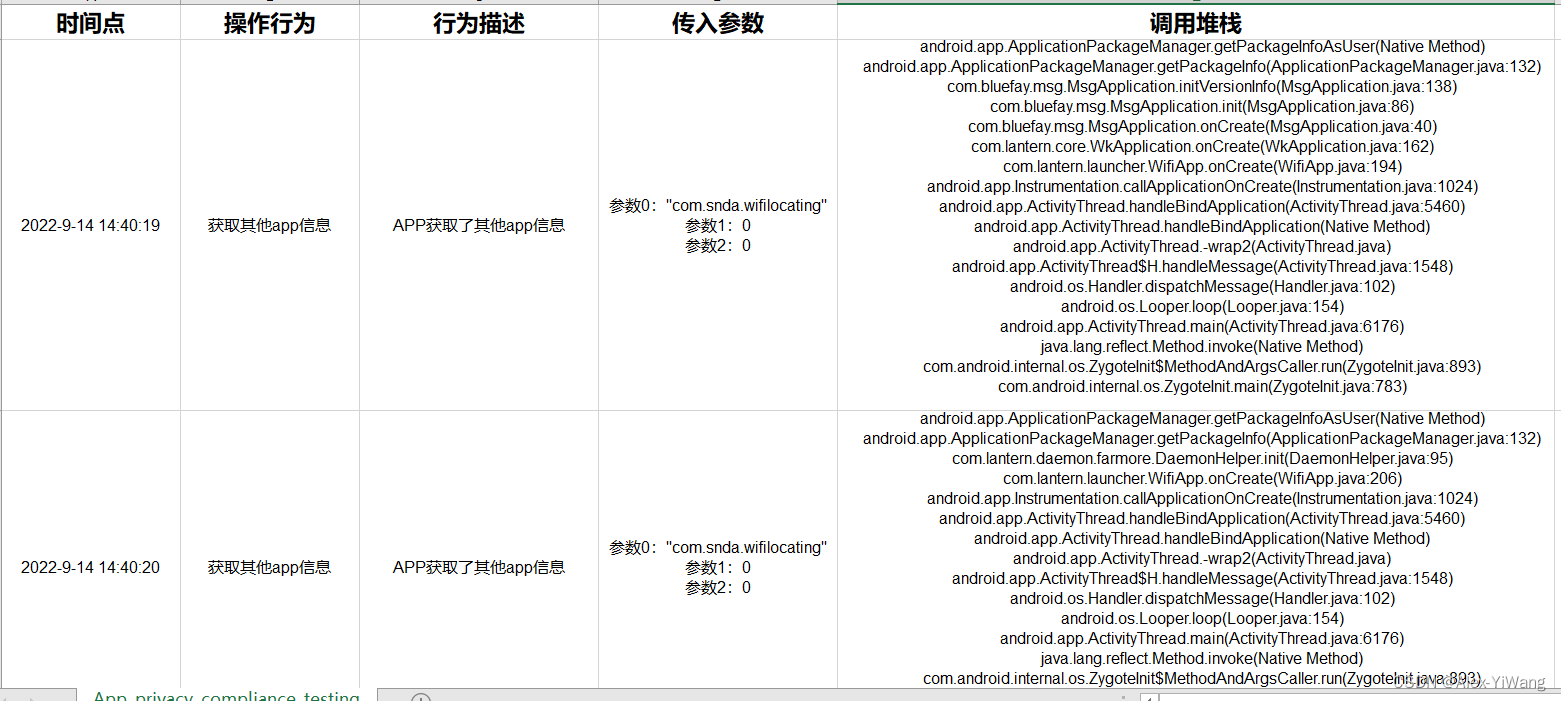

到了这一步,就可以实现Camille的测试啦。这里我以“WIFI万能钥匙”为例,对检测过程进行介绍,方便起见,我已经在安卓模拟器中安装好了对应的APP

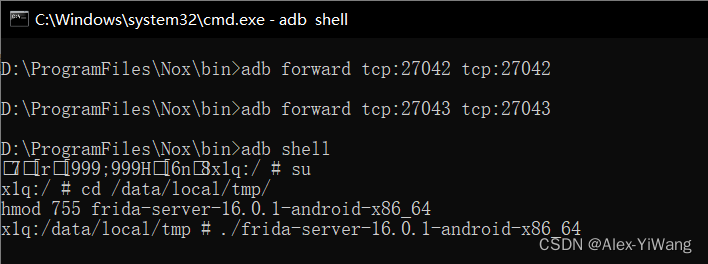

1.打开Frida服务

保持模拟器的打开状态,在Frida的bin目录下,打开CMD窗口(或者用上面剩下的),按顺序运行下面的指令,打开Frida服务(之后需要保持这个窗口开启)。

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

adb shell

su

cd /data/local/tmp/

chmod 755 frida-server-16.0.1-android-x86_64

./frida-server-16.0.1-android-x86_64

2.查看需要检测的APP包名

Camille的运行需要知道待检测的APP包名,如何知道呢?这里我们需要在bin目录下打开一个新的CMD窗口,运行下面的指令:

adb shell am monitor

之后在模拟器中打开WIFI万能钥匙,就可以看到包名了:

这里可以看到包名是:com.snda.wifilocating

可以做一个记录,之后会用到。

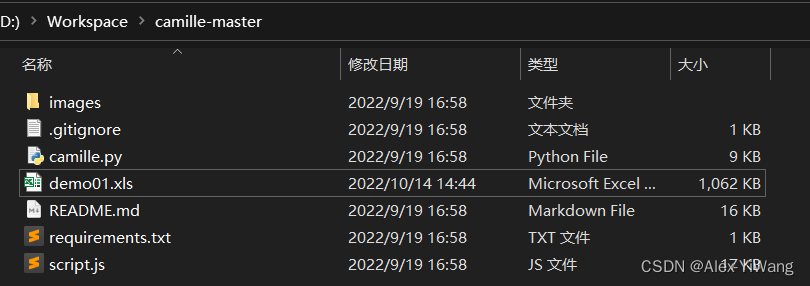

3.运行Camille

还记得最开始Camille的解压路径吗,这里进入这个路径,并打开一个新的CMD窗口:

下面就可以分别运行原工程说明文件的指令啦。

(1)控制台展示检测结果:

python camille.py com.snda.wifilocating

(2)展示结果保存到Excel文件(注意连续两次保存,xls文件名不可重复):

python camille.py com.snda.wifilocating -ns -f demo01.xls

4 推荐阅读

【1】Android App隐私合规检测辅助工具(Camille) - Zhengjim - 博客园 (cnblogs.com)

【2】超详细图文介绍在夜神模拟器上安装Frida框架_一个九零后的程序猿的博客-CSDN博客_frida 夜神

这就是本期的全部内容啦,如果你喜欢我的文章,不要忘了点赞+收藏+关注,分享给身边的朋友哇~