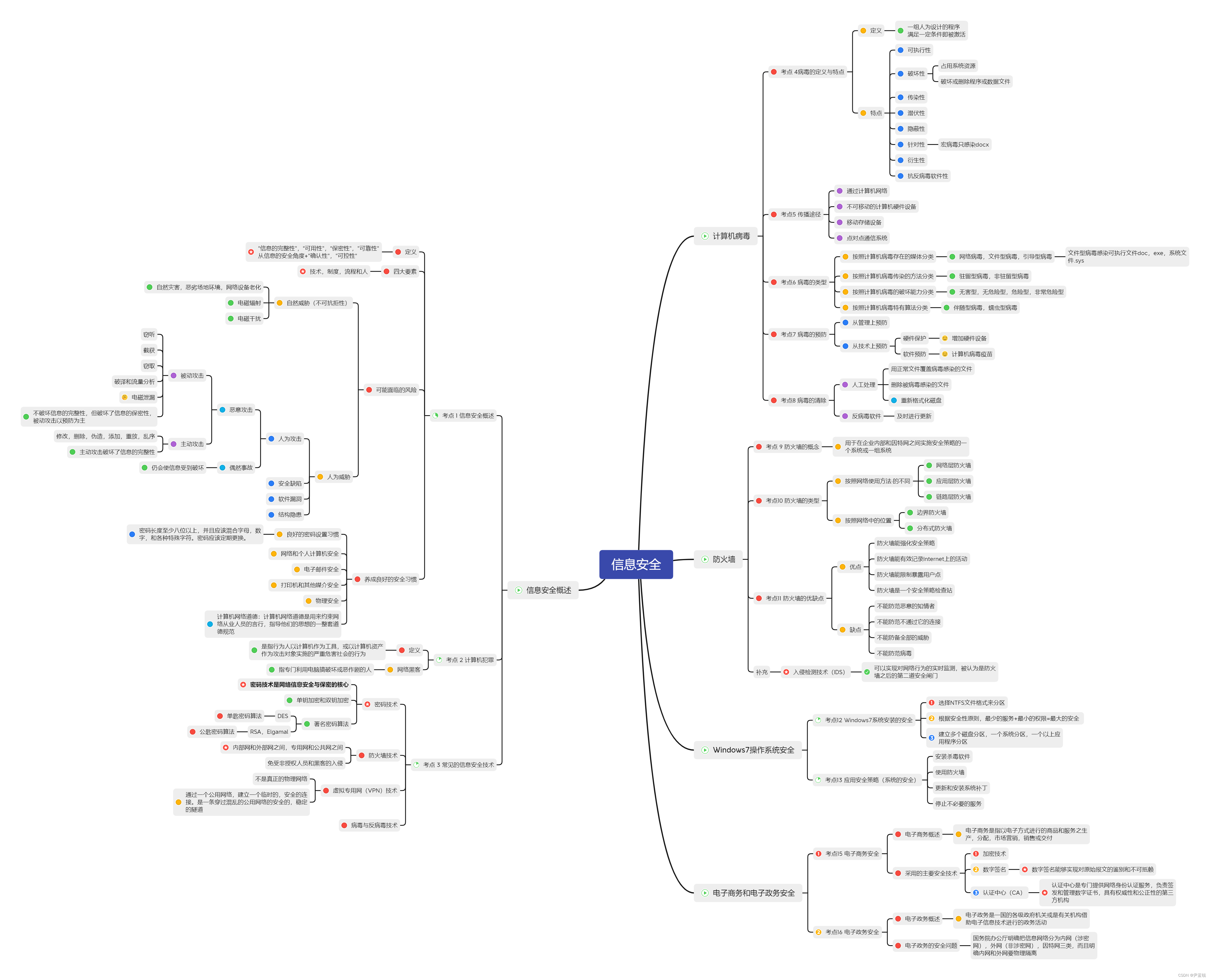

信息安全

计算机病毒

考点 4病毒的定义与特点

定义

• 一组人为设计的程序满足一定条件即被激活

特点

• 可执行性

• 破坏性

• 占用系统资源

• 破坏或删除程序或数据文件

• 传染性

• 潜伏性

• 隐蔽性

• 针对性

• 宏病毒只感染docx

• 衍生性

• 抗反病毒软件性

考点5 传播途径

通过计算机网络

不可移动的计算机硬件设备

移动存储设备

点对点通信系统

考点6 病毒的类型

按照计算机病毒存在的媒体分类

• 网络病毒,文件型病毒,引导型病毒

• 文件型病毒感染可执行文件doc,exe,系统文件.sys

按照计算机病毒传染的方法分类

• 驻留型病毒,非驻留型病毒

按照计算机病毒的破坏能力分类

• 无害型,无危险型,危险型,非常危险型

按照计算机病毒特有算法分类

• 伴随型病毒,蠕虫型病毒

考点7 病毒的预防

从管理上预防

从技术上预防

• 硬件保护

• 增加硬件设备

• 软件预防

• 计算机病毒疫苗

考点8 病毒的清除

人工处理

• 用正常文件覆盖病毒感染的文件

• 删除被病毒感染的文件

• 重新格式化磁盘

反病毒软件

• 及时进行更新

防火墙

考点 9 防火墙的概念

用于在企业内部和因特网之间实施安全策略的一个系统或一组系统

考点10 防火墙的类型

按照网络使用方法•的不同

• 网络层防火墙

• 应用层防火墙

• 链路层防火墙

按照网络中的位置

• 边界防火墙

• 分布式防火墙

考点11 防火墙的优缺点

优点

• 防火墙能强化安全策略

• 防火墙能有效记录Internet上的活动

• 防火墙能限制暴露用户点

• 防火墙是一个安全策略检查站

缺点

• 不能防范恶意的知情者

• 不能防范不通过它的连接

• 不能防备全部的威胁

• 不能防范病毒

补充

入侵检测技术(IDS)

• 可以实现对网络行为的实时监测,被认为是防火墙之后的第二道安全闸门

Windows7操作系统安全

考点12 Windows7系统安装的安全

选择NTFS文件格式来分区

根据安全性原则,最少的服务+最小的权限=最大的安全

建立多个磁盘分区,一个系统分区,一个以上应用程序分区

考点13 应用安全策略(系统的安全)

安装杀毒软件

使用防火墙

更新和安装系统补丁

停止不必要的服务

电子商务和电子政务安全

考点15 电子商务安全

电子商务概述

• 电子商务是指以电子方式进行的商品和服务之生产,分配,市场营销,销售或交付

采用的主要安全技术

• 加密技术

• 数字签名

• 数字签名能够实现对原始报文的鉴别和不可抵赖

• 认证中心(CA)

• 认证中心是专门提供网络身份认证服务,负责签发和管理数字证书,具有权威性和公正性的第三方机构

考点16 电子政务安全

电子政务概述

• 电子政务是一国的各级政府机关或是有关机构借助电子信息技术进行的政务活动

电子政务的安全问题

• 国务院办公厅明确把信息网络分为内网(涉密网),外网(非涉密网),因特网三类,而且明确内网和外网要物理隔离

信息安全概述

考点 1 信息安全概述

定义

• “信息的完整性”,“可用性”,“保密性”,"可靠性"从信息的安全角度+“确认性”,"可控性“

四大要素

• 技术,制度,流程和人

可能面临的风险

• 自然威胁(不可抗拒性)

• 自然灾害,恶劣场地环境,网络设备老化

• 电磁辐射

• 电磁干扰

• 人为威胁

• 人为攻击

• 恶意攻击

• 被动攻击

• 窃听

• 截获

• 窃取

• 破译和流量分析

• 电磁泄漏

• 不破坏信息的完整性,但破坏了信息的保密性,被动攻击以预防为主

• 主动攻击

• 修改,删除,伪造,添加,重放,乱序

• 主动攻击破坏了信息的完整性

• 偶然事故

• 仍会使信息受到破坏

• 安全缺陷

• 软件漏洞

• 结构隐患

养成良好的安全习惯

• 良好的密码设置习惯

• 密码长度至少八位以上,并且应该混合字母,数字,和各种特殊字符。密码应该定期更换。

• 网络和个人计算机安全

• 电子邮件安全

• 打印机和其他媒介安全

• 物理安全

• 计算机网络道德:计算机网络道德是用来约束网络从业人员的言行,指导他们的思想的一整套道德规范

考点 2 计算机犯罪

定义

• 是指行为人以计算机作为工具,或以计算机资产作为攻击对象实施的严重危害社会的行为

网络黑客

• 指专门利用电脑搞破坏或恶作剧的人

考点 3 常见的信息安全技术

密码技术

• 密码技术是网络信息安全与保密的核心

• 单钥加密和双钥加密

• 著名密码算法

• DES

• 单匙密码算法

• RSA,Elgamal

• 公匙密码算法

防火墙技术

• 内部网和外部网之间,专用网和公共网之间

• 免受非授权人员和黑客的入侵

虚拟专用网(VPN)技术

• 不是真正的物理网络

• 通过一个公用网络,建立一个临时的,安全的连接。是一条穿过混乱的公用网络的安全的,稳定的隧道

病毒与反病毒技术