摘 要

这篇文章提供了一种新的,基于“禁止一切”安全策略和VxD技术的企业网络安全保障方案,旨在帮助企业更好地应对外界的威胁。通过设计一套完善的企业网信息安全防护系统,不仅可以有效地解决企业网络中存在的问题,而且还可以有效地协调各部门之间的运营,并且可以根据不同的情况,制定出有效的实施方案,以便有效地抵御现有的威胁。而此次设计的安全防护系统的创新点就在于更好的结合了以往的经验以及对当今企业网络的调查充分的优化了整体结构,并提出了系统的前景意义以及实行该体系后的可行效果是否达到预期效果。而这个创新研究的结果也取得了一定的成果,相对于以往的系统新技术更提高整个系统的运营效率,加强机密性,严谨性,逻辑性,获得了更好的影响率。

企业网中常用的三大网络设备 :第一防火墙,防火墙通过部署在两个或多个网络之间可以限制进出的专用网络或专业网络内的互联网流量,但他对合法的具有破坏性的数据包是没有防护功能的,所以为了补全这个缺点,使用WAF(Web Application Firewall)出生,WAF部署的web应用程序。面对用户在用户请求外部服务器扫描和过滤和分析和校准的每个用户请求网络包,有效和安全,确保每个用户请求阻止无效或攻击性行为和隔离的要求,部署的IPS入侵防护系统,监视网络设备中的网络数据包的传输行为,能及时的中断,隔离一些不正常或者具有攻击性的网络数据传输行为。但后期仍然可能存在着相关的问题比 如资金链短缺的相关问题,后期投入压力过大也可能导致相关部门出现许多资源配置 紧张的问题,这些都需要企业做好相应的对策信息而面对当今快节奏的网络化信息速 度,诸如此类的问题仍在威胁着企业网的发展。所以企业更应该提高自身的水平不断 更新进步,加强监管,应对风险。

重点关注:安全准则,虚拟环境,vxd驱动程序(VxD)以及特征信息的有效处理。

Design and Implementation of Information Security Protection System Based on Enterprise Network

Abstract

This article adopts a "prohibit everything" security strategy to address attacks from within the network, and provides a set of network security protection solutions for enterprise networks based on packet filtering technology and VxD methods. This article delineates the design standards and technical fundamentals.From the viewpoint of how the crafted security protection system resolves issues in the enterprise network, the enterprise network information security protection system's implementation plans must be taken into account.The collaboration and functioning of the various departments, as well as the alterations in information processing, were all taken into consideration. It systematically divides the possible problems that the system may face, as well as the corresponding handling measures and solutions, We have provided systematic guidance on the threats that the current network system may face. The innovation of the security protection system designed this time lies in the better combination of past experience and the thorough optimization of the overall structure through investigation of today's enterprise network. It also proposes the future significance of the system and whether the feasible effects after implementing the system have achieved the expected results. And the results of this innovative research have also achieved certain results, improving the operational efficiency of the entire system compared to previous new technologies, strengthening confidentiality, rigor, and logicality, and achieving a better impact rate. However, there may still be related problems in the later stage, such as the shortage of funding chain. Excessive investment pressure in the later stage may also lead to many resource allocation problems in relevant departments. These require enterprises to prepare corresponding countermeasures and information. Faced with the fast-paced pace of networked information today, such problems are still threatening the development of the enterprise network. So enterprises should improve their own level, constantly update and improve, strengthen supervision, and respond to risks.

Three network devices are commonly used in enterprise networks: The first firewall, the firewall through deployment between two or more networks can limit access to the private network or professional network within the Internet traffic, but he has no protection function for the legitimate destructive data packets, so in order to complete this shortcoming, WAF use born, WAF deployment in front of the web application. Scan and filter user requests before they arrive at the external server, analyze and calibrate the network packets requested by each user, ensure the effectiveness and security of each user request, block and isolate invalid or aggressive requests, and finally deploy the IPS intrusion prevention system to monitor the transmission behavior of network packets in network devices. Can interrupt and isolate some abnormal or offensive network data transmission behavior in time.

However, there may still be related problems in the later stage, such as the shortage of funding chain. Excessive investment pressure in the later stage may also lead to many resource allocation problems in relevant departments. These require enterprises to prepare corresponding countermeasures and information. Faced with the fast-paced pace of networked information today, such problems are still threatening the development of the enterprise network. So enterprises should improve their own level, constantly update and improve, strengthen supervision, and respond to risks.

Key Words:Security rules; virtual devices; driver (VxD) packet filtering; feature information

目录

第1章引 言

第2章网络安全机制

2.1数据链路层的安全规则

2.2网络层的安全规则

2.3传输层安全规则

2.4应用层的安全规则

第3章信息防护应用技术介绍

3.1物理隔离

3.2文件标识

3.3授权管理

3.4文件控制技术

3.5防拷贝技术

3.6蜜罐技术

3.7数据加密

3.8信息取证

3.9网络信息过滤

第4章安全防护系统的设计与实现

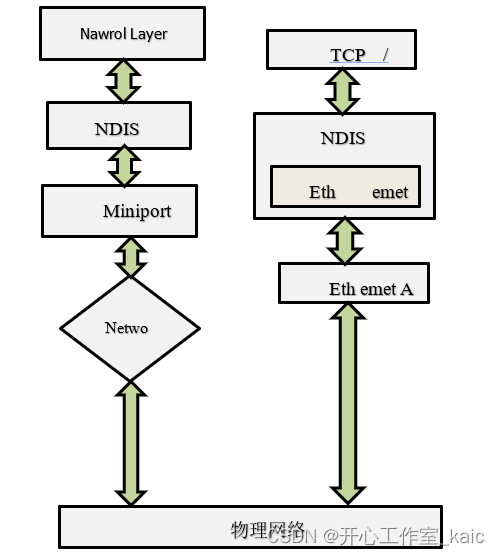

4.1Windows的网络接口标准

4.2通过分析安全策略和建立安全规则子系统,来提升系统的安全性。

4.3数据包拦截及分析子系统

4.4数据包过滤子系统

4.5磁盘读写控制模块实现

第5章结束语

致 谢

参考文献

第1章引 言

随着《“电子商务”、“电子政务”》等电子化进程的不断推进,Intranet的发展取得了长足的进步,它对经济、文化、教育和科学的发展产生了深远的影响。然而,它也带来了一系列的负面影响,如信息泄露、信息篡改、非法使用网络资源以及非法信息渗透和假冒等,这些问题给企业和政府造成了巨大的经济损失,因此,计算机网络安全问题已经成为当今社会的一个重要议题,受到了广泛的关注和重视[1]。

网络安全一直是网络应用的重中之重。由于几乎无法对每台主机进行有效的保护,防火墙应运而生。尽管防火墙的最初目的是为了阻止Intranet之外的攻击,但它仍有可能无法有效地确保Intranet内部的数据安全,这也就意味着它的性能有待提高。若有任何内部成员试图侵犯网络安全,那么后果可能会比想象的更加严重。因此,加强对网络内部用户的监督和管控,确保他们仅使用合法的网络资源和服务,而不是滥用或滥用非法的信息。《基于企业网的信息安全防护系统》旨在通过研究Intranet网络的安全策略,建立有效的安全规则,并采用数据包拦截和过滤技术,有效地阻止来自Intranet内部的攻击,保护整个网络的信息安全[2]。

网络信息安全问题是客观存在,为了保证企业网络的安全运行,然后我们的思想是设计和相对安全的网络安全战略,为了让用户在互联网上缺乏安全知识并不丰富。为网络用户,尤其是单位网络管理人员应具备全面的知识网络和网络维护能力和水平,计算机网络可能遭受的破坏和网络信息安全攻击的可能性应该有足够的能力评估和预防。

第2章网络安全机制

2.1数据链路层的安全规则

确定哪些地址的出现是不正常的。

2.2网络层的安全规则

为了确保主动防御系统的安全性,我们需要制定一套严格的安全规则,并且可以通过分析网络层发起的攻击,来确定有效的防护措施。

2.3传输层安全规则

由于多种当前的协议都面临着严峻的安全挑战,因此我们需要对那些已经被禁用的应用层协议进行审核。

2.4 应用层的安全规则

对于每一种协议,都应该进行精心制定。在分析不同的应用协议时,我们必须考虑如何遵守安全规则来确保会话内容的安全性。

第3章信息防护应用技术介绍

3.1物理隔离

为了防止公司内部网信息泄露,还可以保证内部网主机的物理隔离技术,即内部网主机和内部网不同安全区域之间的物理隔离,这些主机在物理上与外部网完全隔离。内部网络的主机位于相对简单的环境中,该环境允许防止内部网络信息在安全区域之间的非法移动并确保内部网络信息的安全。

3.2文件标识

通过为每个文件添加特定的安全标签,您可以基于文件管理技术跟踪复制、编辑和删除等操作,识别和比较文件标签,准确控制文件访问和网络传输。

3.3授权管理

根据不同内网用户的需要分配不同的角色和权限,并为设备和内网信息分配不同的安全级别。用户可以基于特定的安全模型或规则访问设备或信息。删除操作通过基于应用程序的访问控制来控制内部网络。这必须由专业的安全管理员执行,以仔细控制对信息的访问并提供强大的安全功能。

3.4文件控制技术

文件控制技术对企业内部网络信息安全最重要的方面是防止文件泄露。每个文件对组织的重要性取决于安全级别,并且文件之间通常存在安全链接。合并非机密文件可以提供高级别的机密信息。机器信息文件分为不同的文件和用户SA设置,这些设置是根据文件的来源和应用程序的相关性来衡量的。该技术可以保证文件访问控制的安全性和准确性。

3.5防拷贝技术

文件的拷贝是造成网上信息泄露的重要手段。接口是复制信息的主要方式,通过注册和管理在内部网络上广泛使用的统一移动软盘,并制定适当的使用标准,启用和监控软盘驱动器和接口的使用。确保相关信息存储在内部网络中。确保安全和受控使用。

3.6蜜罐技术

“蜜罐”技术通过自发性的吸引来阻止不正当的交易。蜜罐不仅仅是一种技术,而且还能够收集和保留用户的真实身份、IP地址、访问时间等重要信息,从而成为一种完整的、准确的信息取证技术。

3.7数据加密

使用对称和非对称加密算法对数据文件进行加密,并将其保存到机器中。这项技术可以分为两类。第一种是直接使用重要文件加密、文件加密和解密软件的用户手册。采用文件过滤技术,可以在电脑中构建一个虚拟磁盘,以便收集和管理虚拟文件,并且可以实现对其创建、阅读、写入和更新的实时监控,同时,该系统还可以根据用户的需求,自动进行文件的加密和解密,使得整个操作流程完全公开。用户对加密文件的访问需要实施访问控制。

3.8信息取证

从内到外,任何形式的机密泄露都可能在系统日志、数据文件、打印机缓存....、网络数据库、用户进程存储器、Stack,文件缓冲器等多处空间都留下了难以磨灭的印记。通过监视这些网站并使用日志分析技术,可以确定是否发生了盗窃,并可以确定是否访问了在盗窃发生后审查安全事件所需的重要信息和资源,以及是否复制了重要文件。

3.9网络信息过滤

为了有效地防止企业内部信息泄露,网络数据过滤技术的核心在于从受保护的主机数据中提取有效的特征,并将其进行分类,以确定哪些数据属于“涉密”范畴。当今,三种最常用的数据过滤方法已经被广泛应用。

从受保护的数据中提取重要的标准过滤功能,分析和过滤网络数据流,并使用这些功能防止数据或文件在线泄漏。主要方法包括匹配标记文件、精确匹配数据和匹配内容描述。