闲鱼/支付宝 自动收货套路分析

他人闲鱼被骗经历

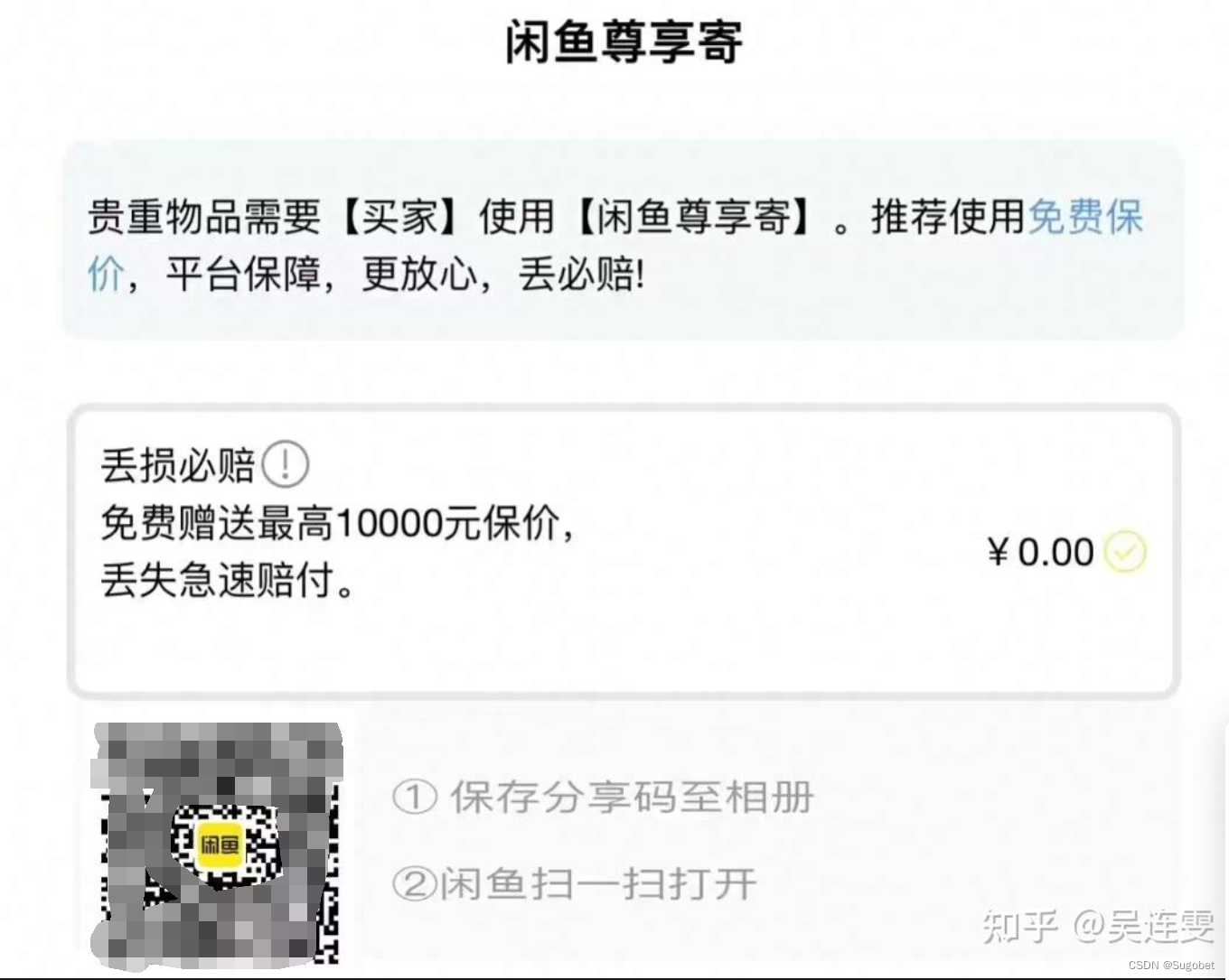

最近发现闲鱼有一种“自动收货”的套路,就是在闲鱼下单后,卖家发一个二维码,称让你支付运费,该二维码以闲鱼之类的logo为诱惑,让你相信是真的运费支付二维码

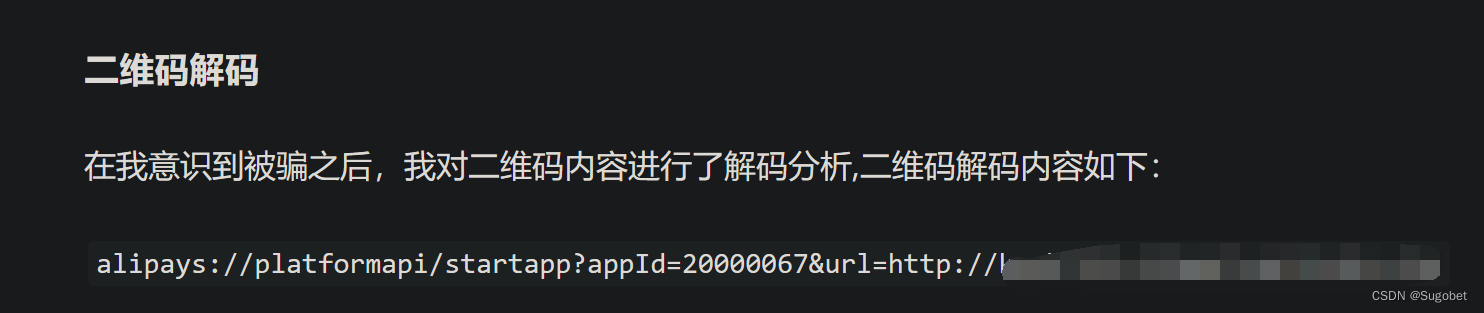

正如上文知乎所说,二维码是跳转到支付宝并打开一个骗子网页

自动收货源码分析

那么骗子是如何在神不知鬼不觉的情况下令用户确认收货的呢?

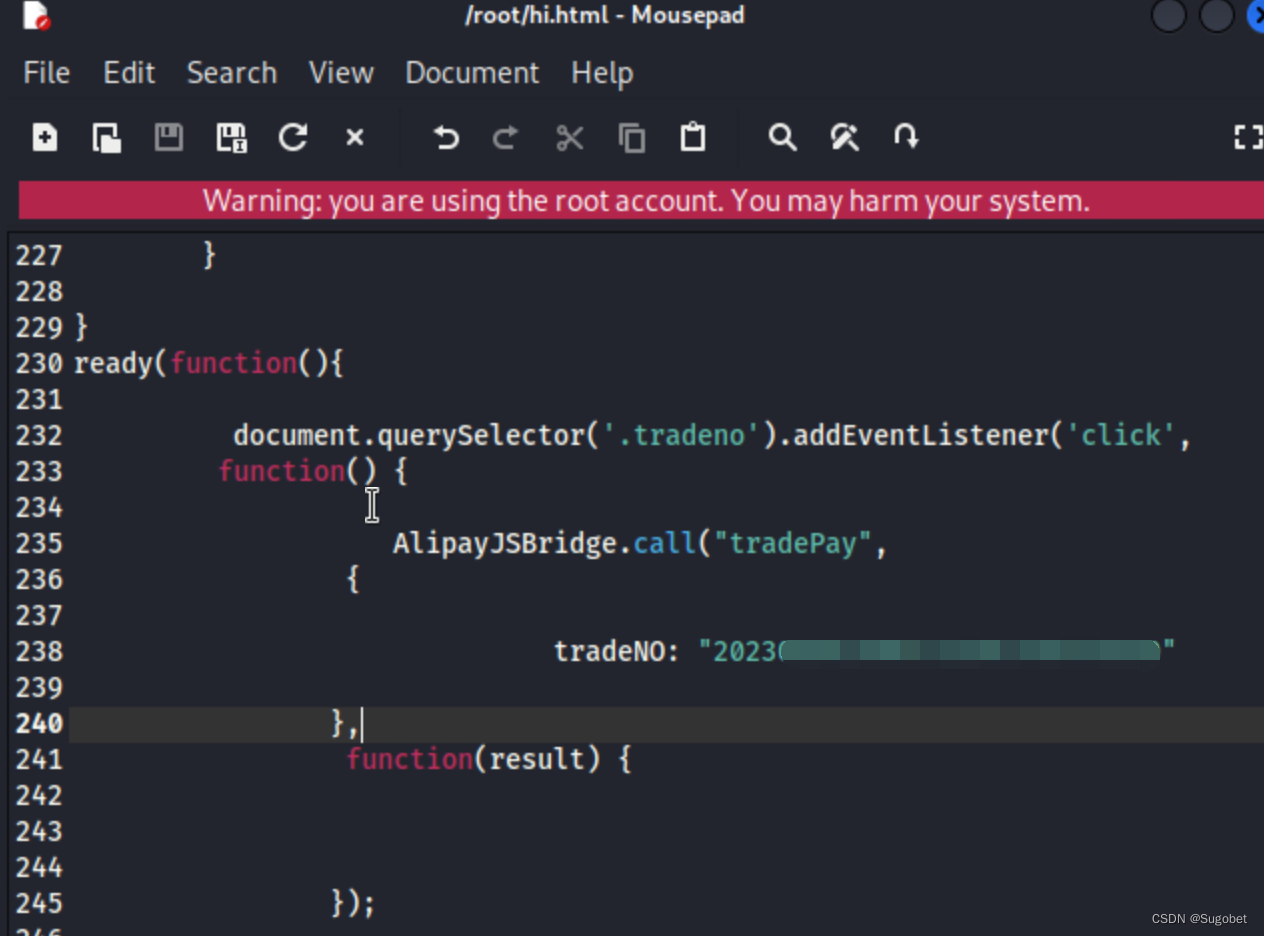

我直接扒了上面骗子的页面源码

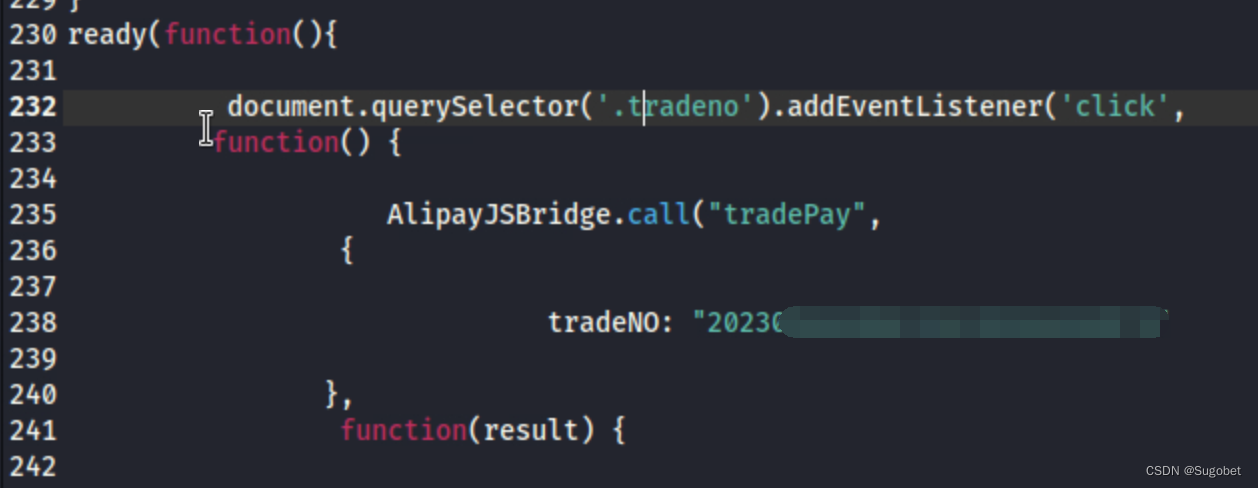

在主页中,有一段最重要的js代码,它调用了支付宝的JS API

关键点也在这里,在官方文档,我们能找到该api的文档

https://opendocs.alipay.com/open/02502j

正如文档所说的那样,它会唤起收银台对相应的交易号进行支付

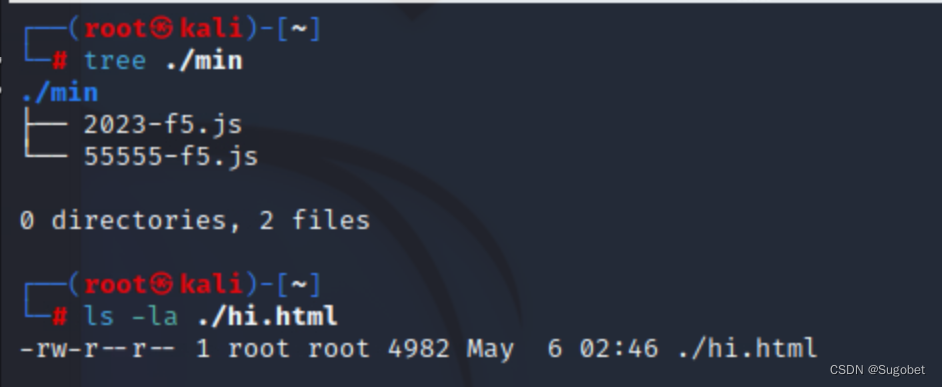

测试

但是,如果对同一个交易号支付两次会发生什么?

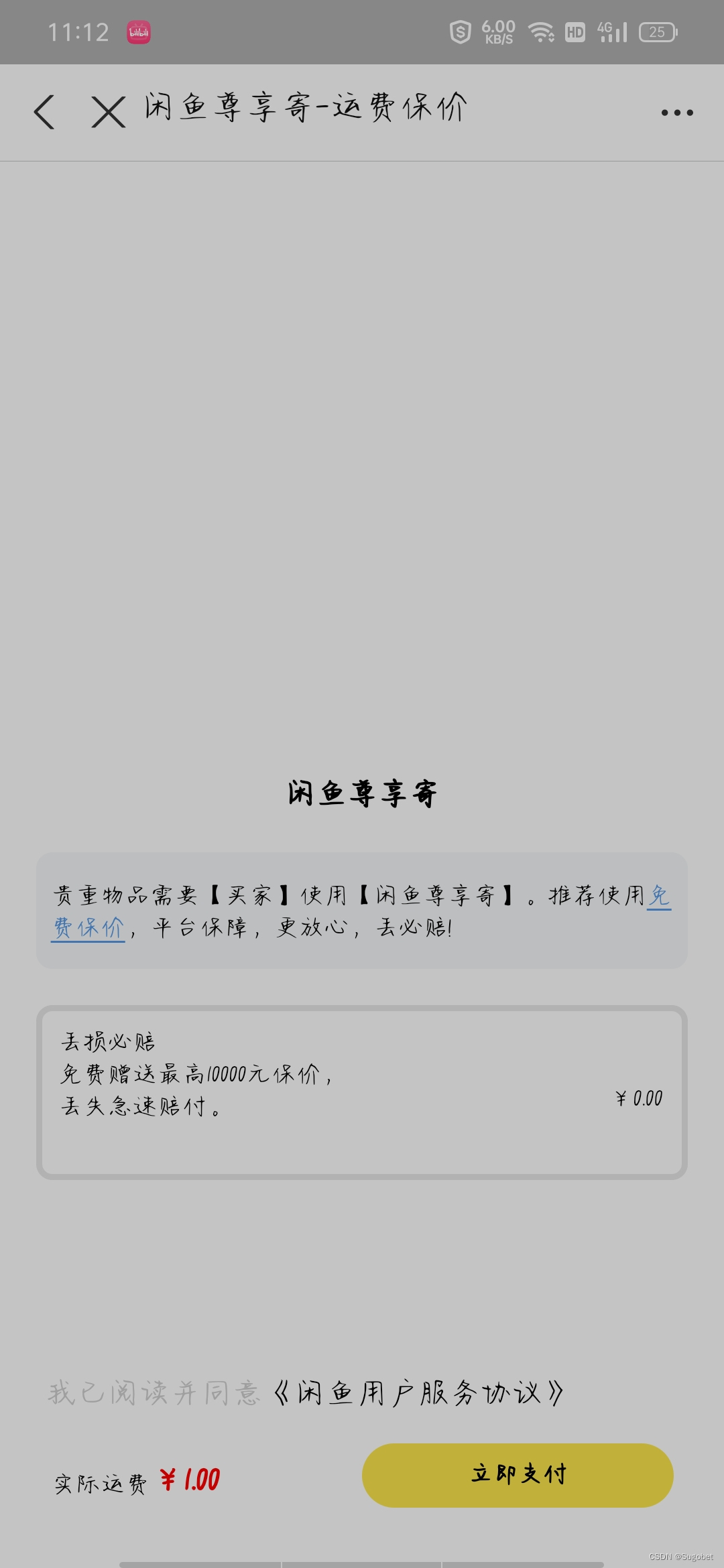

这就是核心,为了解决谜题,我在内网搭一个http服务实验一下

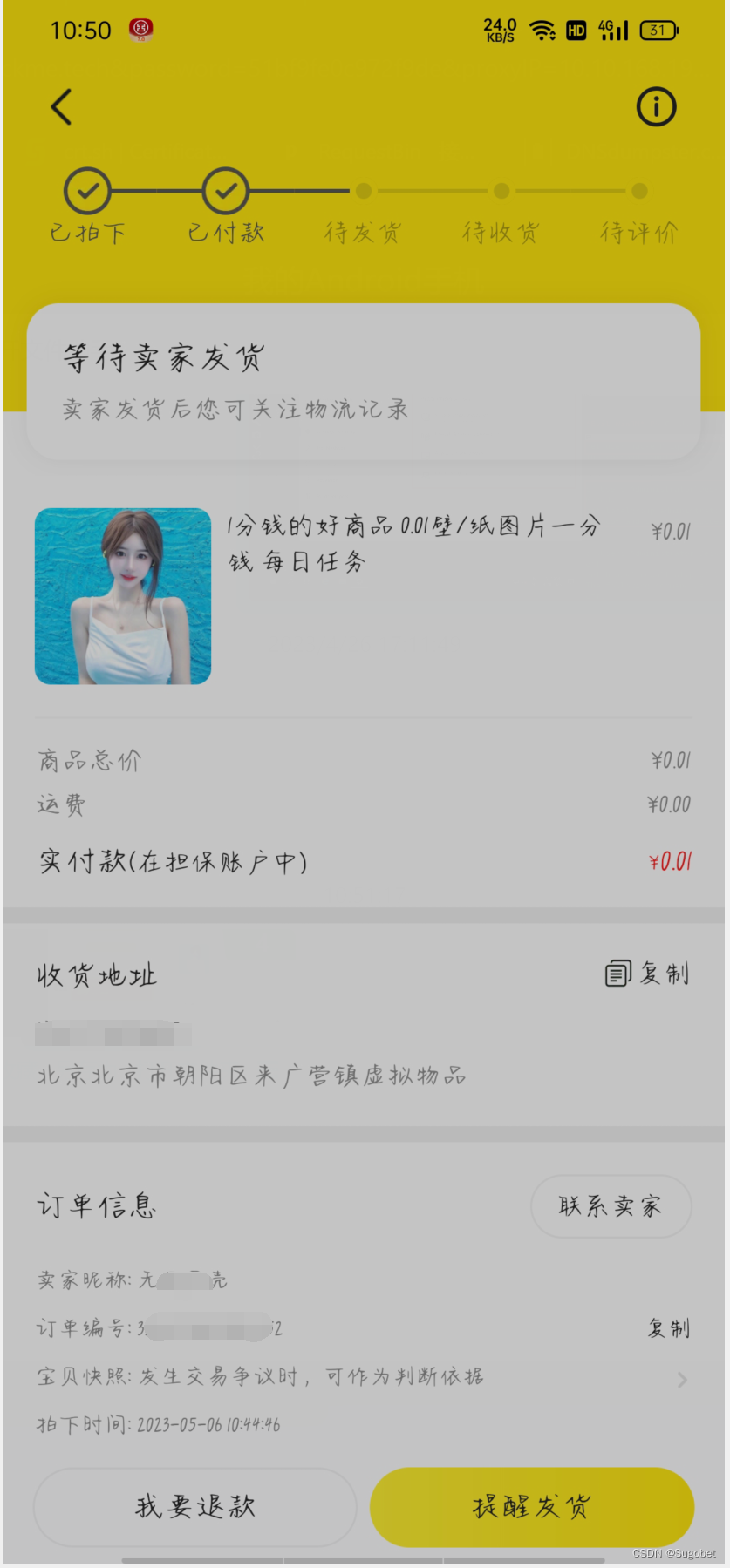

我到闲鱼随便找个东西进行下单并付款

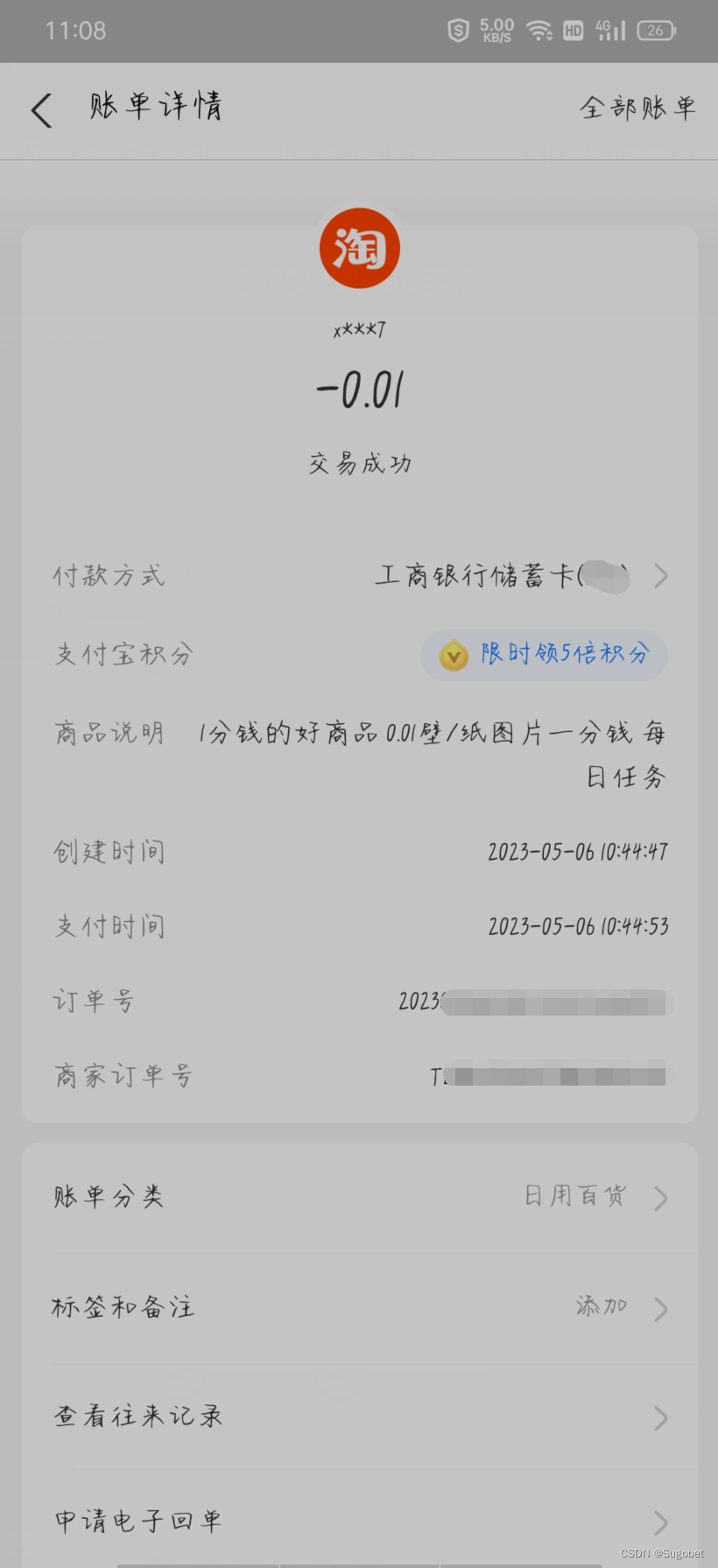

然后到支付宝找到订单号

在主页上修改api的交易号为我们刚刚的

这里我就不做二维码了,直接在支付宝打开相应的url

访问我们的http服务

当我们点击支付的时候,api调用成功

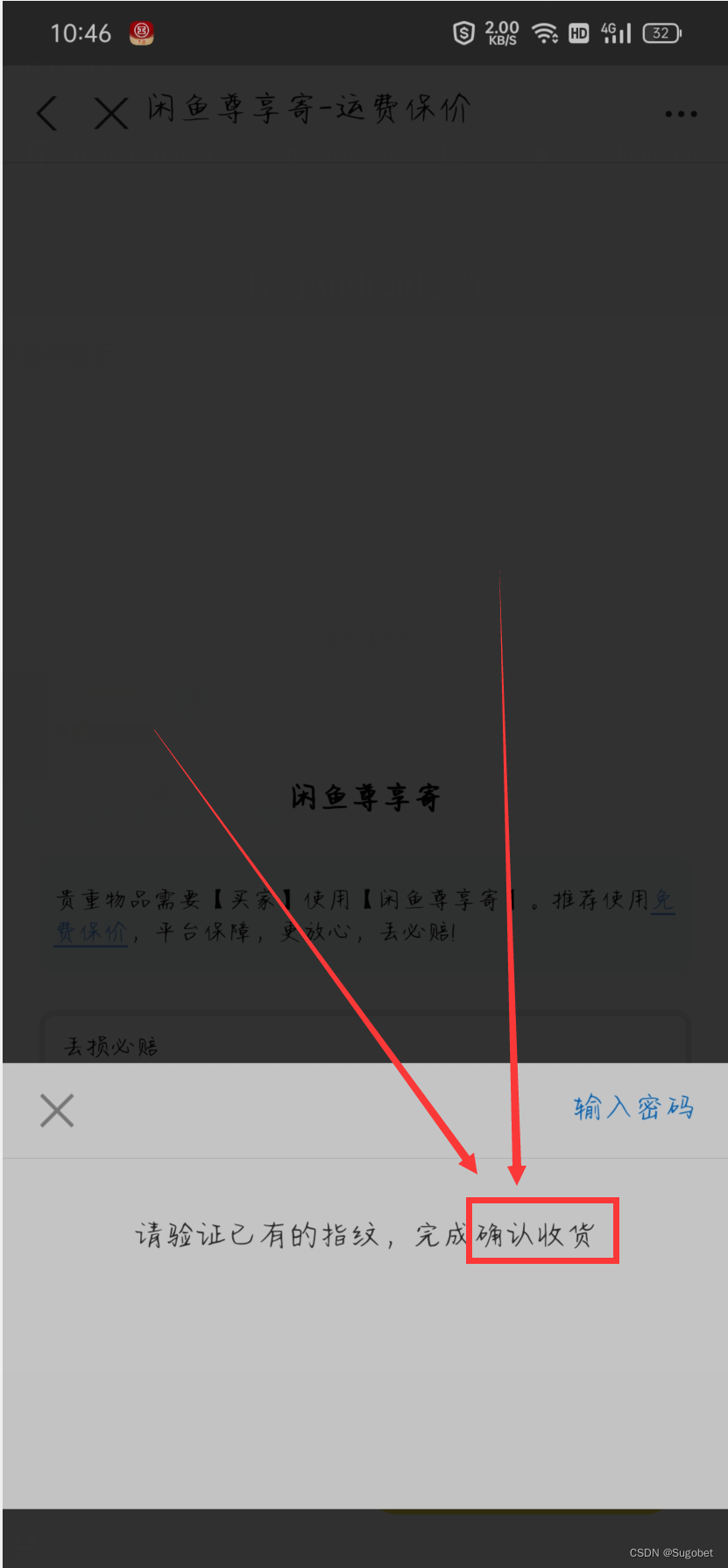

但是,但是,请注意,请看清楚下图箭头所指的字

没错,这跟我预期的一致,对一个订单进行两次付款,第二次则是确认收货,所以一旦你以为这是运费支付或其他什么费支付的时候,如果你不仔细看,进行了所谓“支付”操作,那么将在神不知鬼不觉的情况下你的闲鱼订单就被你自己确认收货了

一旦确认了收货,那么之后会发生什么相信都能想到

结束

骗子首先搭建一个钓鱼网站,一旦用户在支付宝打开并点击支付,将会调用支付宝的支付api,而骗子会将交易号修改为用户已经下单并付款的交易号,所以用户在骗子的网站上点击支付的时候,其实就是对用户的订单进行确认收货

由于骗子用 “支付运费”等理由,以及闲鱼或支付宝的logo,利用用户对支付宝/闲鱼的信任,使得用户相信、放松警惕,从而忽略了支付时的一些字眼,最终上当。由于确认了收货,用户无法进行退款,导致用户财货两空

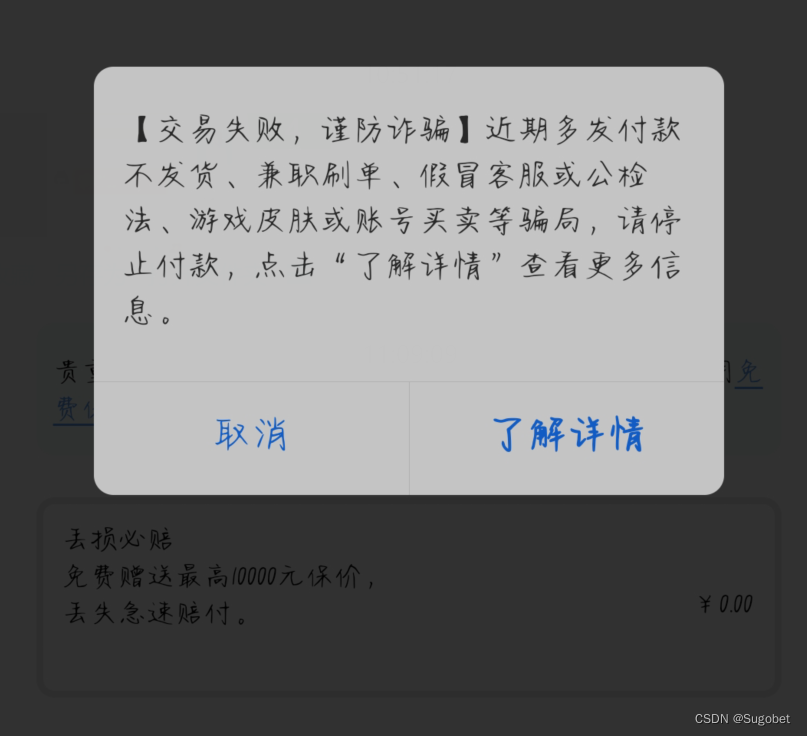

而目前支付宝已经对这种行为进行了有效的风控检测

但不排除还会有不法分子利用类似的思路进行诈骗,还是应当提高个人网络安全、防诈骗意识