5.外在信息收集

5.1外在抓包-frida&r0capture

我们在抓包的时候,会遇到一些问题,就是有一些东西明明是有的,但是就是抓不到,有可能他走的不是http/https的协议,所以抓不到,但是也有可能是遇到反代理之类的技术。

总结一下就是

1.没走http/https协议

2.遇到了反代理或证书校验的检测

5.1.1-frida的安装和使用

1.安装

frida其实是一个python的库,在上面AppInfoScanner的时候,使用pip安装的时候应该就看到了,然后没有安装的可以使用下列命令安装

pip install frida==15.2.2

pip install frida-tools==11.0.0

pip install objection==1.8.4

然后还是需要adb命令的,可以参考这个文章https://www.cnblogs.com/momomolin/p/17347120.html

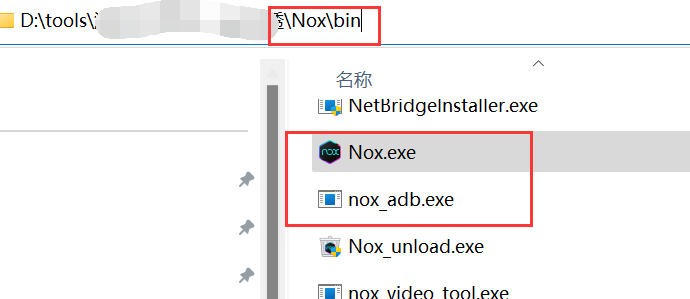

还要将nox_adb加入到环境变量中,就是夜神模拟器的安装地址加上/bin放到环境变量中就可以了,然后将这个目录地址放到环境变量中,可以参考上面

然后打开夜神模拟器

打开powershell,cmd也行,输入nox_adb devices

这里我们就看到了一个ip和端口

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AgccPoYX-1685951246775)(img/image-20230602143014952.png)]](https://img-blog.csdnimg.cn/84000f3438924706921d186ac48a0a4b.png)

然后我们连接

nox_adb connect 127.0.0.1:62001 //没成功,后面知道应该是用ip

nox_adb shell //用这个

这里我们就连接上了夜神模拟器

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rOlQf7If-1685951246776)(img/image-20230602143336177.png)]](https://img-blog.csdnimg.cn/b5734308248d4028982f9032fd97078c.png)

第一件事情先查看我们的版本,这里查到x86我们就下载x86的

getprop ro.product.cpu.abi

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AEC4jlZJ-1685951246776)(img/image-20230602151728222.png)]](https://img-blog.csdnimg.cn/27916352fbb54a84803372b9785aaca5.png)

然后再这里https://github.com/frida/frida/releases下载东西,根据自己需求下载

注:你安装frida是上面版本就下载什么版本的

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-jBhAK0E8-1685951246777)(img/image-20230602151905653.png)]](https://img-blog.csdnimg.cn/390e844f12f44a0f8e384fe4295e421b.png)

然后使用命令将文件上传/data/local目录下面,记得文件要解压

nox_adb push .\frida-server-15.2.2-android-x86 /data/local/frida-server

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6JWXm1kO-1685951246777)(img/image-20230602153006106.png)]](https://img-blog.csdnimg.cn/9b88da109e634ae4b40571517bea9999.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4eIwKitm-1685951246778)(img/image-20230602152704703.png)]](https://img-blog.csdnimg.cn/2a4dc8fb81c24a48a9fea668f4cf5e31.png)

2.使用测试

然后回到adb连接的shell中,执行下列命令,没有报错就可以了

cd /data/local

chmod 777 frida-server

./frida-server

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tQCibJwZ-1685951246778)(img/image-20230602153139210.png)]](https://img-blog.csdnimg.cn/1269eda334054740be9096135dbdc7af.png)

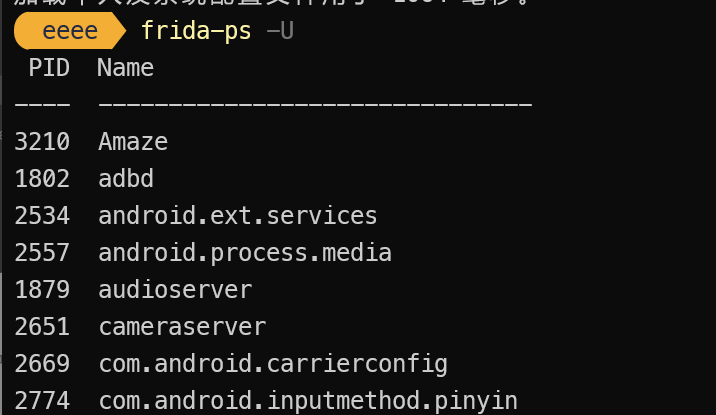

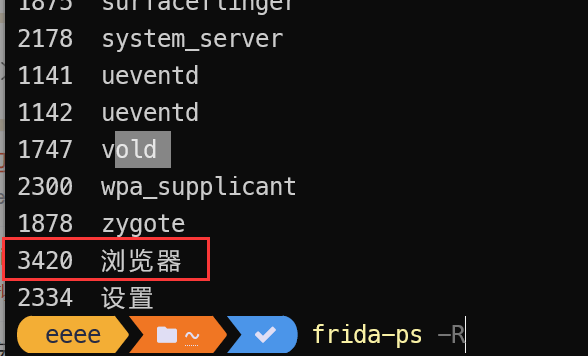

使用命令,然后有回显就是连成功

frida-ps -U

然后再测试一下

nox_adb forward tcp:27042 tcp:27042

frida-ps -R

然后我们这里模拟器打开一个浏览器,然后输入命令,然后就看到多了一个浏览器

frida-ps -R

5.2.1-r0capture使用

关于r0capture,r0capture仅限安卓平台,

1.无视所有证书校验或绑定,不用考虑任何证书的事情;

2.通杀 TCP/IP 四层模型中的应用层中的全部协议,通杀协议包括:http、WebSocket、Ftp、Xmpp、Imap、Smtp、Protobuf等及它们的SSL版本;

3.通杀所有应用层框架,包括 HttpUrlConnection、Okhttp1/3/4、Retrofit/Volley 等等;

4.无视加固,不管是整体壳还是二代壳或 VMP,不用考虑加固的事情;

使用前提:

1.上面frida搞好了

2.需要知道软件的包名

关于软件的包名,我们可以使用一些apk提取软件查看,这个网上很多就不放了

比如我们这次测试的某星球

首先使用apk提取工具获得软件的包名

然后来到r0capture的目录,打开powershell,cmd也行

python3 .\r0capture.py -U -f "com.unnoo.quan" -v -p 1.pcap

然后我们就看到了,夜神模拟器自动打开了 知识星球,让我们开始我们操作,他就自动拦截并存入数据包文件中,关闭知识星球他就会停止,之后他会停止。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MWVsLoCQ-1685951246779)(img/image-20230602175751283.png)]](https://img-blog.csdnimg.cn/8fc9437c82c246e6a7f8369642826702.png)

然后就是如何分析1.pcap文件,有些经验的人应该都是知道使用wireshark来分析这个数据包文件的

wireshark下载地址:https://www.wireshark.org/download.html

这里我们可以查看一些,有tcp协议的、SSL的,还有我们熟悉的http

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-U8MHunYp-1685951246779)(img/image-20230602180940552.png)]](https://img-blog.csdnimg.cn/da87fa4d326c4025a685787cbc365f9a.png)

我们可以使用查看追踪流来查看里面的内容

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tKOIm5rY-1685951246780)(img/image-20230602181202076.png)]](https://img-blog.csdnimg.cn/b7cb053cbd5d4f14af59302f1c16f78e.png)

或者可以过滤协议看看,比如这里我们可以将http的包过滤出来

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-adaxXt51-1685951246780)(img/image-20230602181536184.png)]](https://img-blog.csdnimg.cn/e6d697817e39478ba7fb94bc602f9096.png)