文章目录

前言

由于在工作中涉及了微信小程序的渗透测试,参考了一些文章,感觉代理的设置大都太麻烦,甚至还有人用模拟器或者手机登陆微信再抓内网IP的数据包,按照app渗透测试的思路来抓取本在电脑上就能直接运行的应用程序的数据包,实在是没必要。因此自己鼓捣了一种简单的抓包方法,直接用proxifier工具来抓指定进程的数据包,转发给burp就可以了。

一、工具准备及相关设置

我本人用的是proxifier汉化版,可以直接从百度去找,也可以点击下方链接下载:

https://pan.baidu.com/s/1Kf5IVDAgVmCgsXU9rRlJXw?pwd=fsuj

提取码:fsuj

工具下载好以后直接傻瓜式安装即可,然后双击运行,顺利的话会见到如下界面:

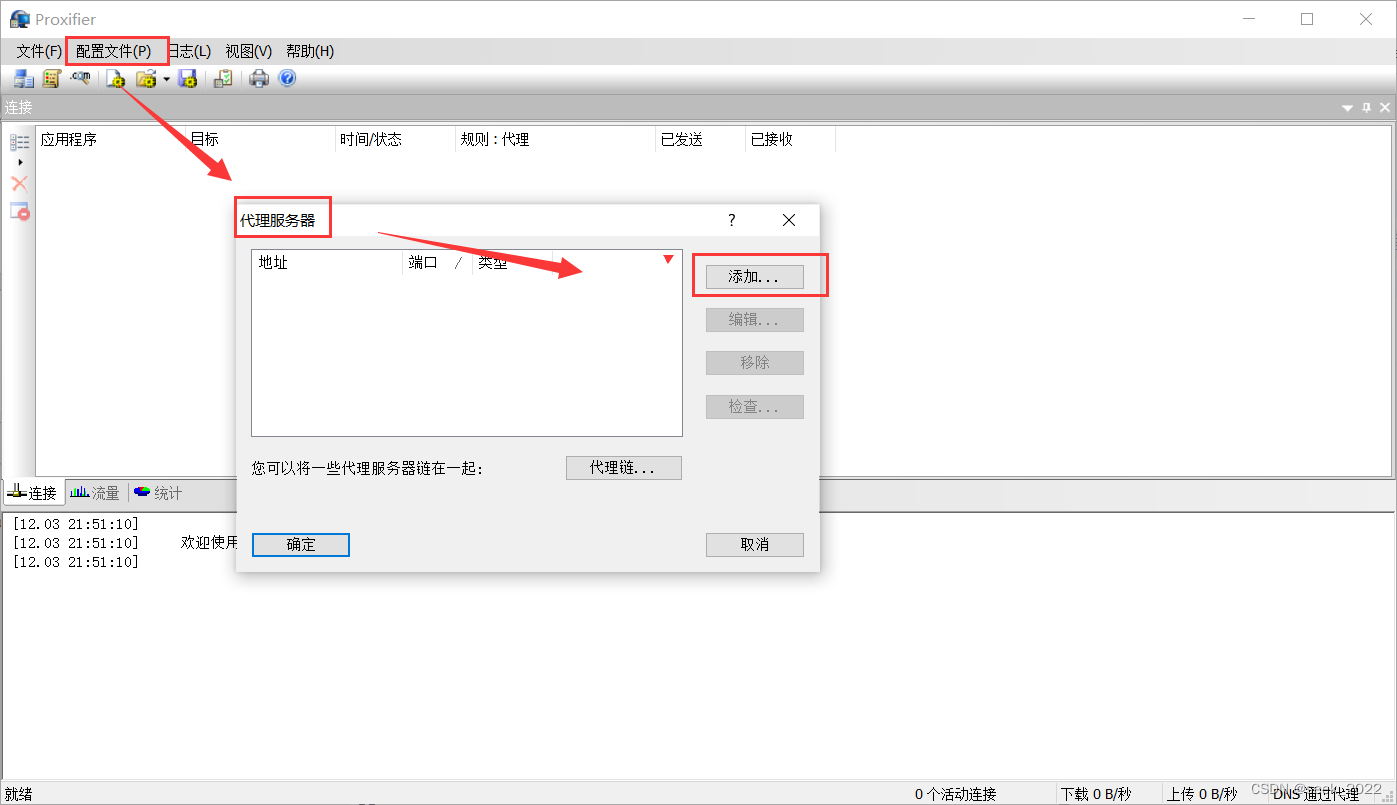

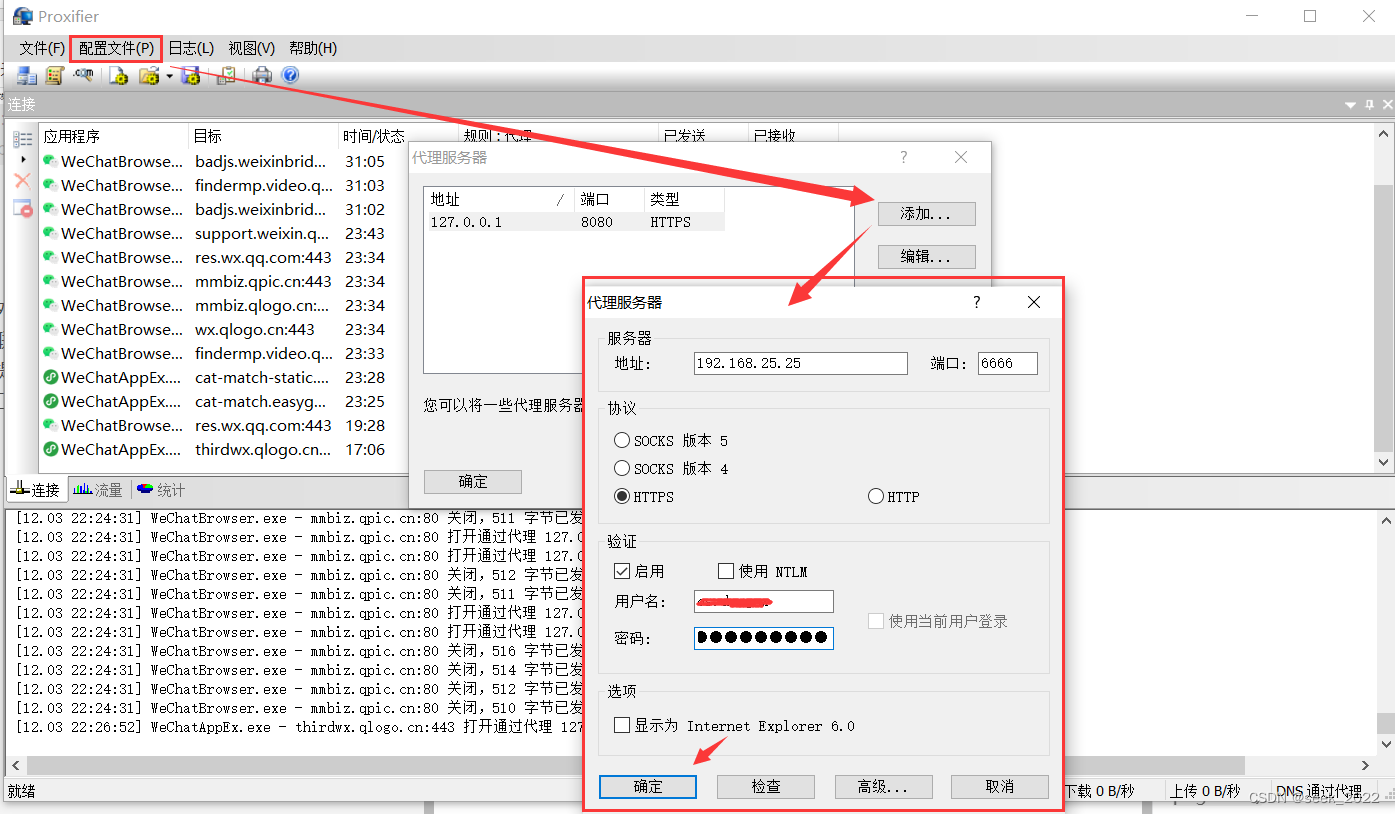

依次点击菜单栏中的配置文件->代理服务器->添加

填写内容如下,其中端口应与burp的监听端口一致:

这里协议注意选https,我们只要抓https协议相关的数据包(包含了http),而socks5包含了其他协议的内容,burp不能处理,因此这里不能选socks5。

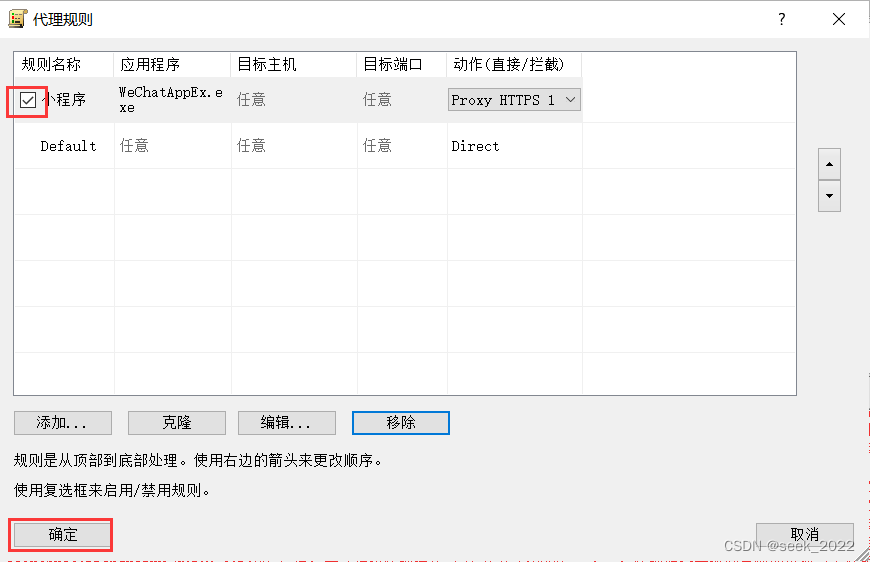

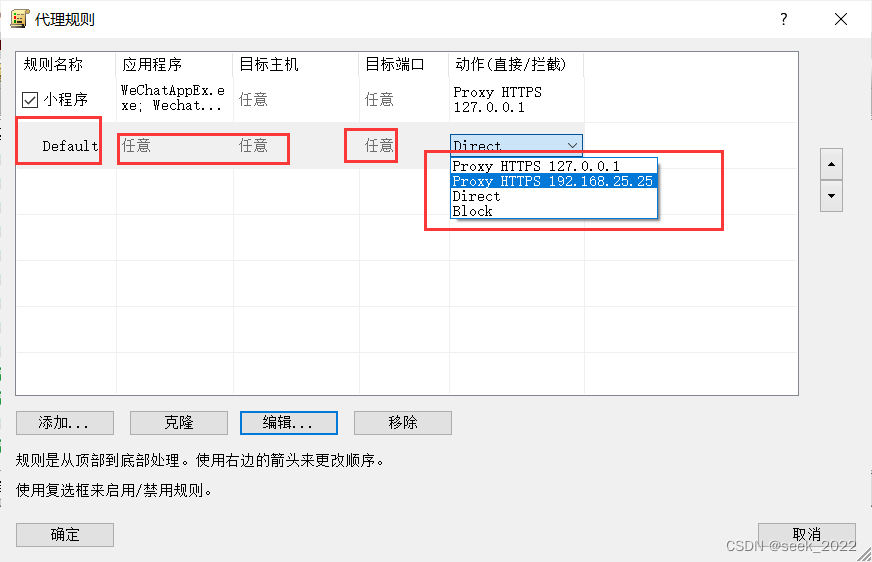

接着在主界面点击配置文件->代理规则->添加,然后设置内容如下:

注:WeChatAppEx.exe和WechatBrowser.exe分别是微信小程序和公众号通用的进程。

之后将小程序前面的复选框打钩:

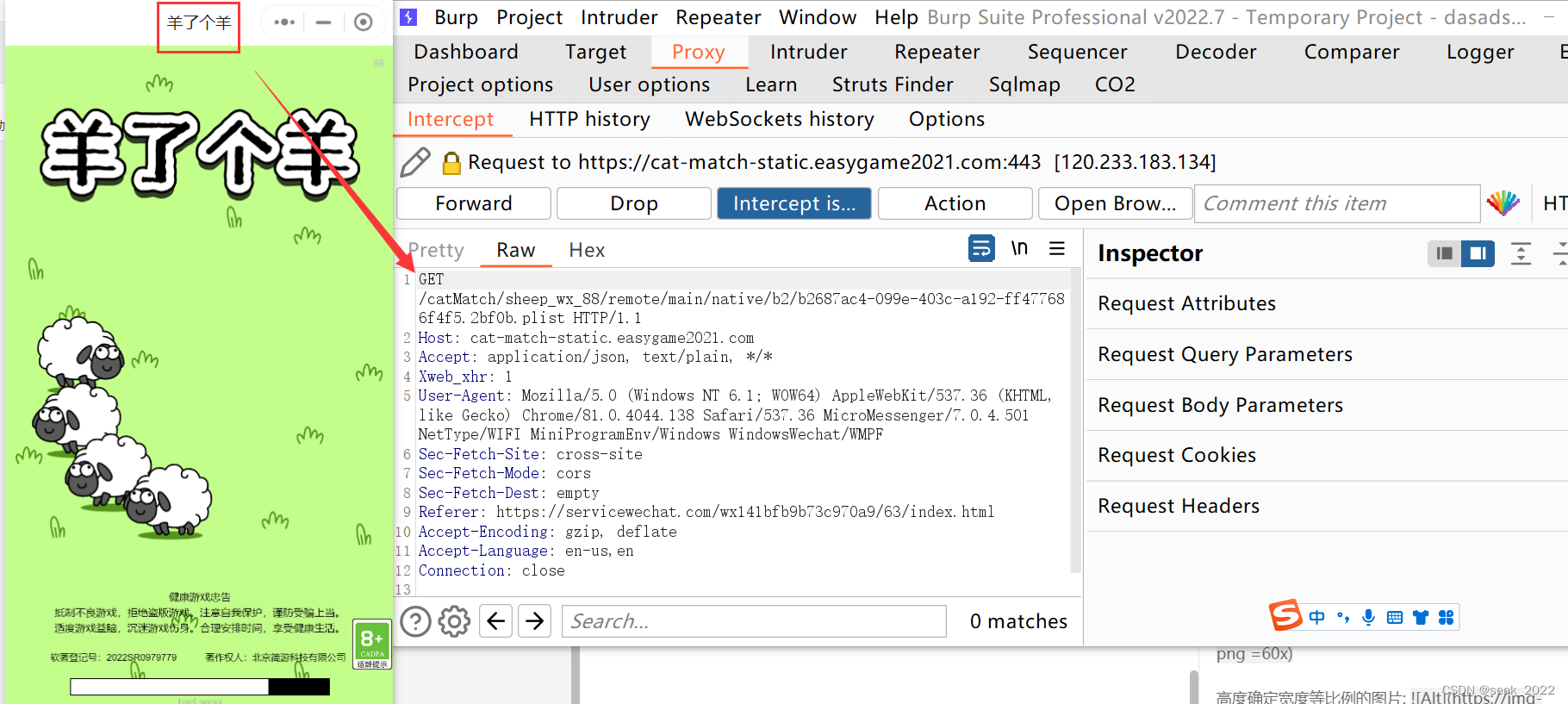

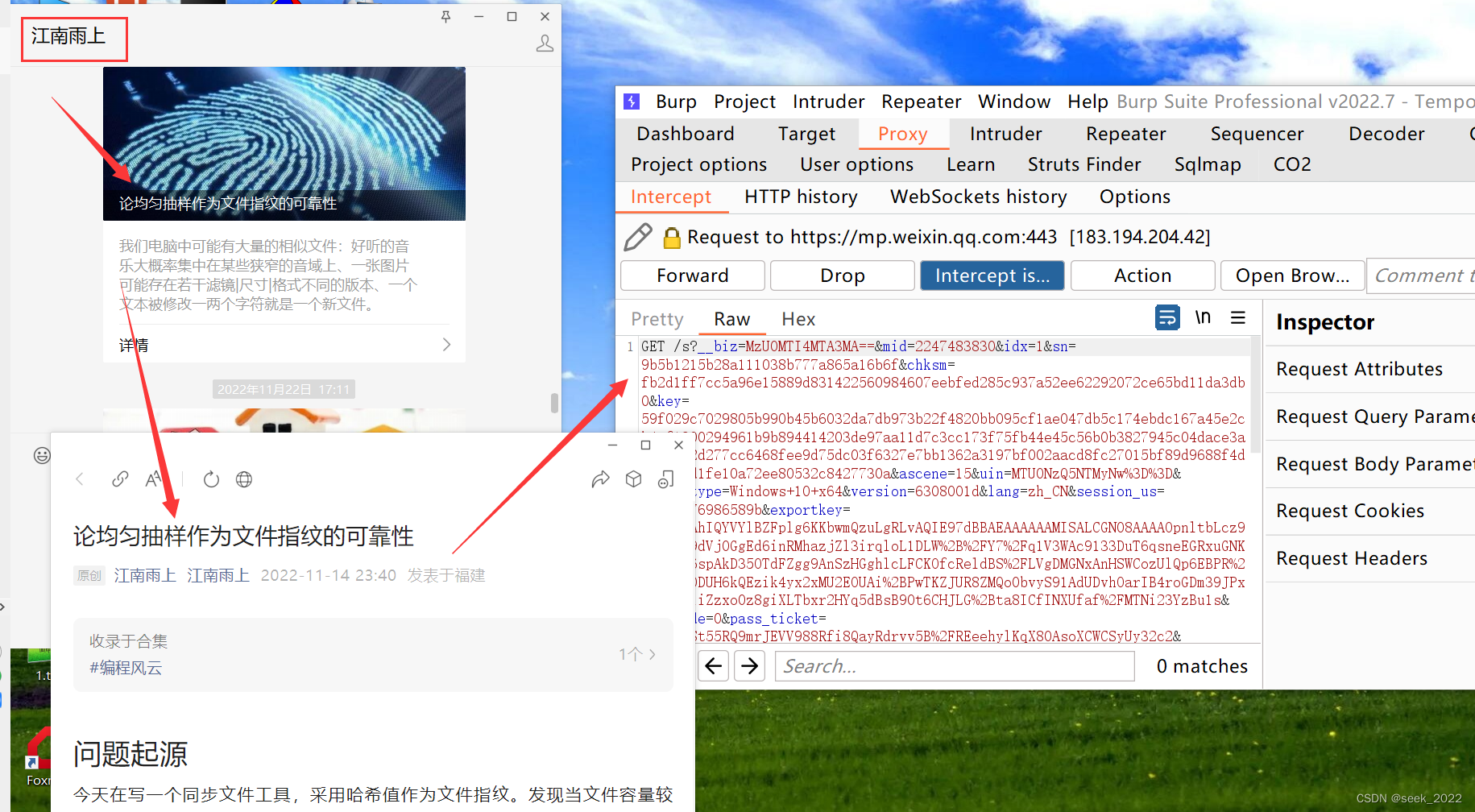

二、burp抓包演示

现在我分别找个公众号和小程序演示。例如最近比较火的羊了个羊小程序:

江南雨上公众号:

三、扩展操作

大型企业经常会规定禁止内外网互联,因此如果连了公司网线,再连自己的热点就属于典型的内外网互联,而如果连公司的wifi,则因为连接人数太多往往很卡。幸好我所在的公司提供了内网代理服务器,连接上以后就可以上网了。下面分享通过proxifier工具开启全局代理的方法:

按照如下图所示进行设置:

这里的IP应为内网中代理服务器的地址和端口,这里我们公司提供的是192.168.25.25:6666,你们可根据自己实际情况修改。注意添加用户名和密码,因为内网代理服务器一般需要验证用户身份。当然不添加的话,也可以,只是后面肯会有弹窗要求填写账户密码进行身份验证。

然后在代理规则中设置如下:

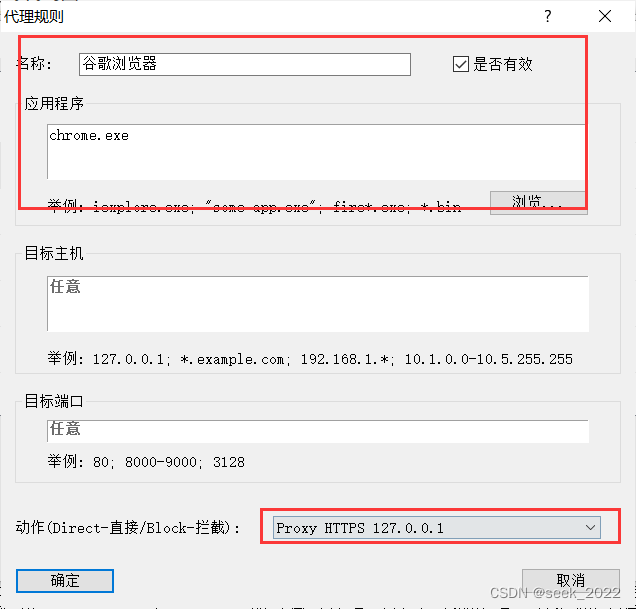

这样就可以把全局所有未额外设置代理的进程流量全部导入代理服务器了。可能有人会问,这个时候假设打开了谷歌浏览器,访问了一个站点,想要用burp抓它的数据包,该怎么办呢?这个时候要注意,不要在浏览器里设置代理,直接在proxifier工具的代理规则添加一条规则如下:

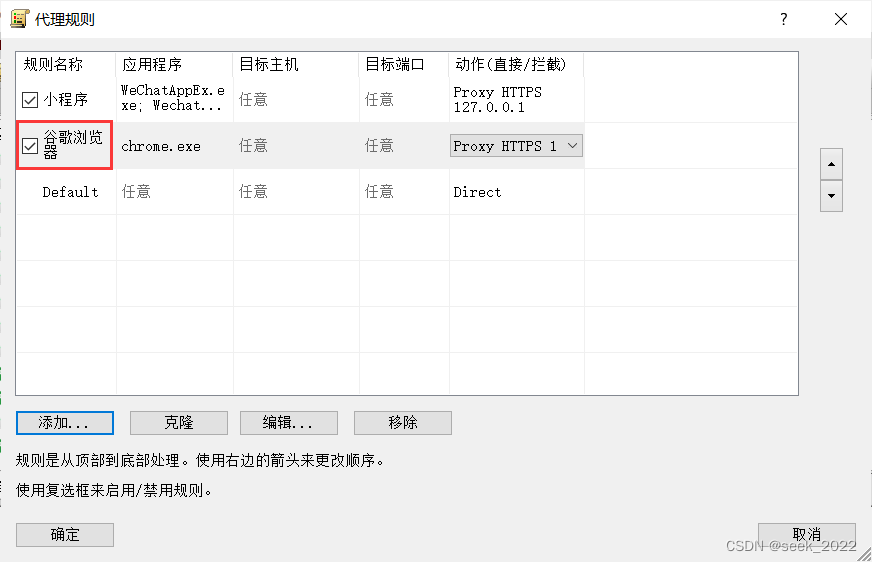

检查该规则是否已启用:

这样的话,小程序、公众号和谷歌浏览器的流量就会被导入到本地的127.0.0.1的8080端口,就可以使用burp去拦截数据包,而burp的出口走的是代理服务器的ip和端口,因此并不影响它们访问外网,这样就实现了在内网环境下设置全局代理和burp拦截数据包两不误了。

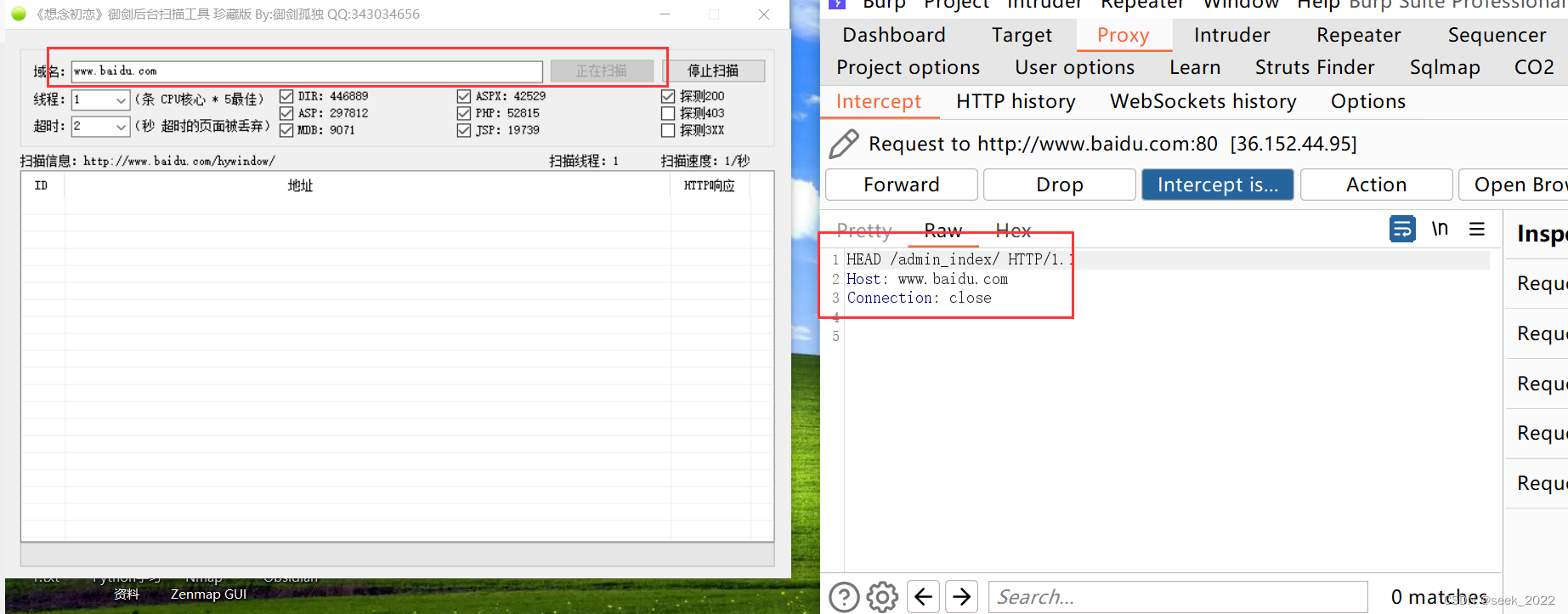

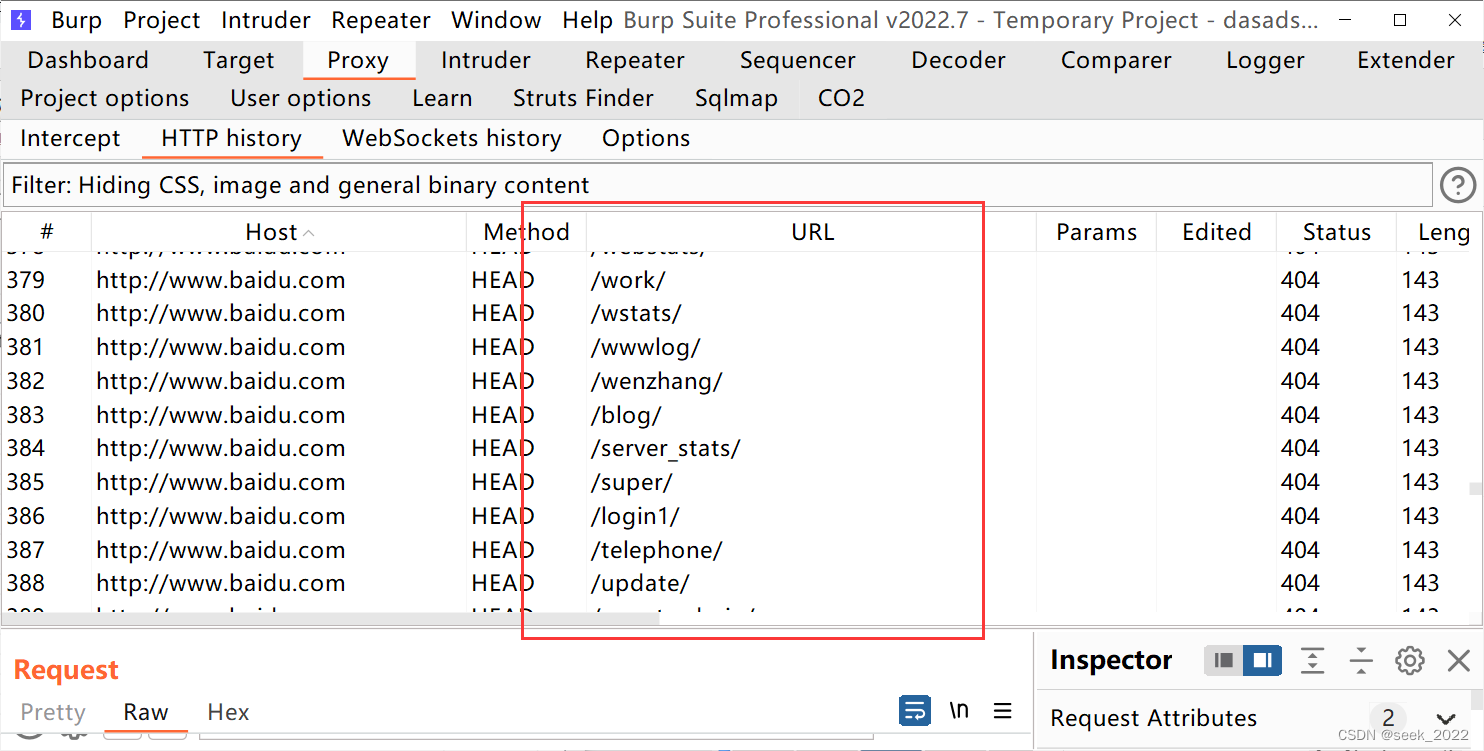

同样的方法可以拦截到各种指定进程的数据包,比如拦截御剑工具的数据包,看看它在爆破的时候都发了些什么请求:

四、小结

本文主要分享了使用proxifier工具进行代理设置拦截微信小程序和公众号数据包的方法,同时扩展了其他进程数据包的拦截方法,若是本文对读者学习相关的技术起到了一定的参考意义,望能给本文点个赞,谢谢!