背景及需求:

某客户公司corp-A近期收购了公司corp-B,当前两家公司均有自己独立的AD,域名分别为corp-A.com及corp-B.com,未来需要实现corp-A进行统一管理

需求分析:

根据用户的初步描述,个人理解未来需要实现的方向大致如下

- Corp-A的管理员需要在同一台AD服务器统一管理整个组织机构目录,GPO等

- Corp-A与Corp-B的部分资源需要进行互访及信任,如DNS记录,GPO等

- 需要对Corp-B的架构改动及终端用户尽可能做到0感知

方案设想:

好久没接触AD架构了,基于n多年前的记忆,大致方向如下:

- 两套AD之间实现相互域信任关系

- 新建Corp-B作为Corp-A的子域,并将AD组织架构及配置导入新AD

- 直接将Corp-B从原有Forest移至Corp-A的Forest并改为子域(待确认)

先简单准备个测试环境进行相关测试:

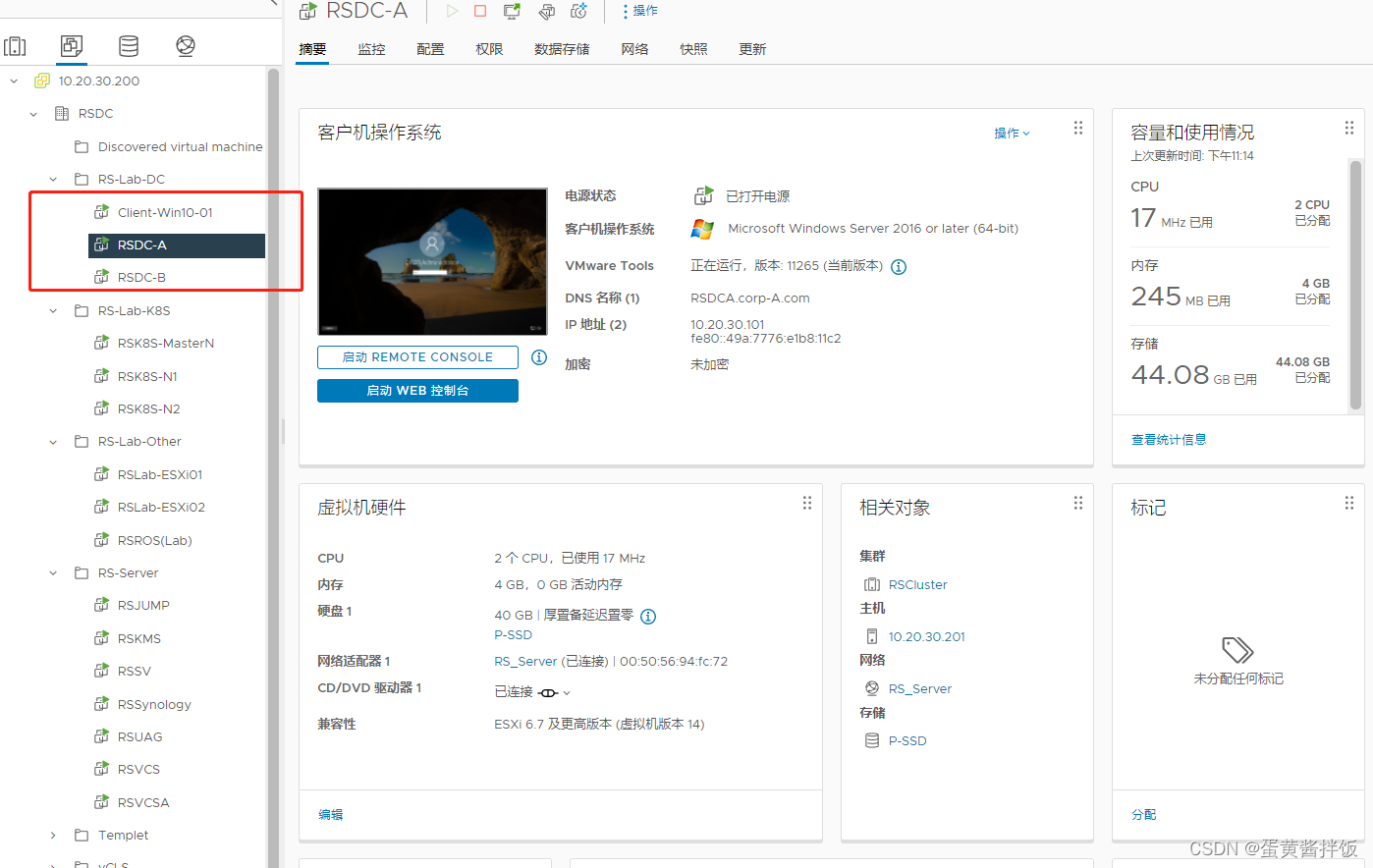

测试环境概述:

| Host | IP | Comment |

|---|---|---|

| RSDCA.corp-A.com | 10.20.30.101 | 域级别Server2016 |

| RSDCB.corp-B.com | 10.20.30.102 | 域级别Server2016 |

| DESKTOP-TEST.corp-B.com | DHCP | B公司域成员计算机 |

截图:

测试流程(环境搭建过程省略):

域信任方案:

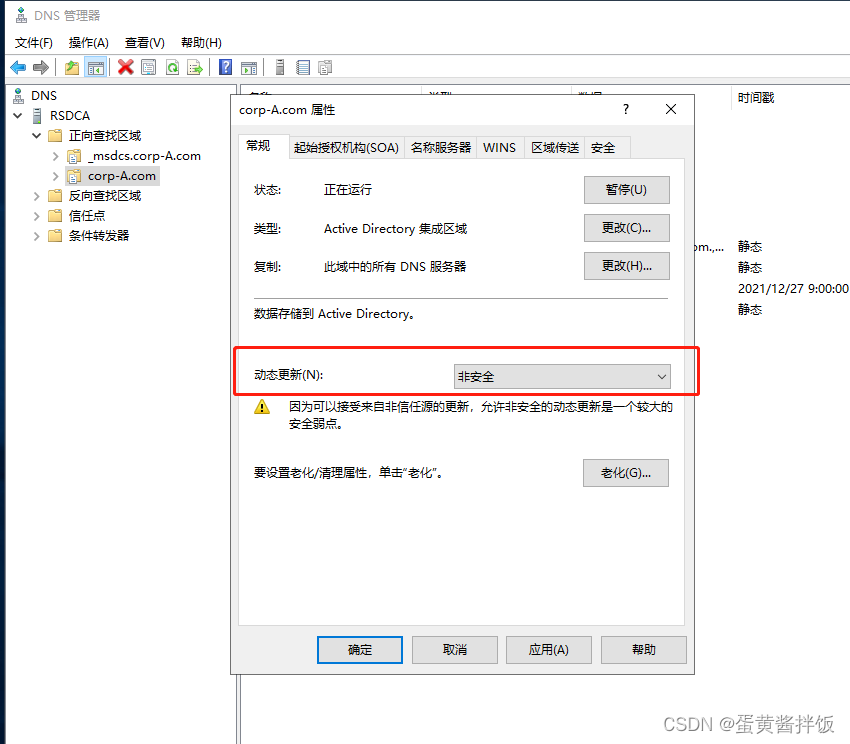

打开DNS管理器,打开当前的域,正向查找区域,右键域名corp-A.com,属性,在常规页面将动态更新改为非安全,以接受任何的安全及非安全来源

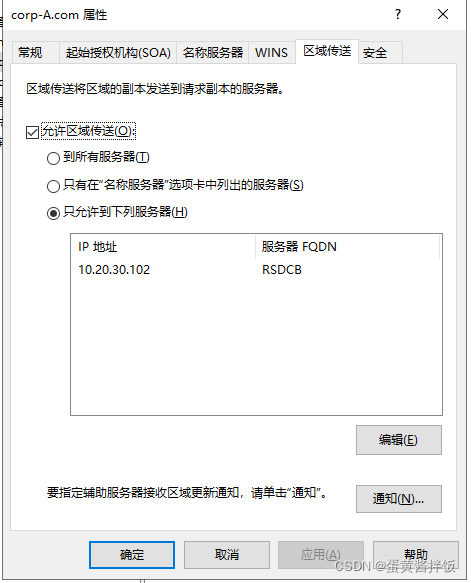

在区域传送页,选择允许区域传送,将RSDCB的IP添加到允许的服务器列表

完成后右键正向查找域,新建区域

选择辅助区域

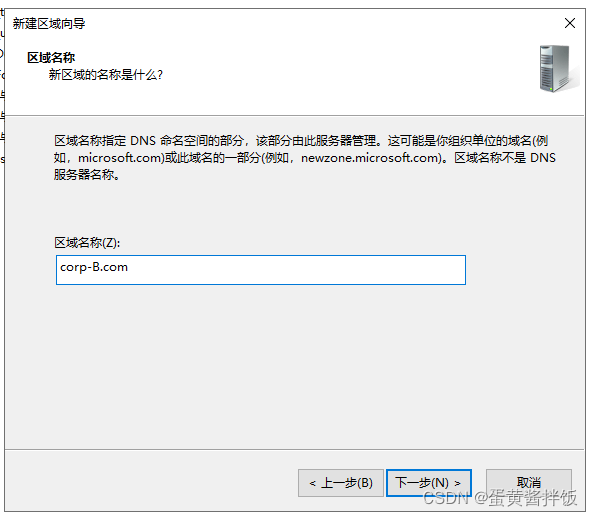

根据向导输入另一台的域名corp-B.com

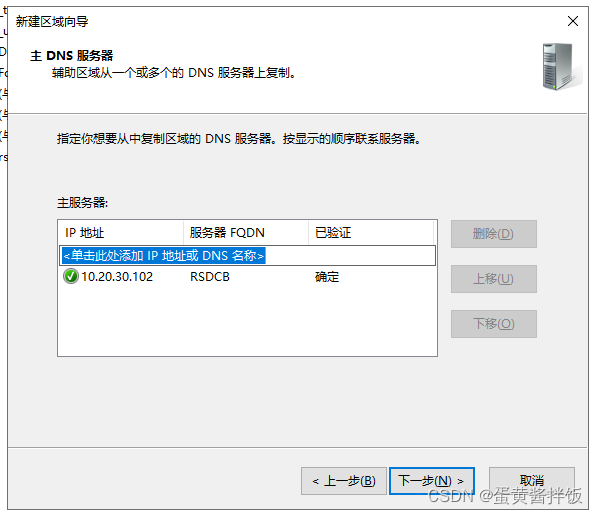

添加RSDCB的IP地址并完成添加

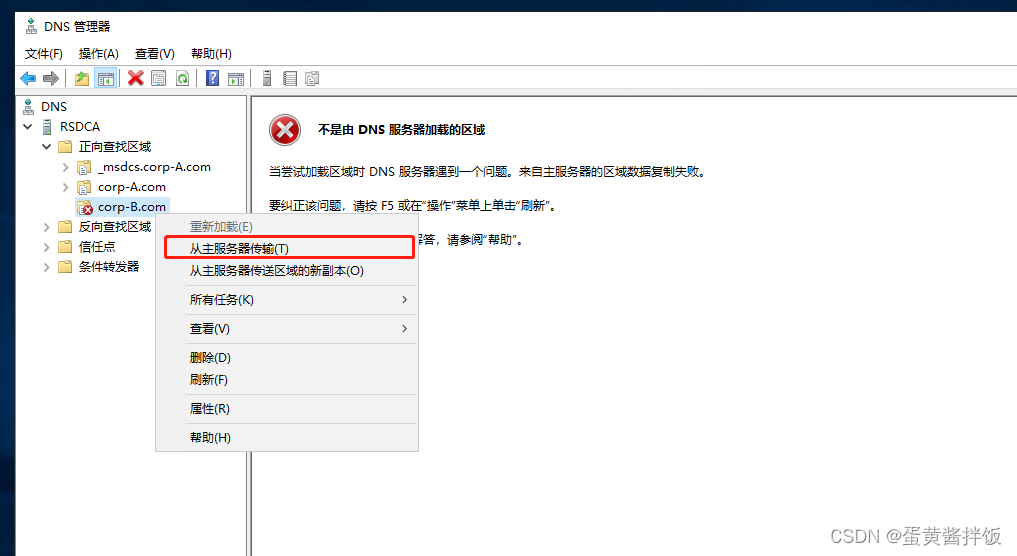

添加区域完成后右键新建的区域,选择从主服务器传输

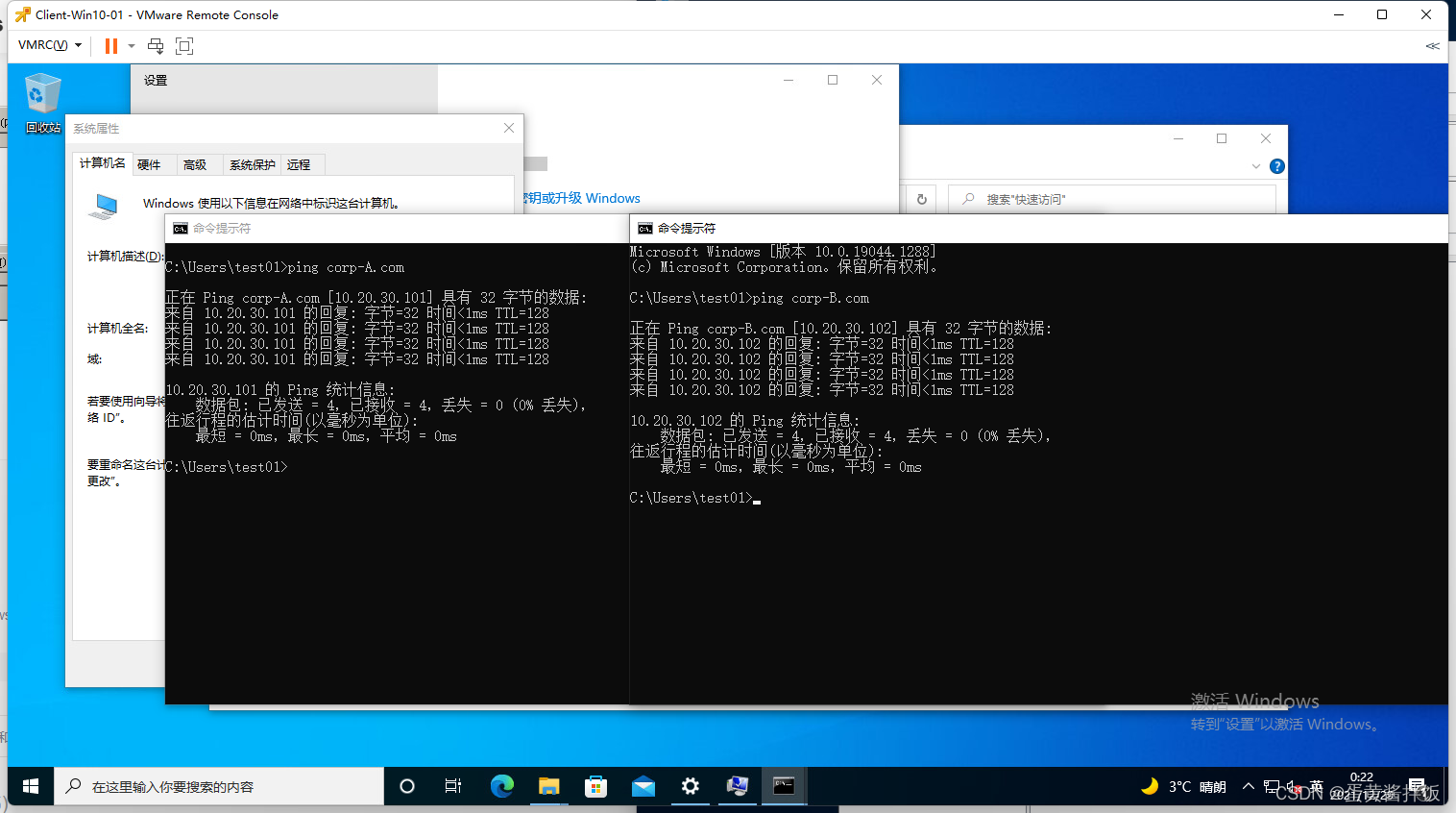

完成上述配置后即可从corp-A的AD上ping通corp-B的域名

另外在corp-B的AD(RSDCB)上执行相同操作

最终在客户端上可以同时ping通两个域名,实现跨林级别的DNS互访

完成DNS互通后,接下来进行配置域的互信任

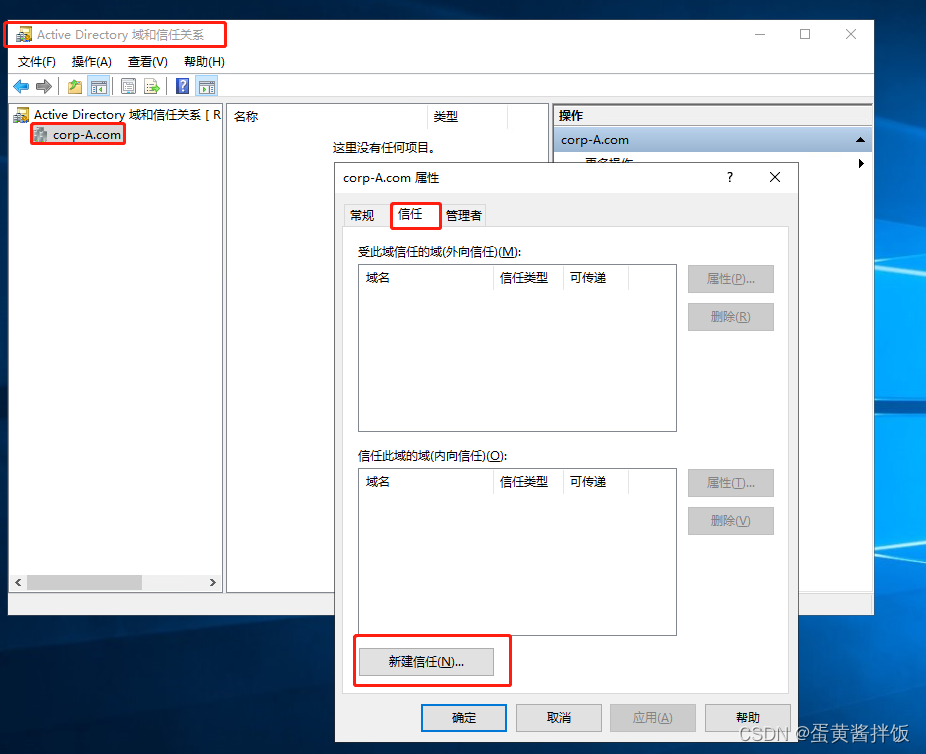

在域和信任关系中右键当前域名,属性,在信任界面新建信任

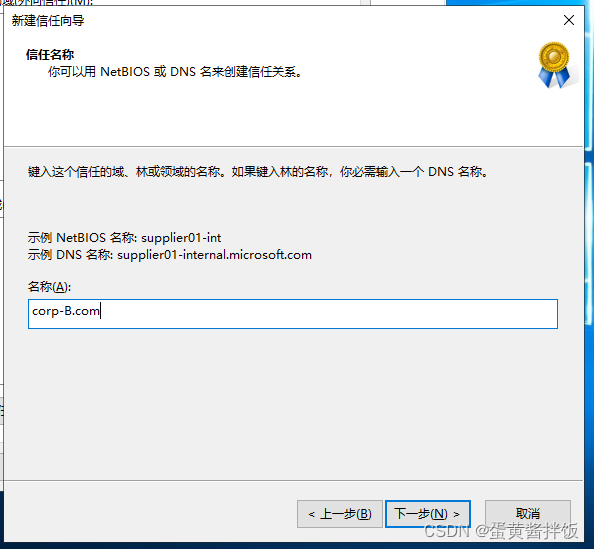

根据向导输入corp-B.com的域名

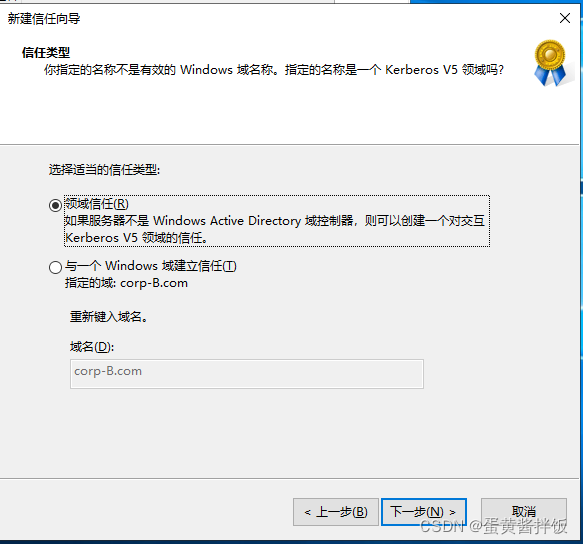

选择领域信任

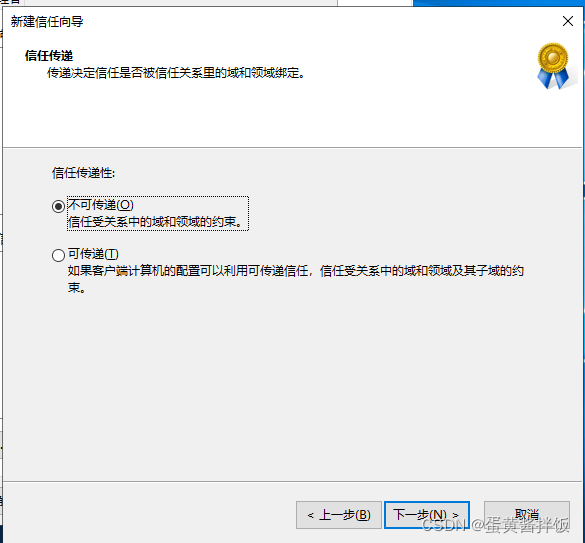

选择不可传递

信任方向选择双向

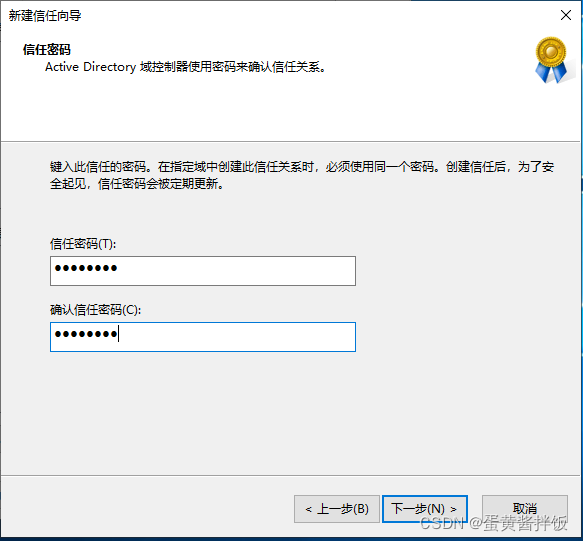

设置互信任的密码,另一台配置的时候两边密码需要匹配

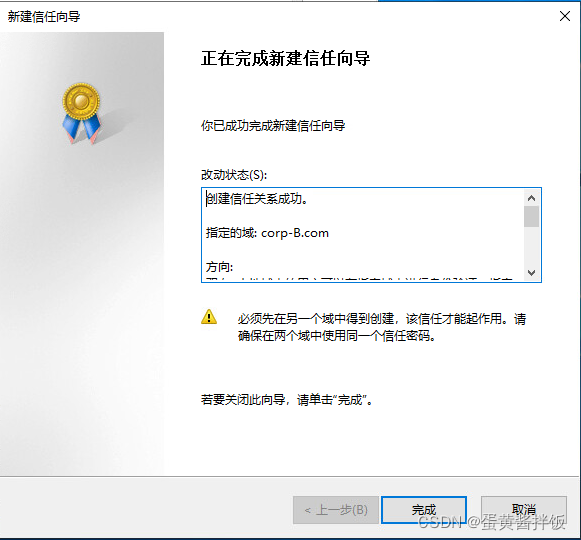

完成向导

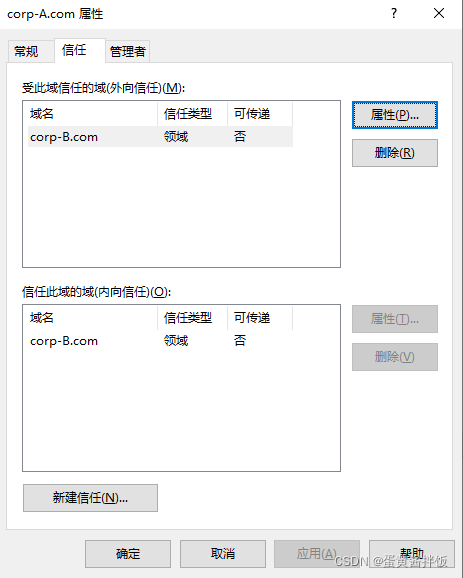

确认信任关系,同时另一台进行相同配置即配置完成

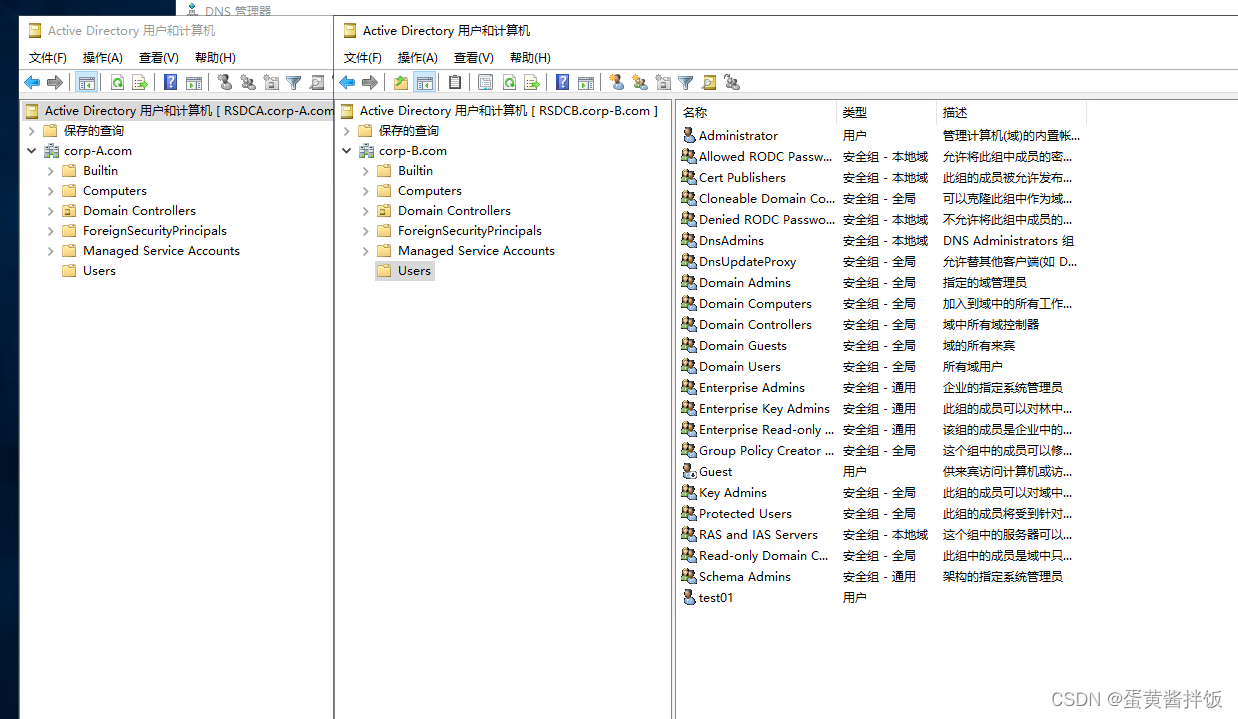

域双方可以同时读取,管理及互访

域用户迁移方案(在下一篇文章进行测试)

注意事项:

- 本文涉及的相互迁移及信任等动作基于同一域级别,不同域级别之间仅做参考,建议先升级域级别

- 测试环境网络环境单一,实际生产环境需要确认网络层面的路由可达,及部分端口安全层面的放行

- 实际生产环境一定要做好备份及回退方案!

- 时间有限,很多功能未做进一步测试,后期实际生产环境实施后进行总结