网络安全-内网DNS劫持-ettercap

前言

一,我也是初学者记录的笔记

二,可能有错误的地方,请谨慎

三,欢迎各路大神指教

四,任何文章仅作为学习使用

五,学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

重要的事情说几次

玩出事了,无论你做了几层NAT

几层代理,都能抓到你

相信中央相信党,犯罪没有好下场

什么是DNS呢

DNS就是你访问网站,比如百度,你知道百度的域名www.baidu.com,但是你并不知道他全国各地的他那个那个IP位于哪里

那么DNS就会这个去查找对应的IP以及域名给你解析让你正常的上网

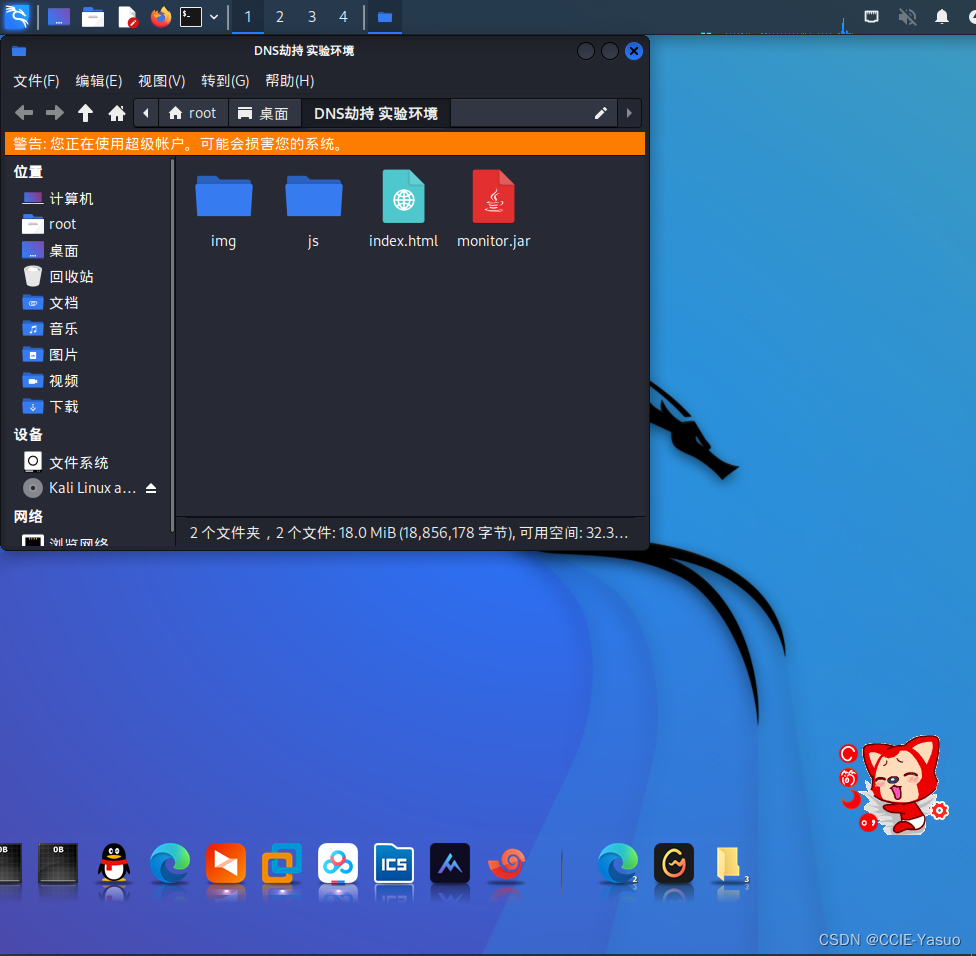

准备环境

这个里面的文件夹全部拉进去kali的桌面即可,准备好的劫持的环境

链接:https://pan.baidu.com/s/1c0McUZsExJIA9tUbBxgGwg?pwd=w8by

提取码:w8by

--来自百度网盘超级会员V4的分享

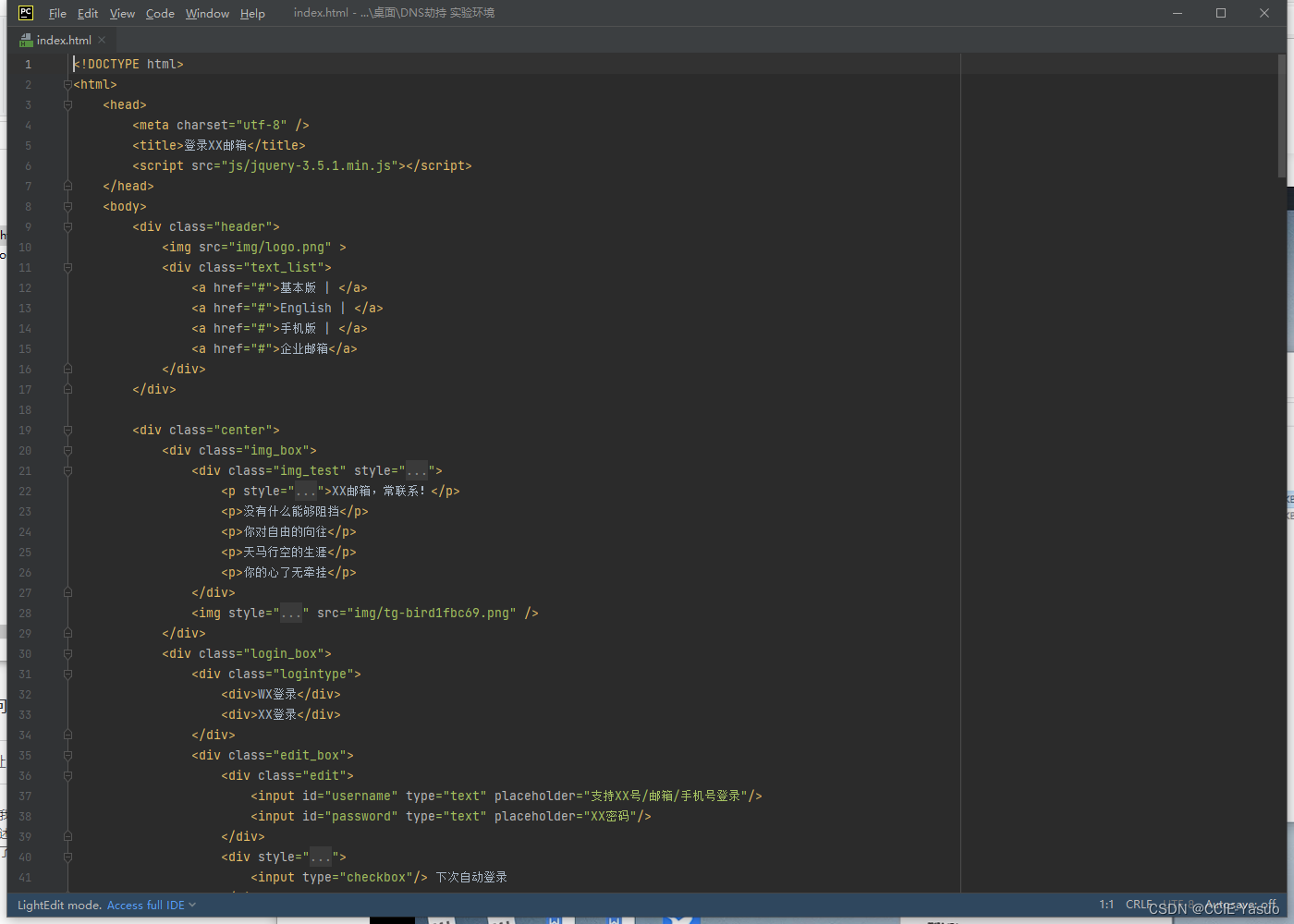

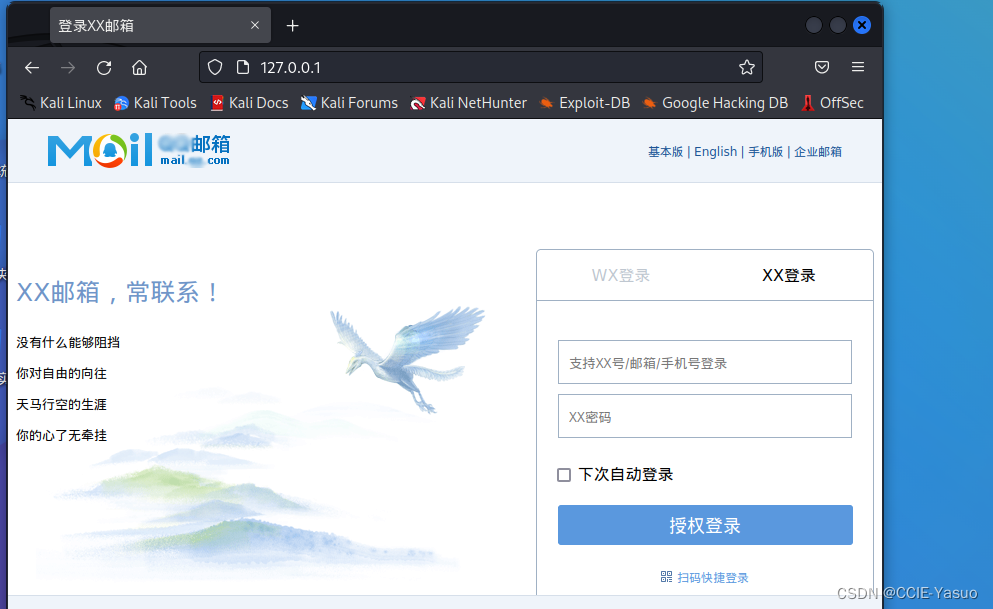

双击点开index.html

这个就是提前做好的仿真的假的qq邮箱的网页

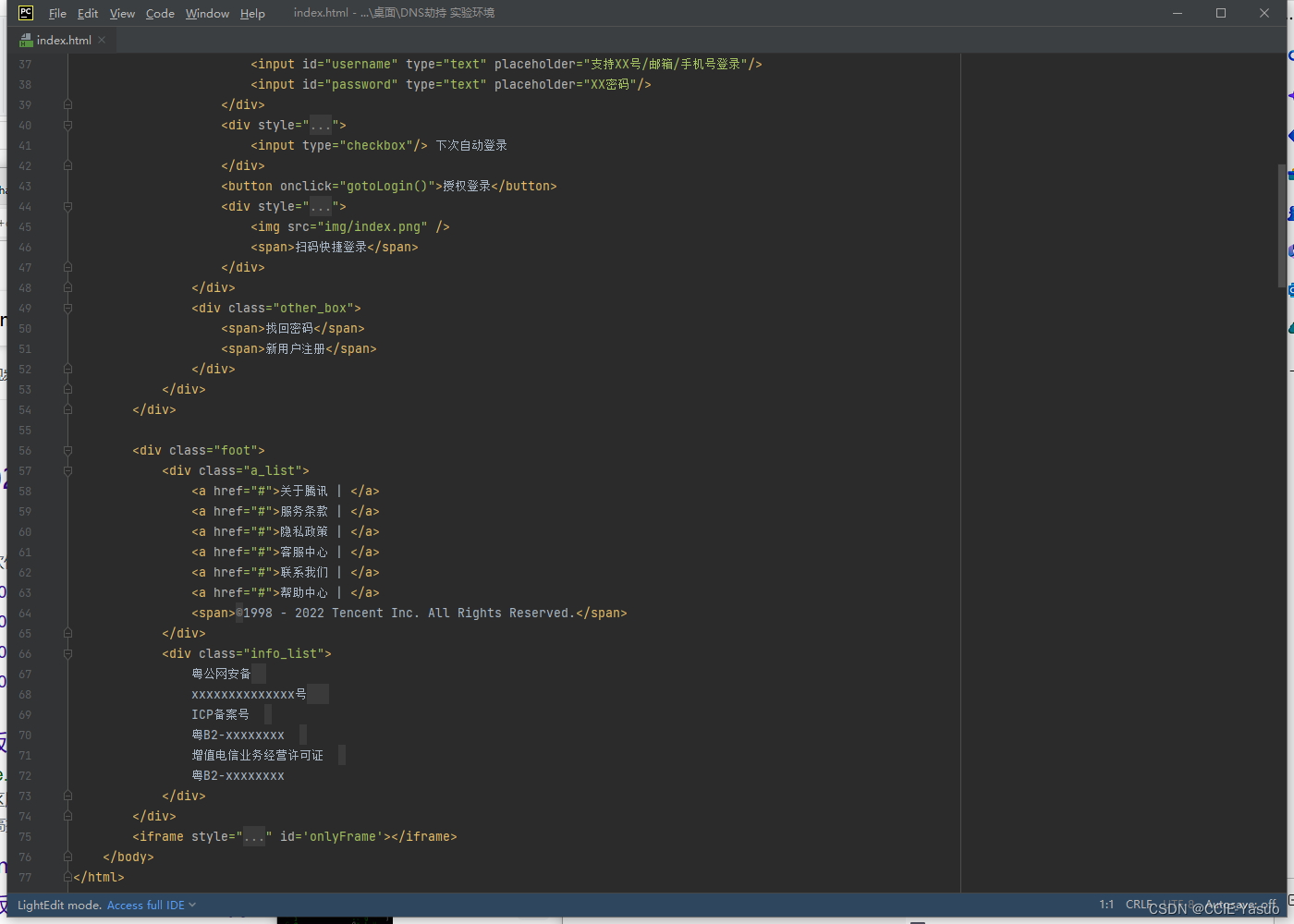

给你们看看源代码

大概就这样,现实中会做的更加逼真

剩下有些是网页参数长度什么的就没截图了

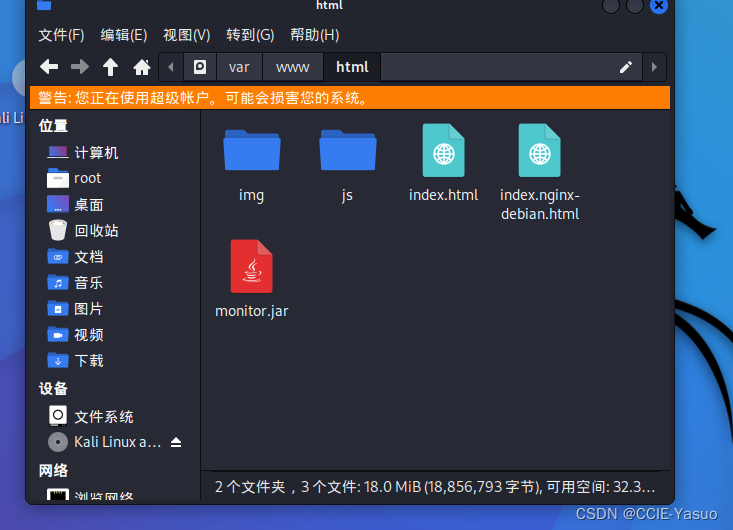

路径:然后点击我的计算机,找到文档系统

找到var

找到www

找到html

然后把环境里面的文件全部粘贴进去(有重复的就替换掉)

全部哈

Ettercap

一个集成在kali里面的攻击工具

可以执行arping,dns劫持等

(学过数通的就可以看懂这个了)

首先准备一个欺骗的页面

那么劫持成功后,无论访问什么网页都会成为这个你劫持的界面。

最简单的操作就是你新建一个txt然后自己写内容,然后改index或者html,反正知道原理怎么搞的就行

首先在kali里面启动apache

systemctl start acache2

这个就是可以理解为linux里面用来建立网页的一个工具

然后找到这个目录下的index.html

这个是初始的

/var/www/html

这个是kali下的web的根目录

然后去到图形化界面,用浏览器打开搜索栏输入127.0.0.1可以看到这个

这个是自己写的“假”的病毒文件,并不是真的qq邮箱

这个是这个ettercap这个工具下载的界面

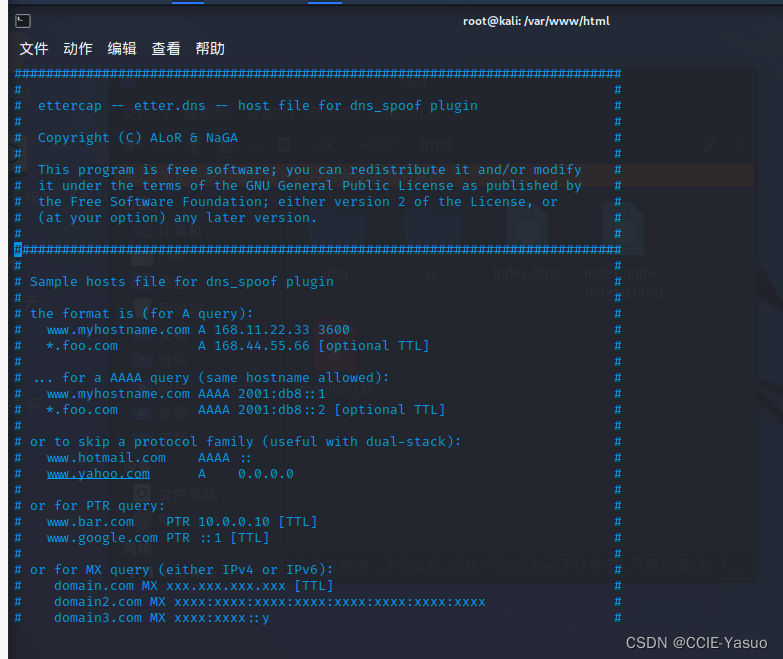

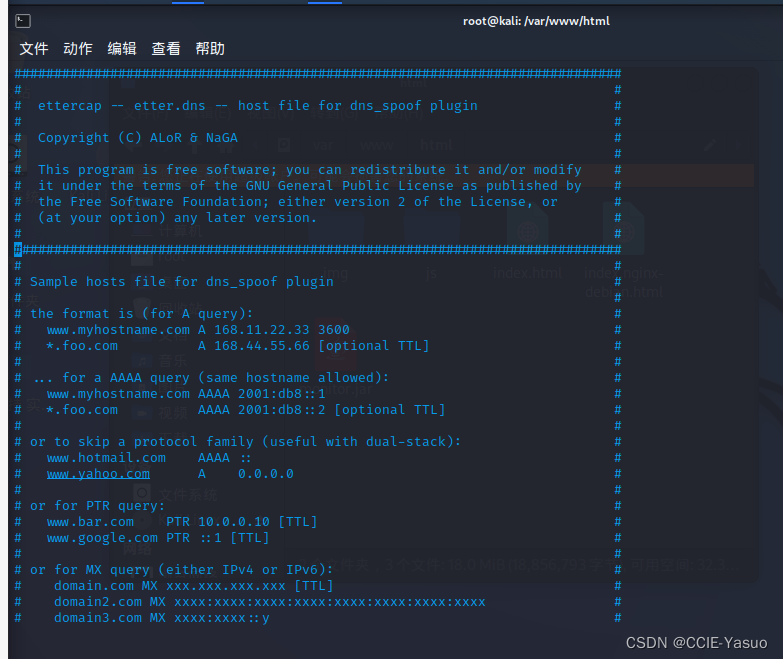

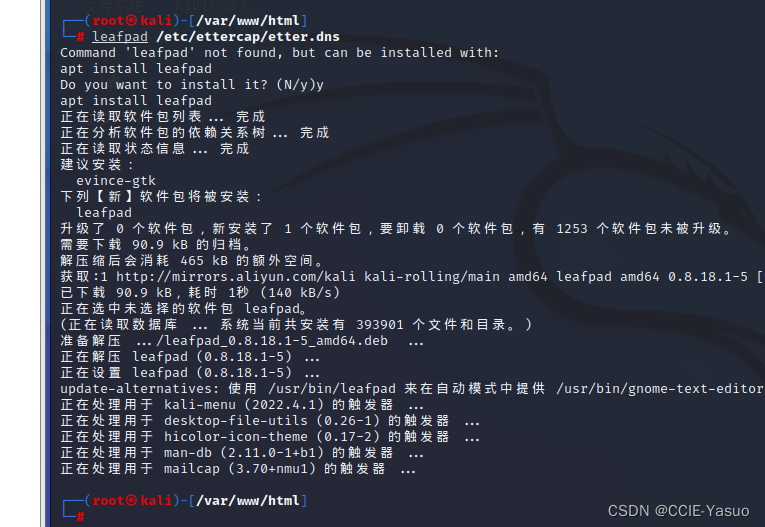

执行vim /etc/ettercap/etter.dns

会弹出来这个东西

这个A是本机地址的意思,auto前面的*是通配符的意思

然后输入esc,shift + :,然后输入wq保存退出即可

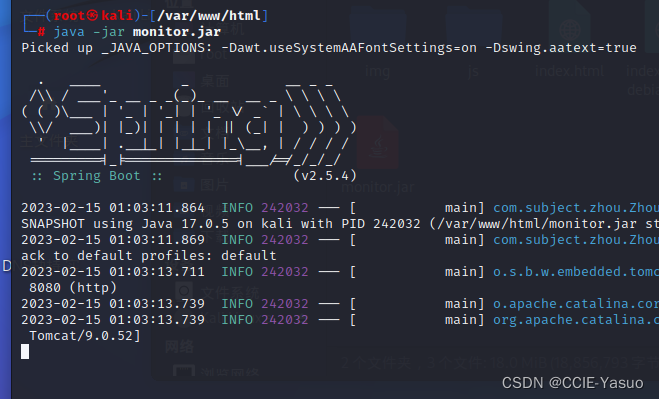

运行脚本

java -jar monitor.jar

然后就已经再开始解压和运行了

功能是用来监听

监听就一直放着就行了

不用去管它的命令行

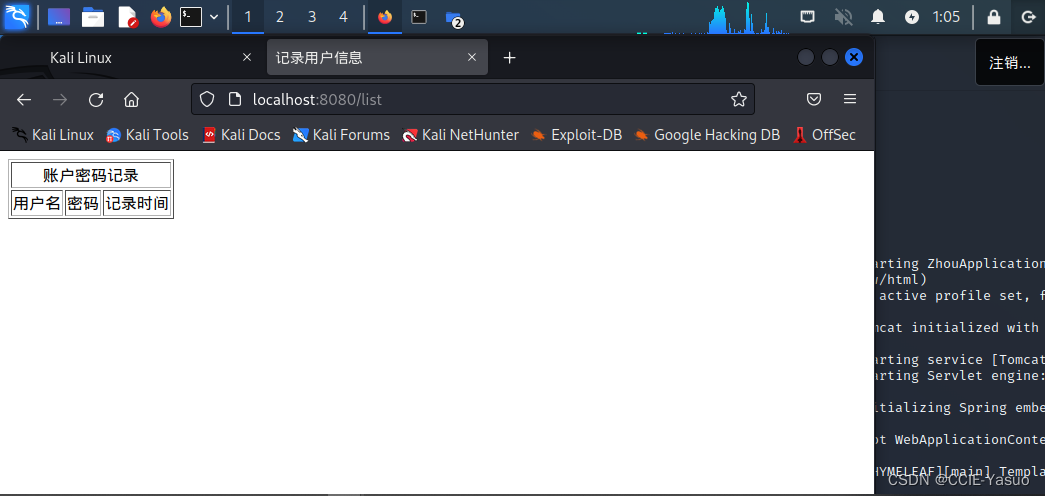

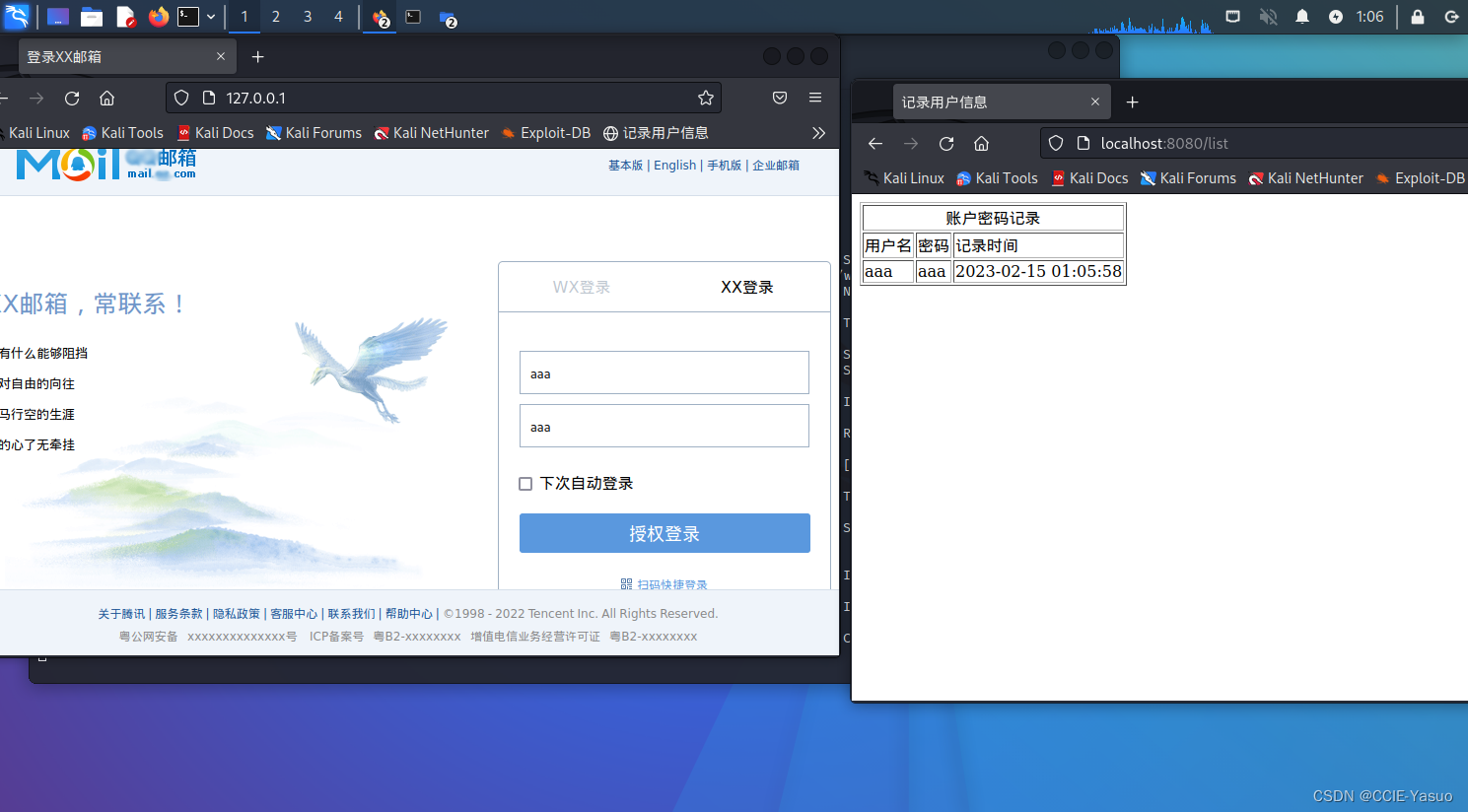

在浏览器输入即可看见一会钓鱼用的账号密码

浏览器:localhost:8080/list

在实际情况下,这个页面会做的很逼真,跟真的一模一样,也会这个你输入了错误的密码进不去

只有真的才能进去

但是你输入过的任何东西都会被记录下来

所以输入账号密码的时候记得看好

这个域名,网站是不是真的

这个只是测试的,那么现在我要去劫持dns

然后让其他机器上网的时候也弹出来这个

然后他输入了什么我这都能记录到

完成钓鱼

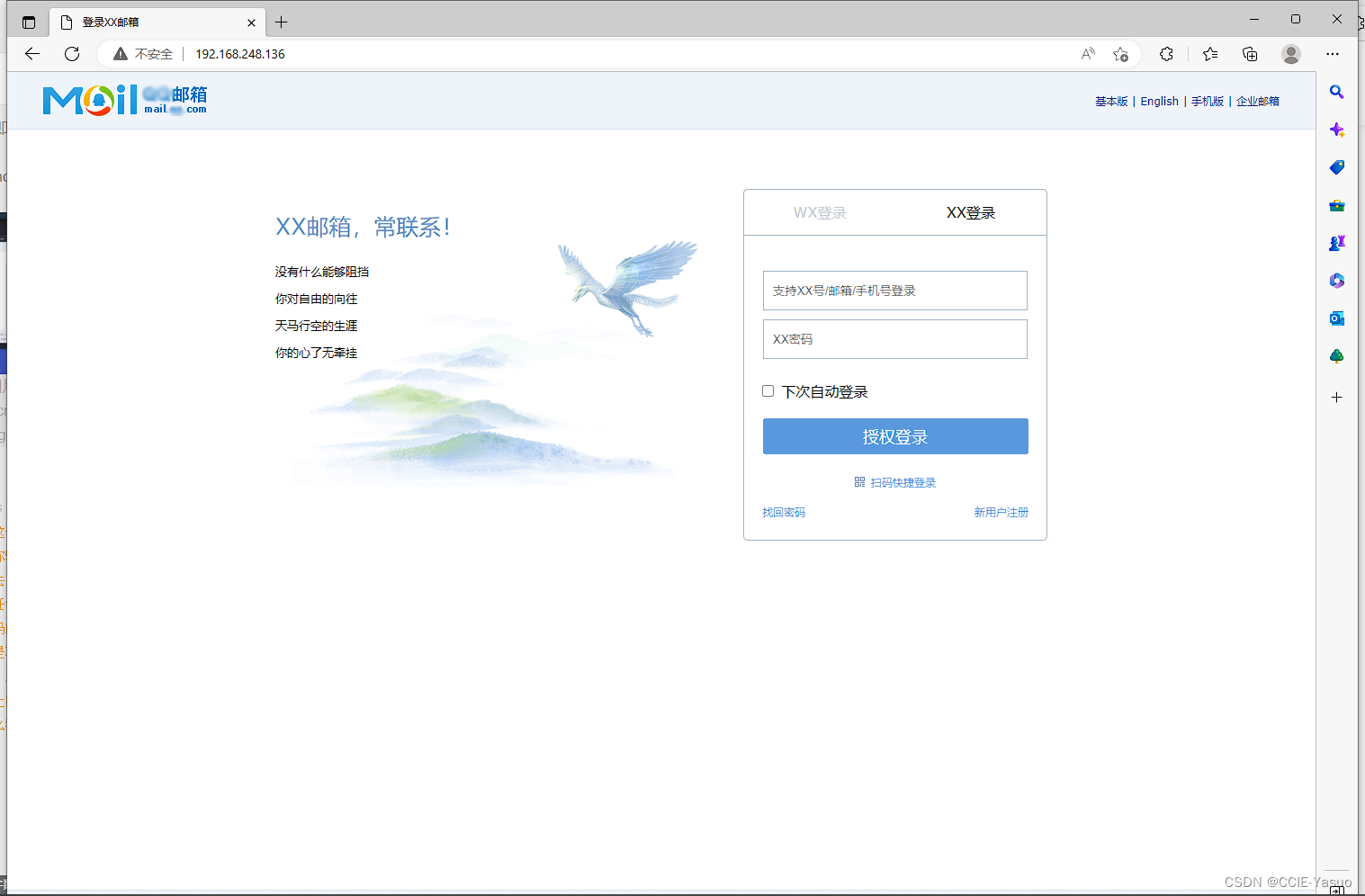

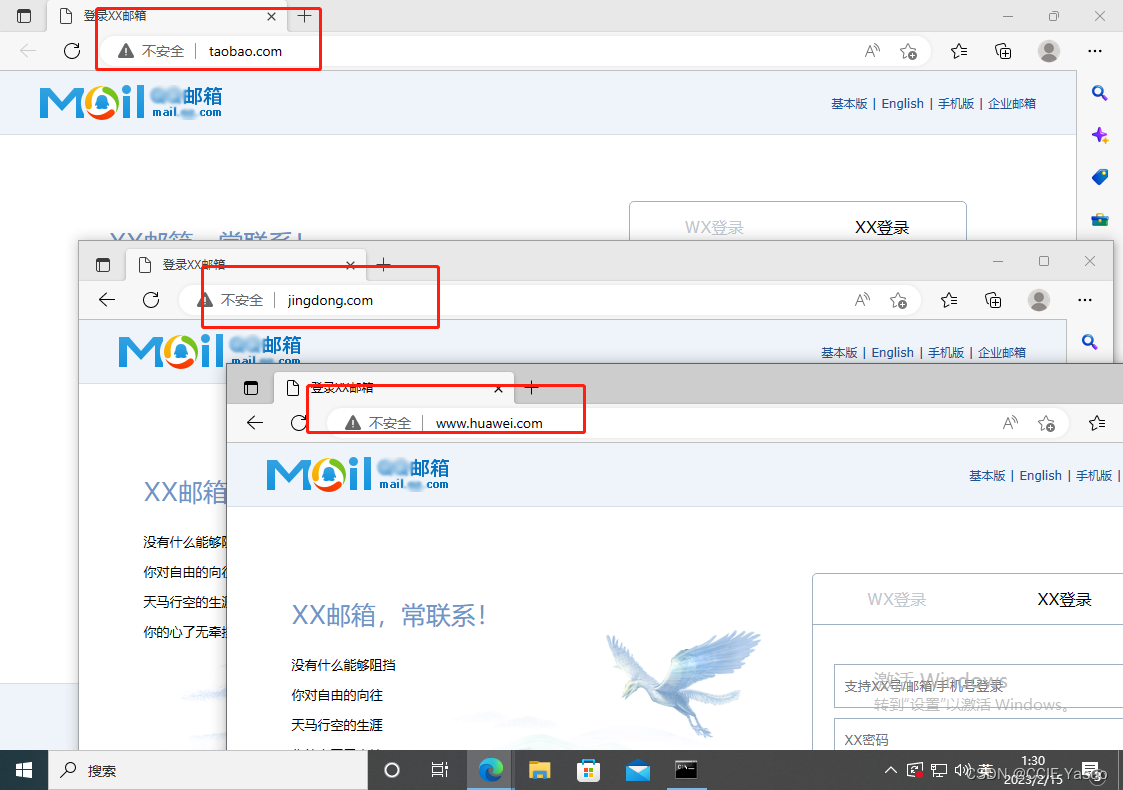

物理机也可以打开(因为网络是通的)

因为我对内网做了信任+这个是我手动的并不是恶意的,所以没报错,有些电脑可能会提示这个网站钓鱼非法不安全,左上角的搜索框已经显示了不安全了

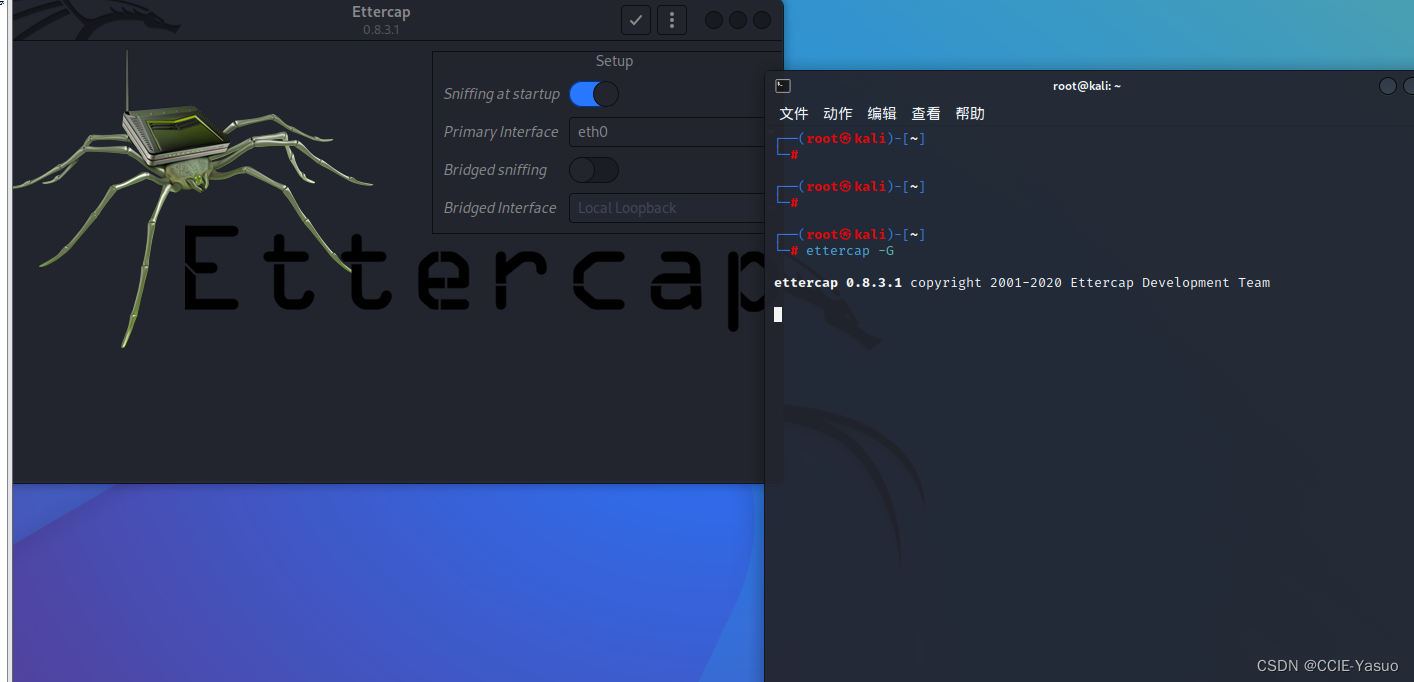

使用ettercap劫持DNS

这个软件是用来劫持dns的,kali已经内置好了

直接输入这个

ettercap -G 即可打开

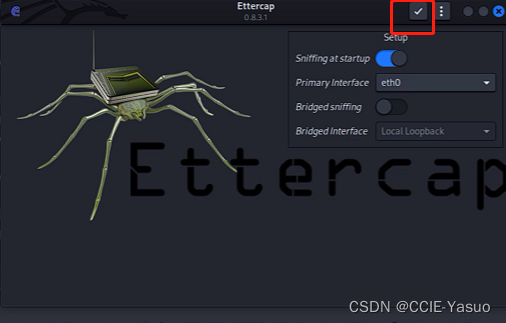

点这个钩,代表立刻运行这个软件

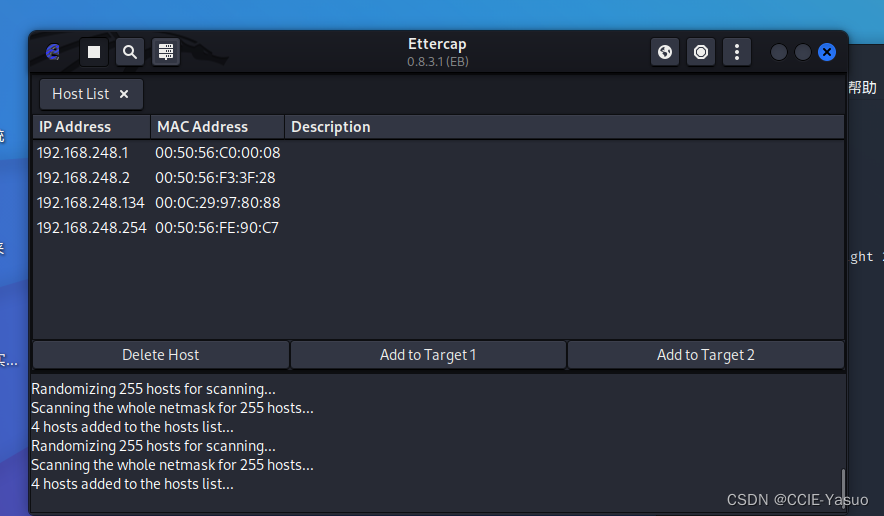

然后点这个搜索的放大镜,意思是去扫描一下

然后再点击放大镜右边的那个长得像书本的

这个是扫描出同网段的全部主机

我这个环境下

本机ip为192.168.248.136

网关ip为192.168.248.1

受攻击ip为192.168.248.134

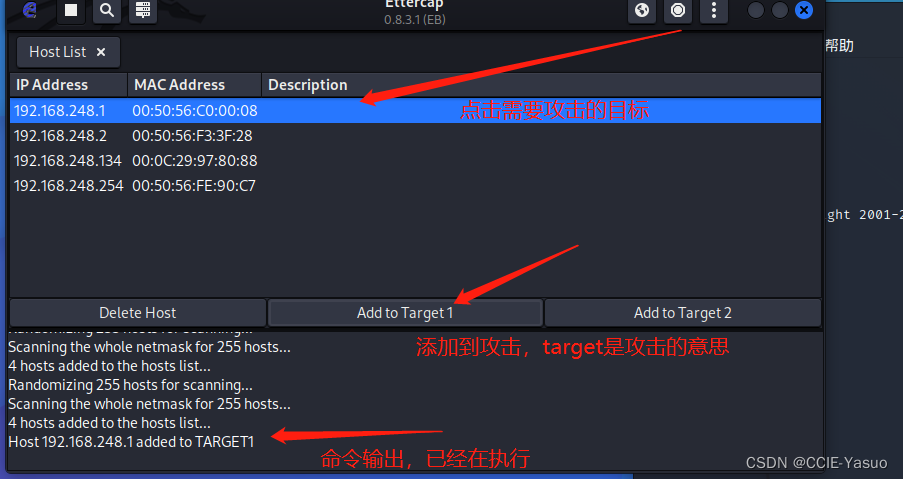

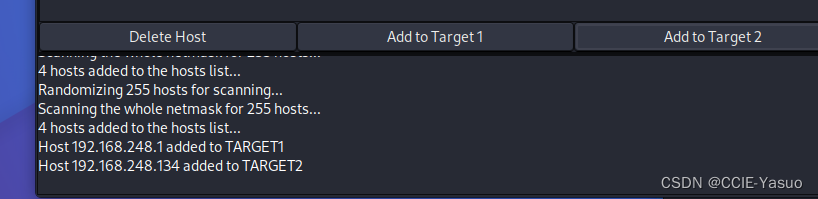

攻击了第一个之后就选择第二个被攻击的主机IP,然后选择add to traget 2

成功了之后下面会有输出的

到这还没完呢

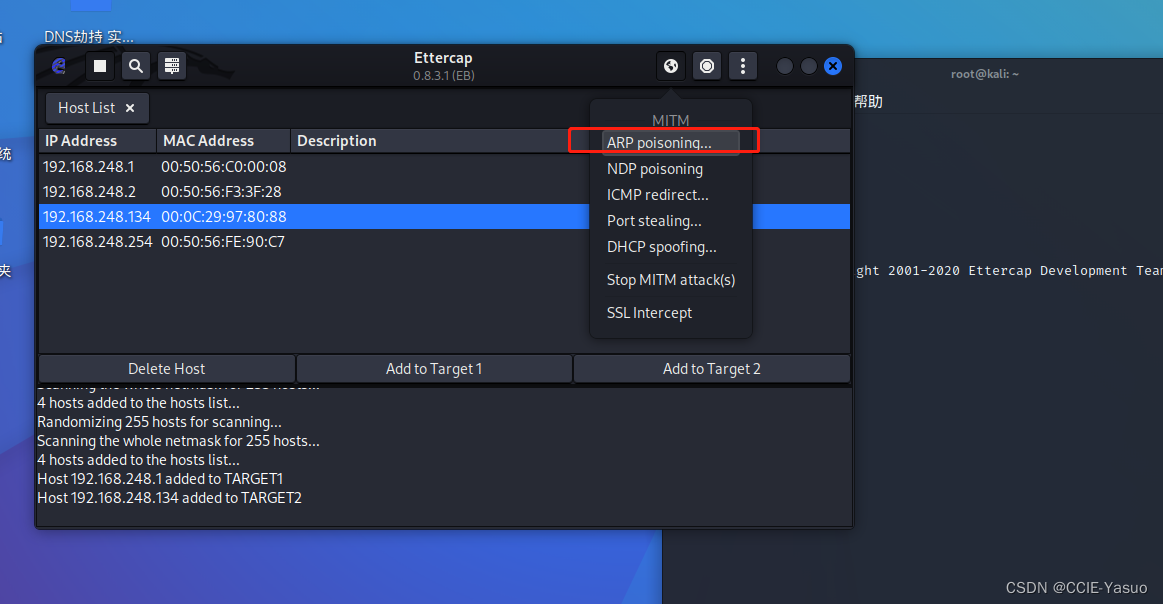

在网络中是分二三层的,或许也有可能听不懂

在二层有个协议叫做ARP,它是用来发现IP的

那么现在我们dns劫持了

就需要骗他说我们才是真正的网关

那么这个过程叫做ARP欺骗

在kali里面使用的是arping

点这个地方

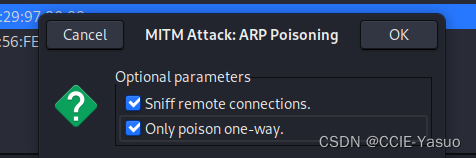

两个都要勾选上

Optional parameters:可算参数

Sniff remote connections 远程连接

Only poison one-way 仅单向攻击

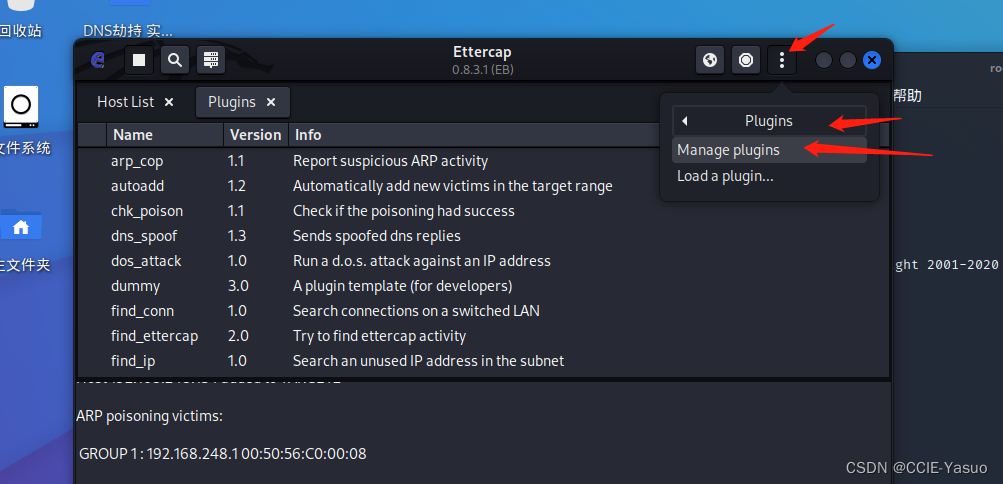

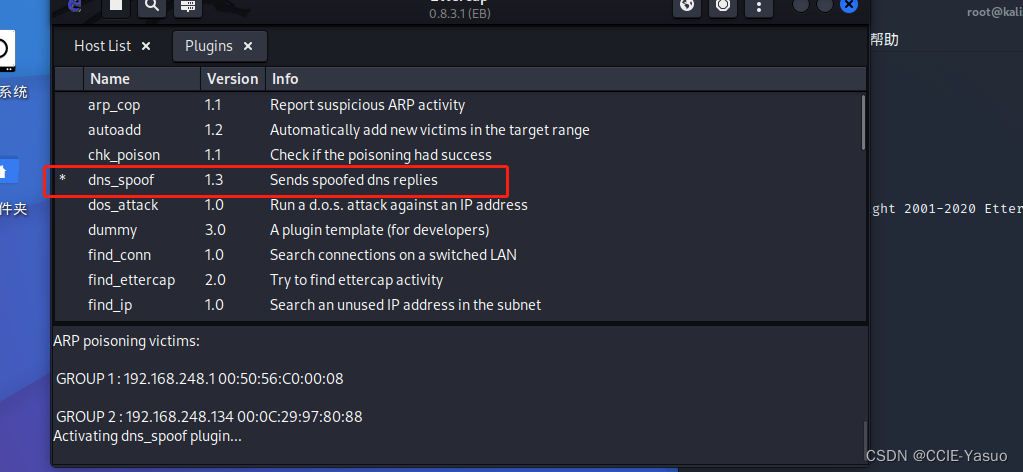

Manage plugins

按照照片的箭头来选择,这个叫做中间人攻击

这个地方需要双击

send spoofed dns replies 发送欺骗的dns回复

然后上面的步骤已经做完了,大功告成

通过查看win10的浏览器,我无论打开任何的网址,都是谈出来这个界面

到这,dns就劫持完成了