漏洞描述

检测到目标Web服务器配置成允许下列其中一个(或多个)HTTP 方法:OPTIONS,DELETE, SEARCH,COPY,MOVE, PROPFIND, PROPPATCH, MKCOL ,LOCK ,UNLOCK 。

这些方法表示可能在服务器上使用了 WebDAV。由于dav方法允许客户端操纵服务器上的文件,如果没有合理配置dav,有可能允许未授权的用户对其进行利用,修改服务器上的文件。

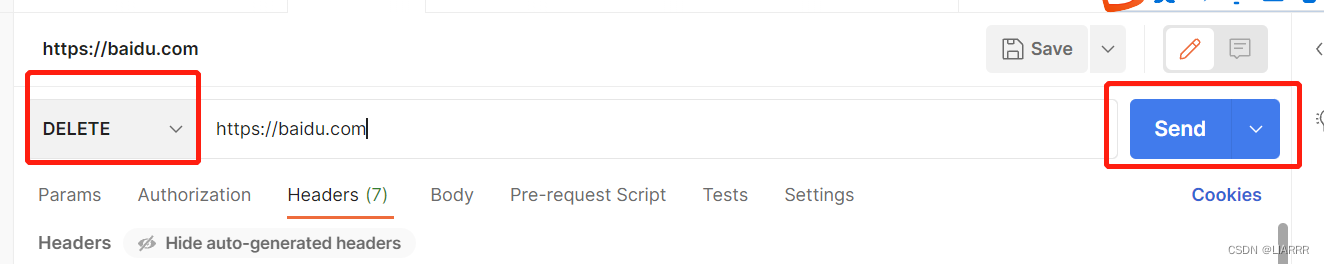

验证方法

使用postman对扫描地址进行不安全的方法请求,观察能否正常请求

如正常返回则存在漏洞

解决措施

通过nginx配置限制不安全的请求方法

具体配置如下:

if ($request_method !~* GET|POST|HEAD) {

return 403;

}

扫描二维码关注公众号,回复: 15674982 查看本文章

注:

漏洞说明中漏掉了OPTIONS方法,但实际扫描的时候也会对这个方法做检测,也要一并修复。