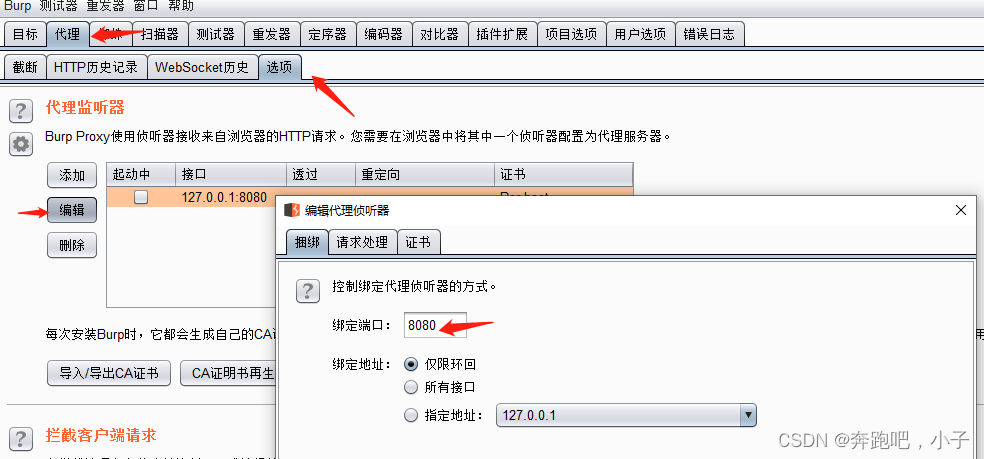

双击打开我们的burpsuite工具,将这里的监听端口改为8008

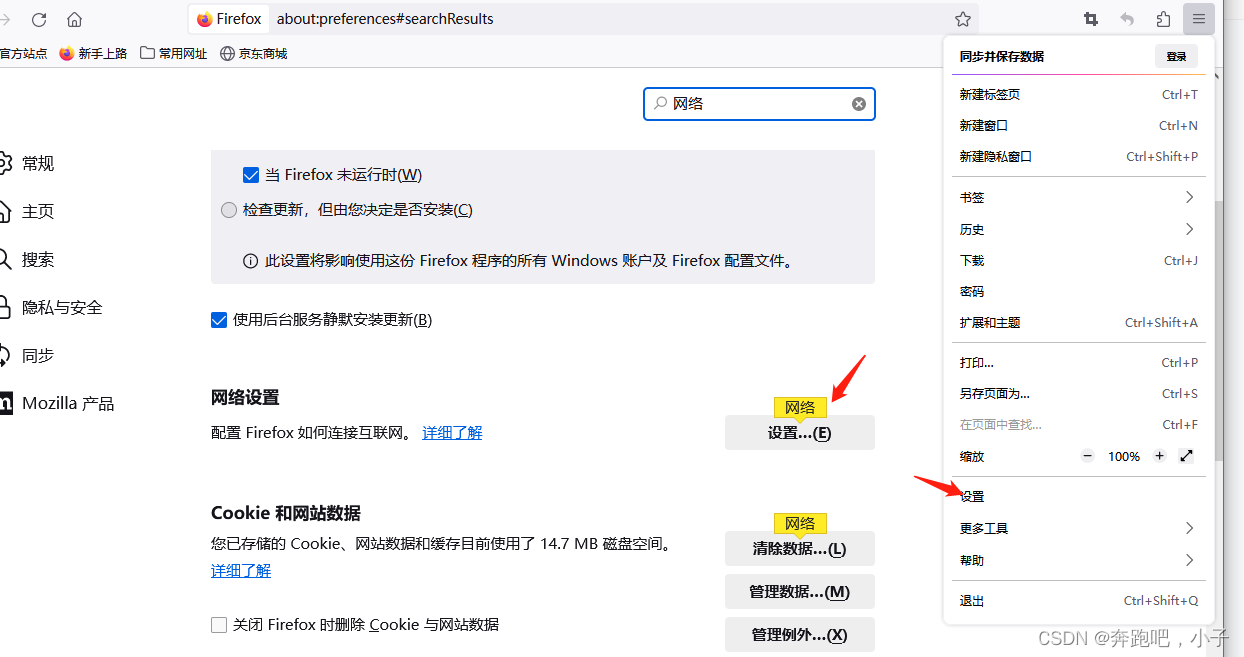

下载火狐浏览器设置网络代理

添加手动设置代理

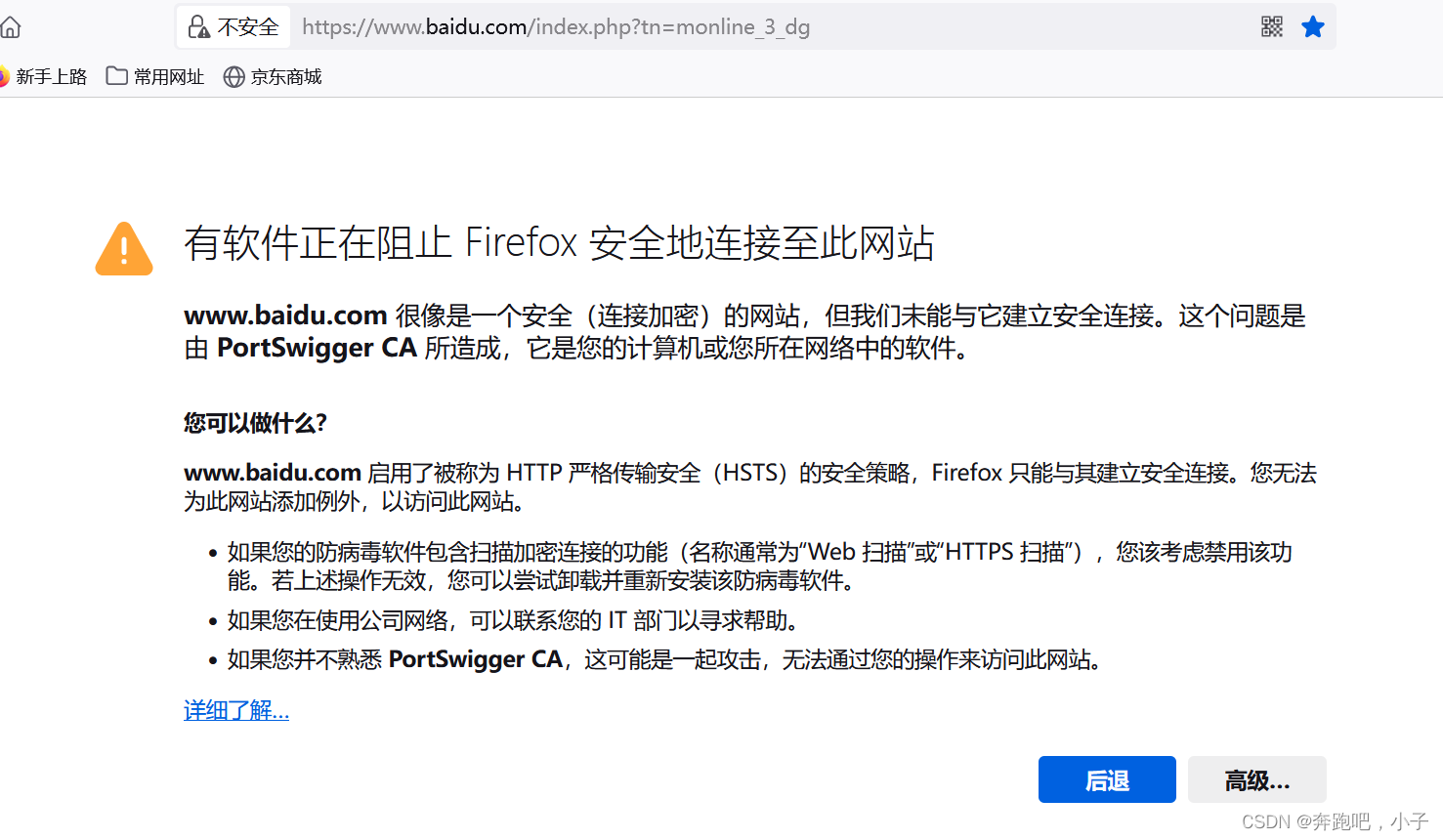

打开百度,浏览器提示这个

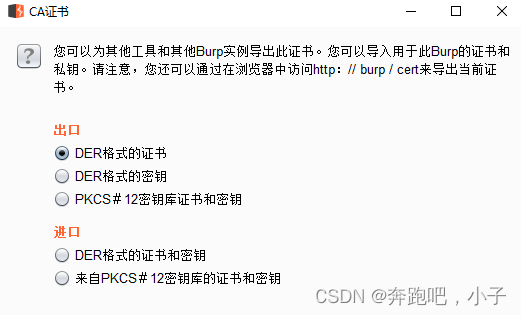

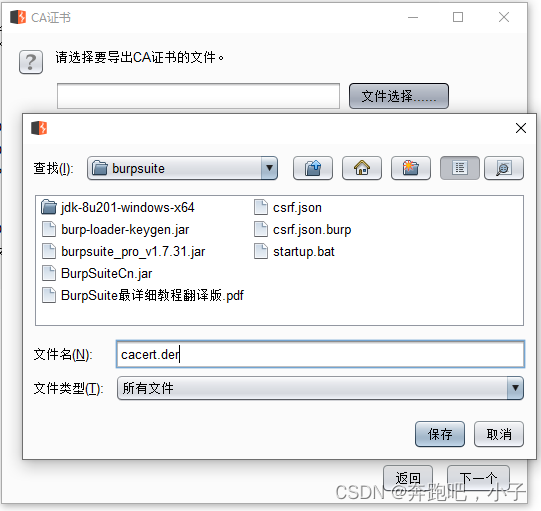

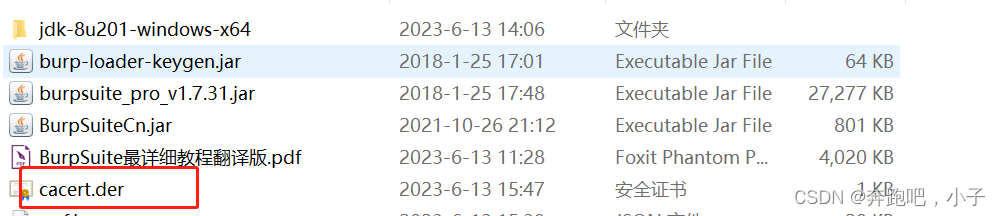

选择BurpSuite工具导出ca证书

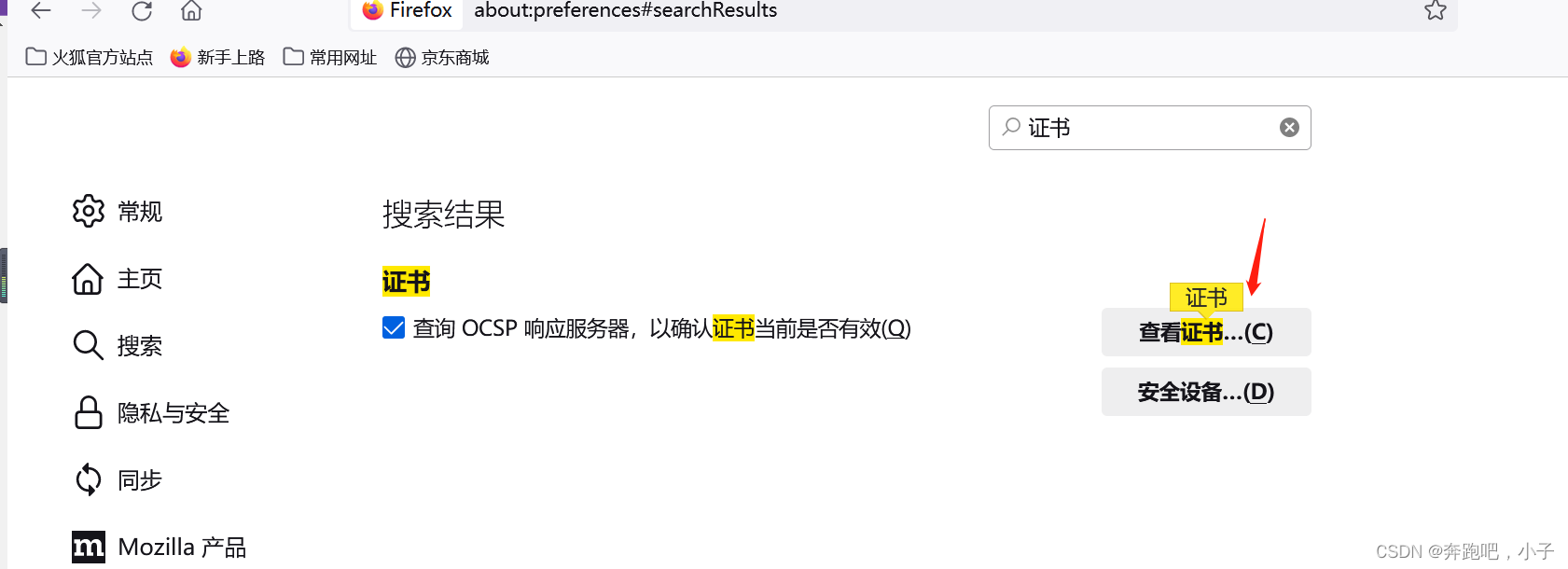

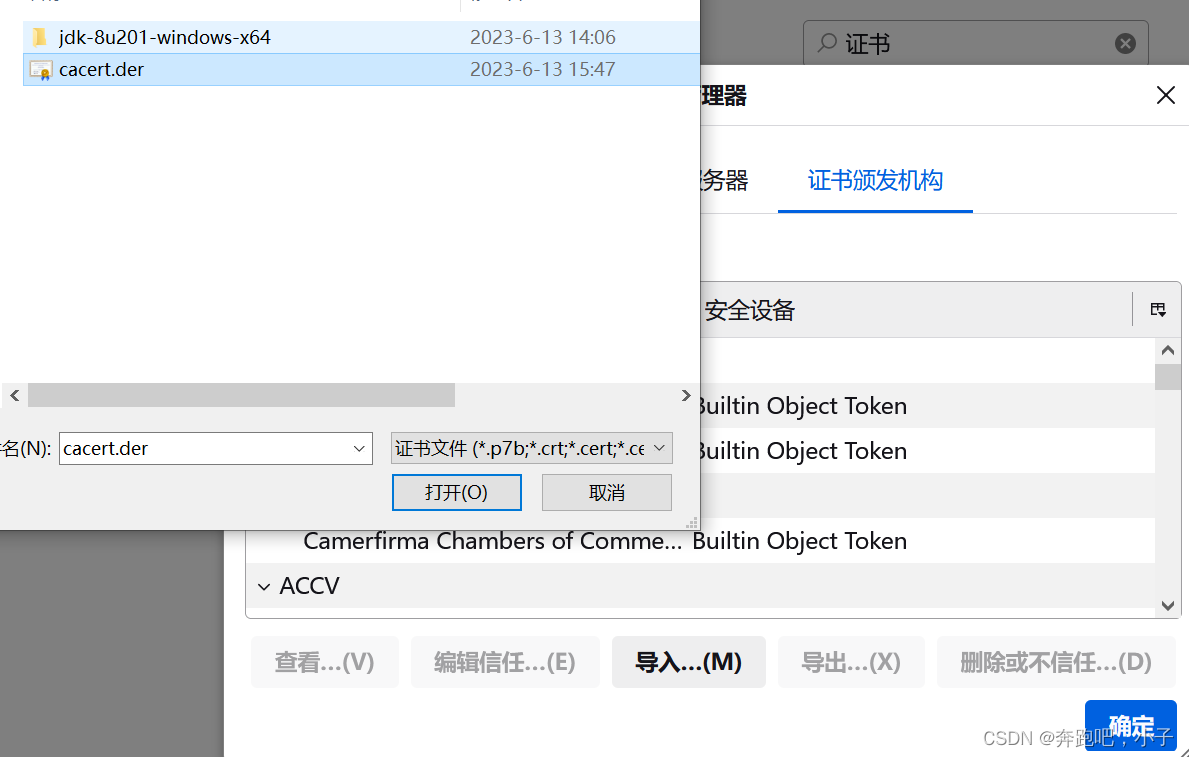

这个时候,我们 打开火狐浏览器 导入我们的证书

刷新请求百度

但是当我们访问localhost本地项目接口的时候,burpsuite工具没有检测到,怎么处理呢

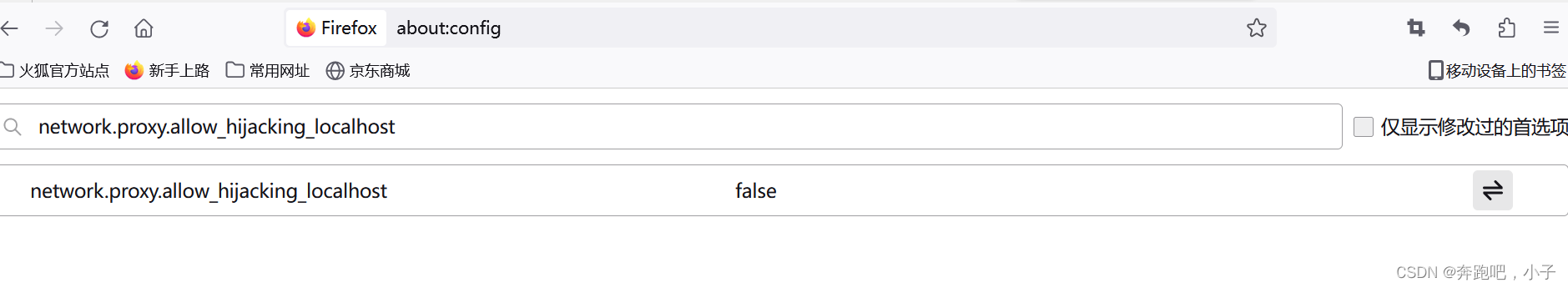

火狐浏览器地址栏添加 about:config

在搜索选项 network.proxy.allow_hijacking_localhost 将false修改为true,

双击该选项就会为true

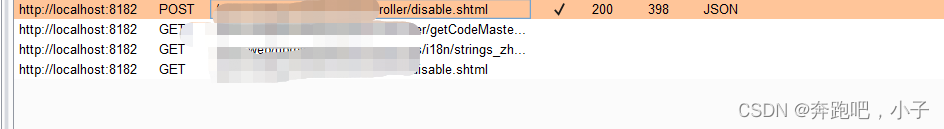

这样本地请求就可以监听到了

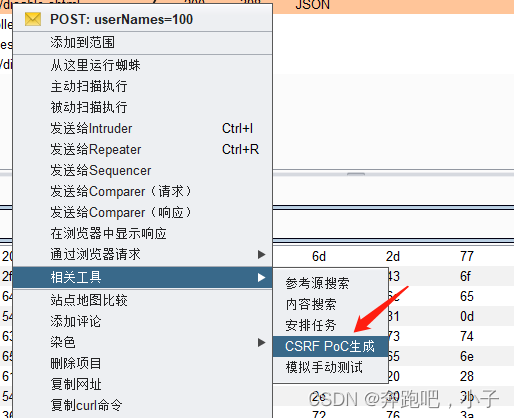

找到我们需要抓包的接口,选择CSRF poc生成工具

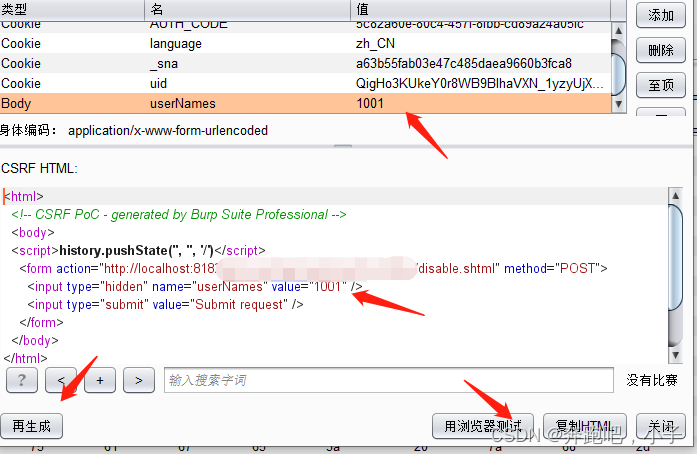

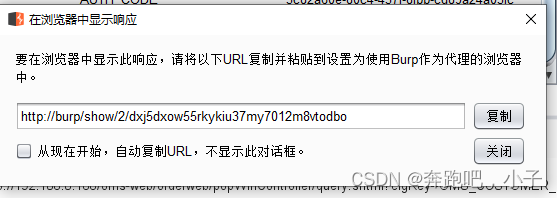

在生成的poc窗口修改参数,点击浏览器测试按钮

将对应的url地址复制到浏览器地址栏访问

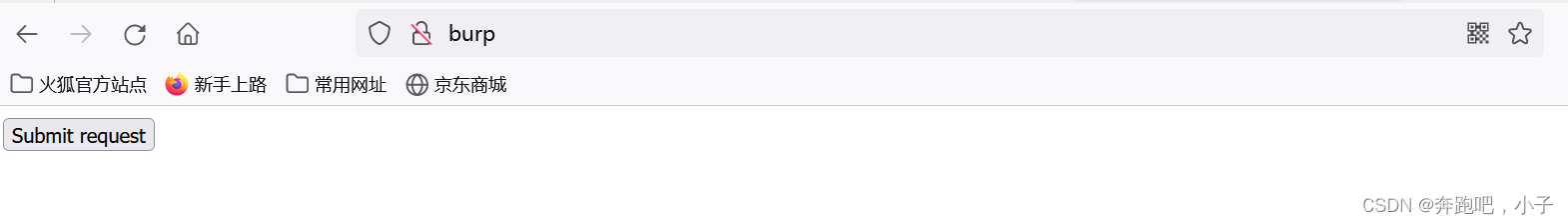

点击submitRequest按钮,结果竟然执行成功 表示存在csrf漏洞

这里在网上也找到一篇关于 burpsuite简单使用的系列文章,大家也可以简单了解

当然下一篇我会介绍,怎么去防御csrf漏洞