在本博客中,我们将讨论Kerberos预认证如何帮助减少密码×××。我们也将讨论本机工具为何无法成功提供已禁用Kerberos预验证用户账户列表。以及,如何简单方便地检测和启用这些账户的预认证。

在Windows 环境下,Kerberos 认证使用密匙分发中心(KDC)来进行用户和服务器身份验证。KDC接收Kerberos用户,使用其活动目录 (AD) 服务数据库检测,并在成功验证后分发权证。这听起来像一个安全识别身份机制,对吗?好,请稍等。 Kerberos’ 认证过程仍很容易受到多种×××,包括密匙×××。

启用Kerberos预认证可以阻止动态密匙×××。KDC在默认情况下对所有用户帐户进行预认证,但是管理员经常因为测试、自动化等等,在一些用户帐户上禁用Kerberos预认证。

预认证和如何抵御动态密匙×××

当提交权证申请时,预认证通过密码散列帮助用户识别身份。权证申请也包括具体内容,如用户时间戳、加密IP地址列表和权证有效期。当KDC收到申请,它通过AD密码散列解密申请。如果解密成功,the KDC 开始分发权证;如果解密失败,the KDC向用户反馈错误。

启用Kerberos 预认证时,用户无法向KDC发送虚假请求,因为每个申请都有时间戳加密。发送申请时,KDC 检查每一个申请的时间戳,确保不会早于或者同之前的申请相同。另外,KDC 同服务器时间比对每一个申请。如果申请时间戳晚于服务器时间5分钟,请求就会被拒绝。如果KDC读取到有效时间,可以确定不是之前的重复申请。

如果禁用预认证,×××者可以脱机,执行暴力×××破解密码,并在不留下踪迹的情况下完成身份验证请求。如果启用预认证,×××者每一次尝试新密码,都必须同KDC连接。尽管×××者可以多次执行,但每次预授权失败时都会有KDC日志。

如何识别已禁用的Kerberos预认证帐户?

本地工具 vs. ADManager Plus

如果您进行域风险评估,会显示有些用户账户已禁用Kerberos预认证。 但是,无法提供哪些用户已禁用。要列出禁用Kerberos预认证的用户帐户,您需要创建复杂的LDAP过滤器或PowerShell脚本,或者使用另一个工具。

使用ADManager Plus自定义报表功能,这样,您可以轻松地鼠标一点识别未认证用户账户,并且使用报表自行完成Kerberos预认证。

该报表将帮助查找具有Kerberos预认证的用户帐户,这是在ADManager Plus的自定义报告中没有Kerberos预验证用户帐户,如图1所示。

图1.在ADManager Plus“用户报表”下,可找到没有Kerberos预认证的用户帐户报表。

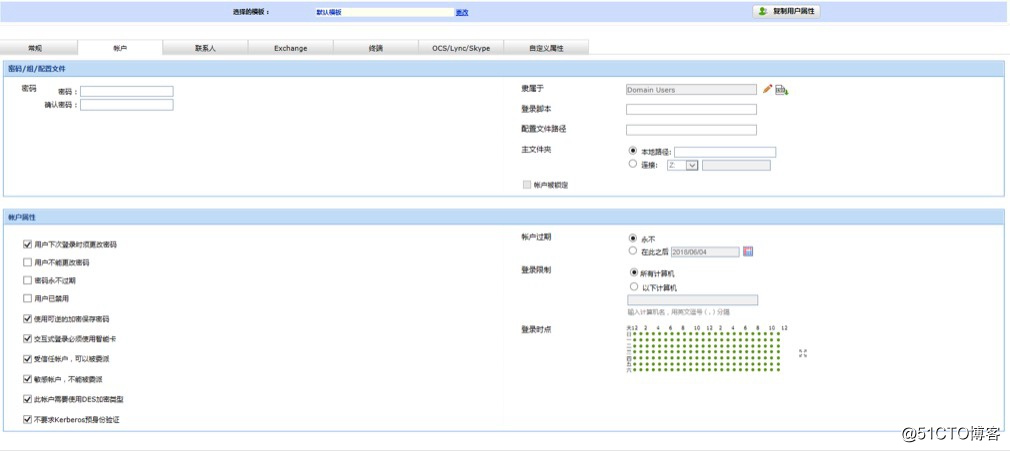

从用户账户列表,您可以核实是否Kerberos预认证应该禁用这些用户。 如果一个账户需要预认证,您可以从报表中为这个账户Kerberos预认证, 如图2所示。

图2: 用户账户修改

在这篇博客中,我们讨论了Kerberos预认证及降低主动密码×××的重要性。我们也看到如何简单地检测未进行Kerberos预认证的用户,并且,仅仅几个点击就可以完成这些用户的Kerberos预认证。怎么样,ADManager Plus 自定义报表功能强大吧 ?

阅读更多关于 ADManager Plus自定义报表. 下载免费指南和视频,创建您自定义的ADManager Plus 报表。