一、域名信息收集

1.通过搜索引擎

比如先找一个学校网站inurl:edu.cn

北京大学的网站域名https://www.pku.edu.cn/

那么再找inurl:pku.edu.cn

可以找到它的其他域名信息

在实际渗透时有助于我们攻击

2.通过layer子域名工具

列举了一些百度域名

二、hosts文件

hosts文件存放位置C:\Windows\System32\drivers\etc\hosts

主要就是一个域名重定向的功能,主机会先解析hosts文件的对应关系,再用dns服务器解析

例如:

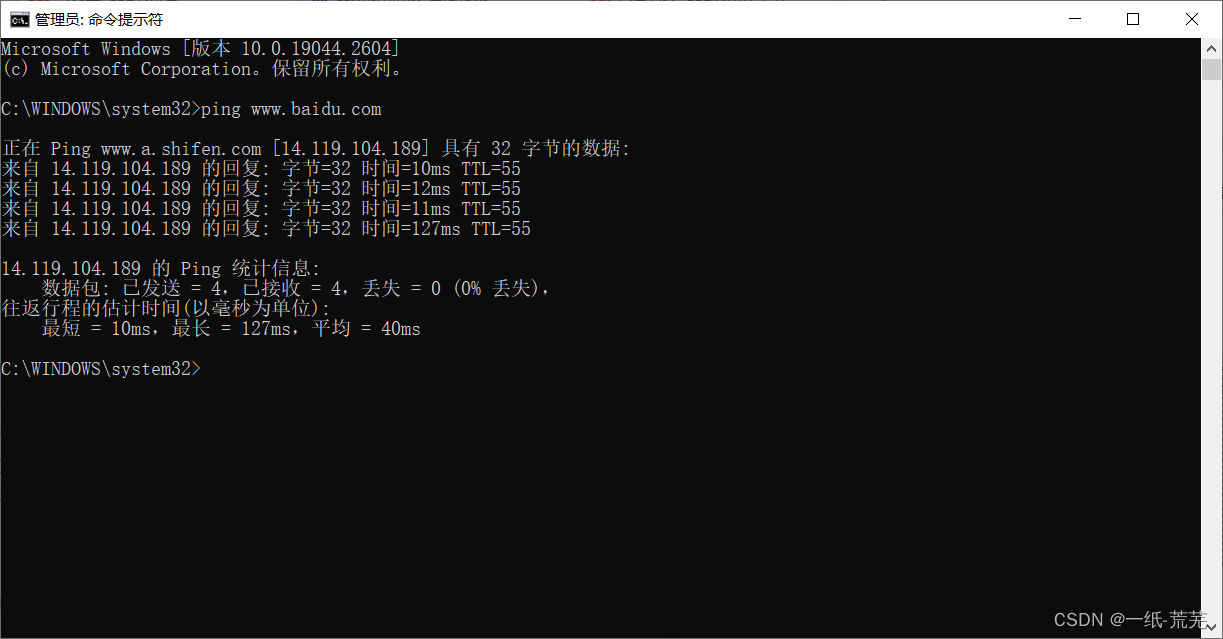

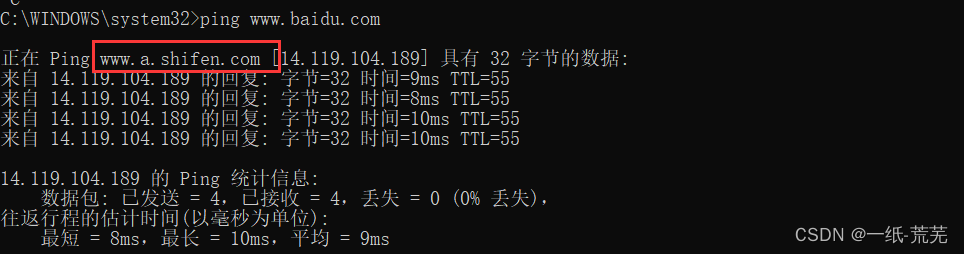

现在访问百度,查看IP

ip为14.119.104.189

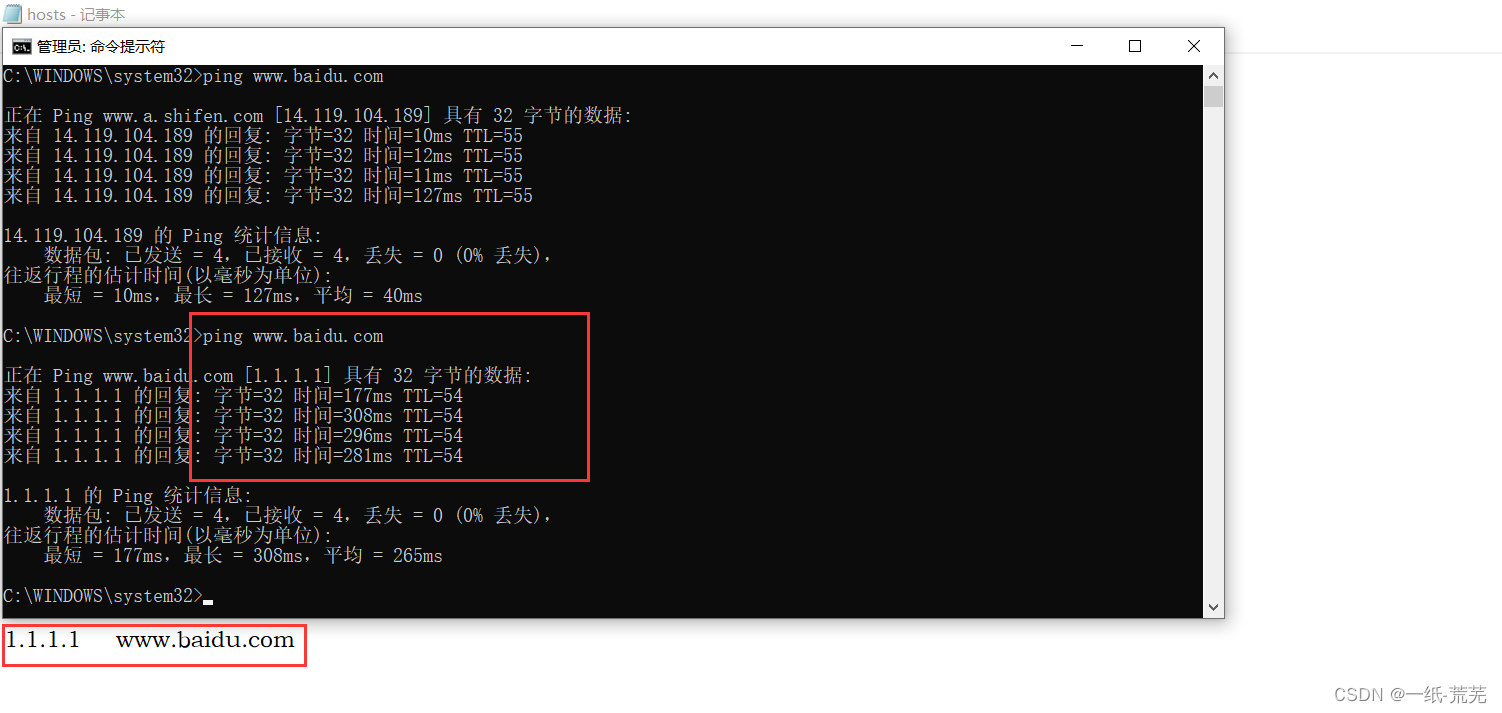

现在修改hosts文件,将www.baidu.com解析到1.1.1.1,再ping,发生了变化

三、CDN

即内容分发网络,为更快的访问资源,主服务器存在各个节点,根据位置就近选择节点。

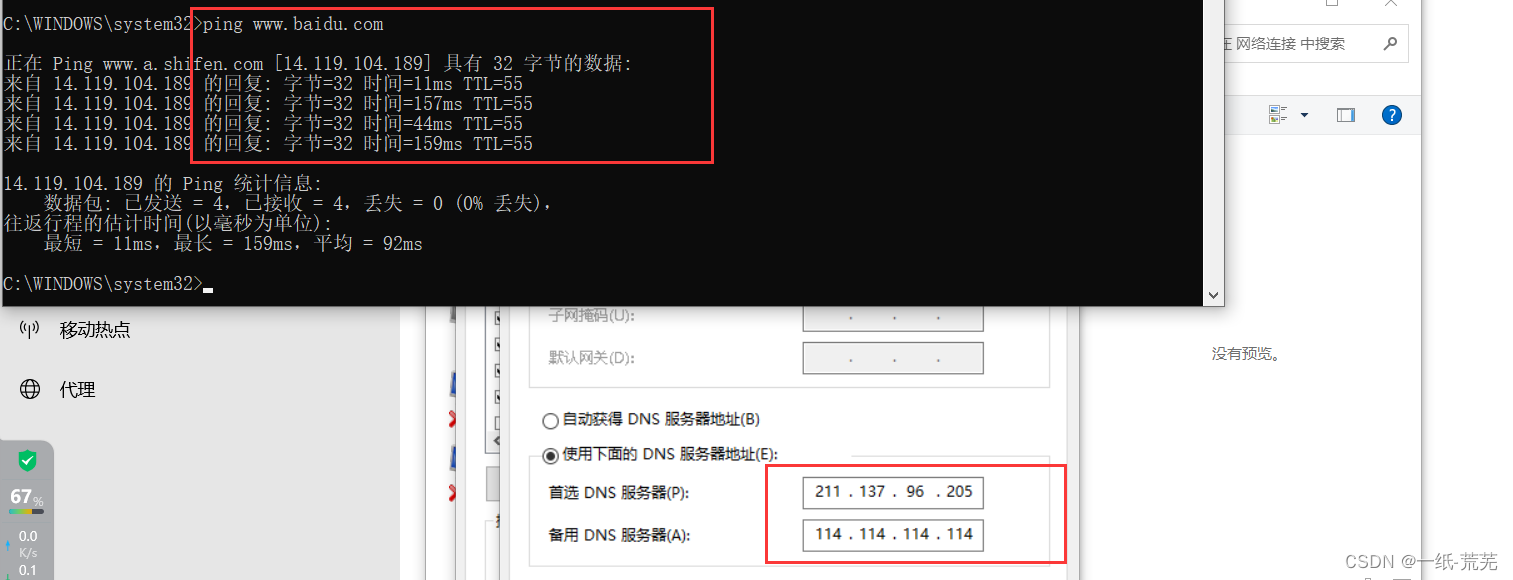

我们可以配合修改dns服务器,解析的cdn节点会发生变化

例如:

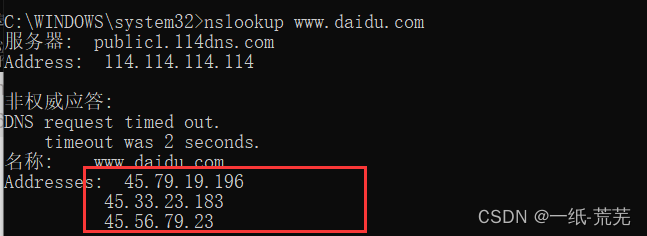

这是当前的dns服务器和解析的地址

修改后,会发生变化

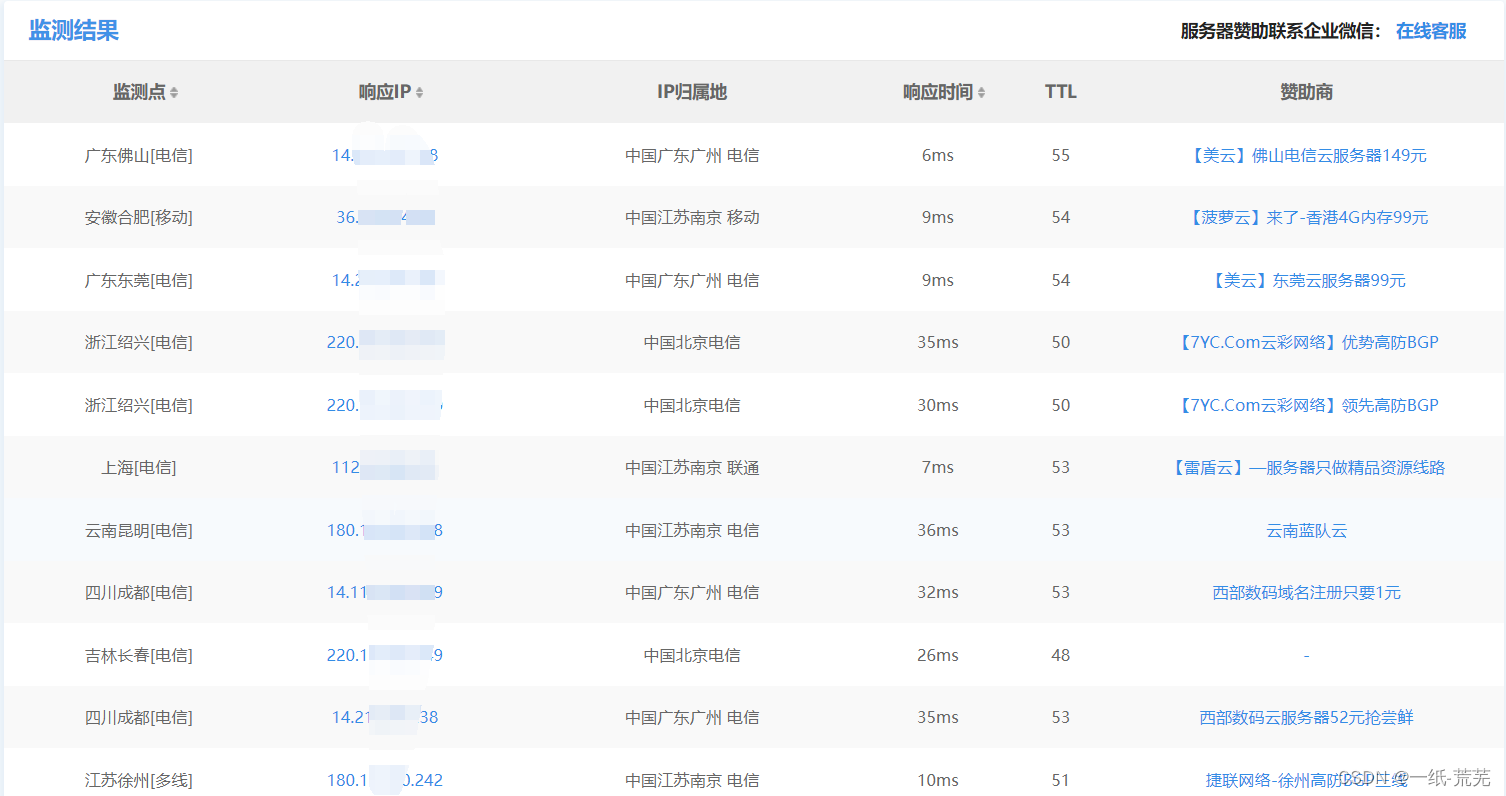

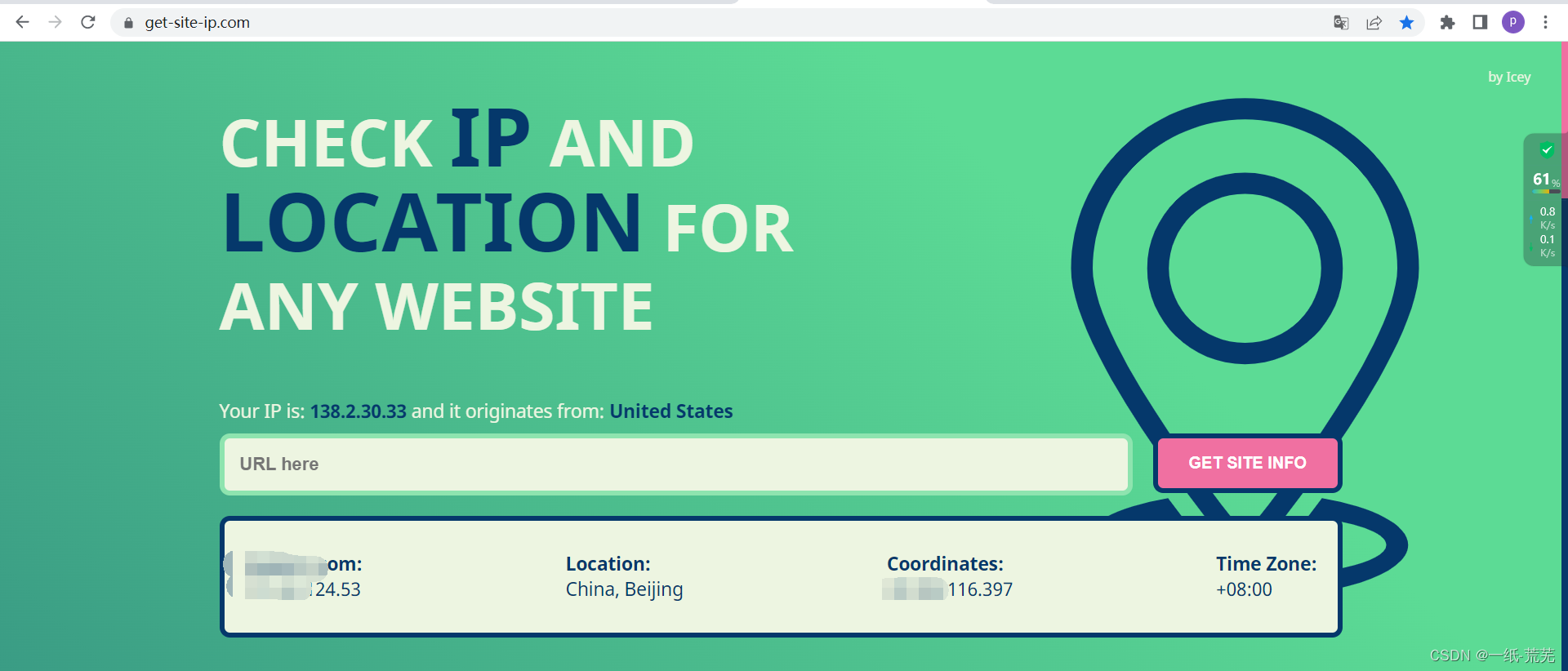

这是一个小实验,另外如何判断服务器是否有cdn,可以利用超级ping,或第三方工具,还可以在ping时观察域名是否一致。

1.判断是否存在CDN

超级ping,查看解析得ip是否一致,与此类似,还有自带的ping命令,nslookup命令等

2.绕过CN寻找真实IP

2.1 子域名查询:有的网站主域名会做CDN,但是子域名可能不会做。如www.xueersi.com和xueersi.com就不一样

xueersi.com解析

www.xueersi.com解析

2.2 邮件服务查询:我们访问别人,可能通过CND,但别人访问我们通常不会走CDN

//

2.3 国外地址请求:国外没有cdn节点的话,可能直接走原ip

2.4 遗留文件,扫描全网:fuckcdn,w8 fuckcdn,zmap等

//

2.5 黑暗引擎搜索特定文件:https://www.shodan.io/

//

2.6 dns历史记录,以量打量:CDN节点是有流量上限的,用光之后就会直通原机,这也是一种流量攻击

总结

根据自己的情况做的一些学习记录,希望能够坚持。