1.简介

HummerRisk 是开源的云原生安全平台,以非侵入的方式解决云原生的安全和治理问题。核心能力包括混合云的安全治理和云原生安全检测。

今天我们来通过 HummerRisk 云原生安全检测能力来对Kubernetes进行安全合规检测

2.检测步骤

①首先创建一个Kubernetes账户, 进入『云原生安全』->『K8s检测』,点击创建Kubernetes,填写Kubernetes APIServer地址和Token即可完成Kubernetes 集群绑定

图 1K8s 集群账户创建

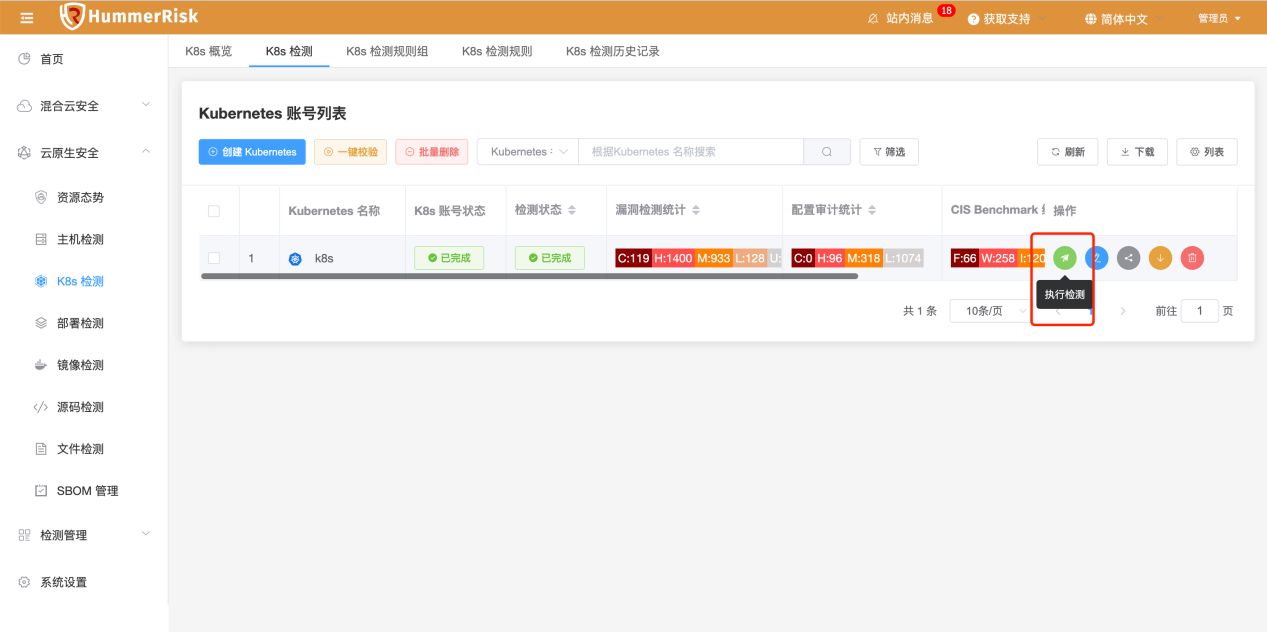

②选择需要进行检测的Kubernetes集群,执行检测

图 2 对 Kubernetes 执行检测

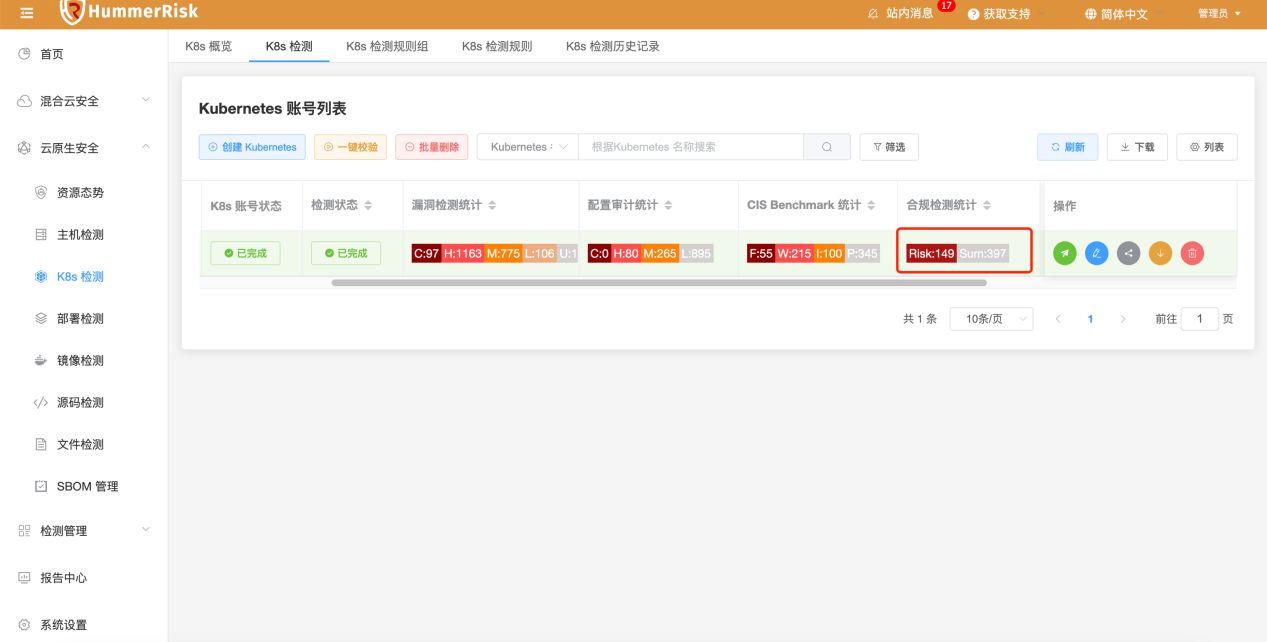

③等待检测完成后,查看合规检测结果:

图 3查看合规检测结果

3.检测结果分析

v这里我们使用 kubectl create deployment nginx-demo --image=nginx创建了一个“轻量化”的nginx应用,资源类型是 deployment

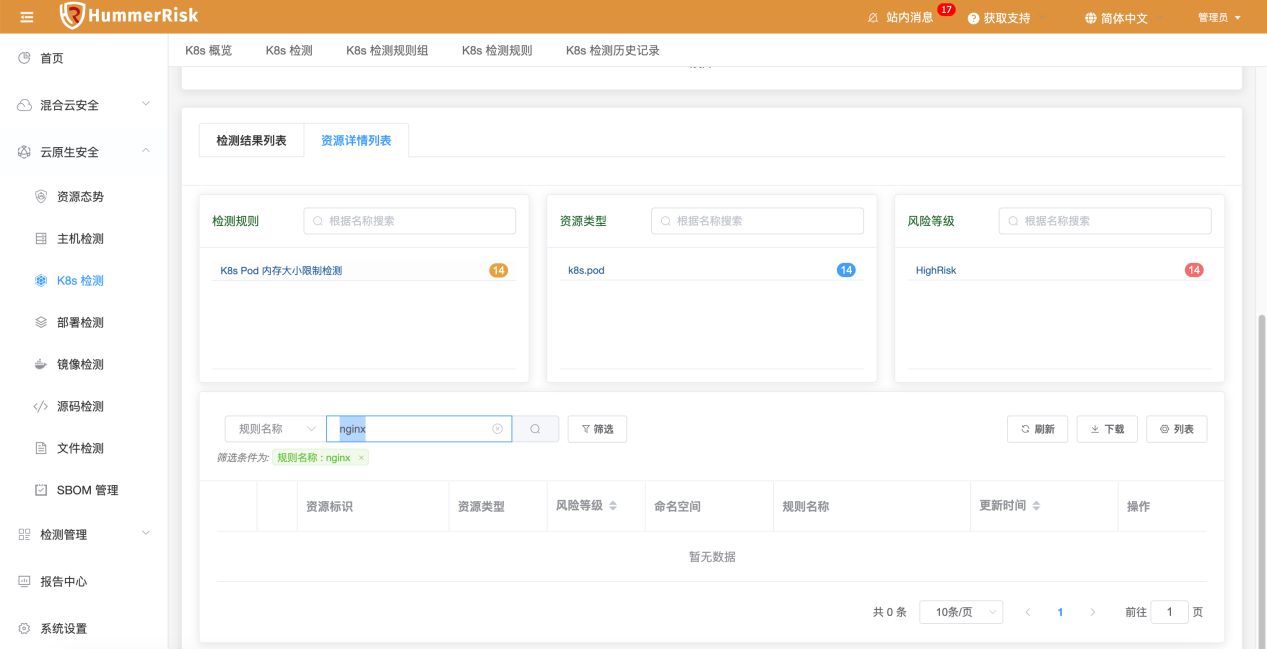

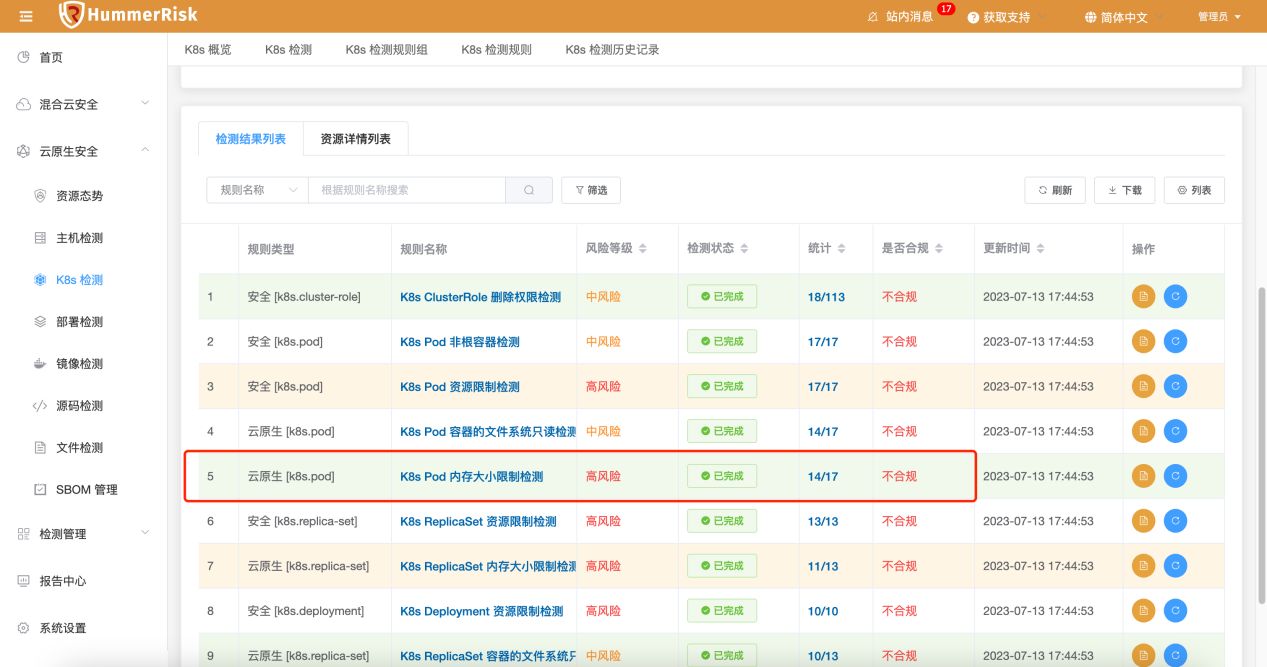

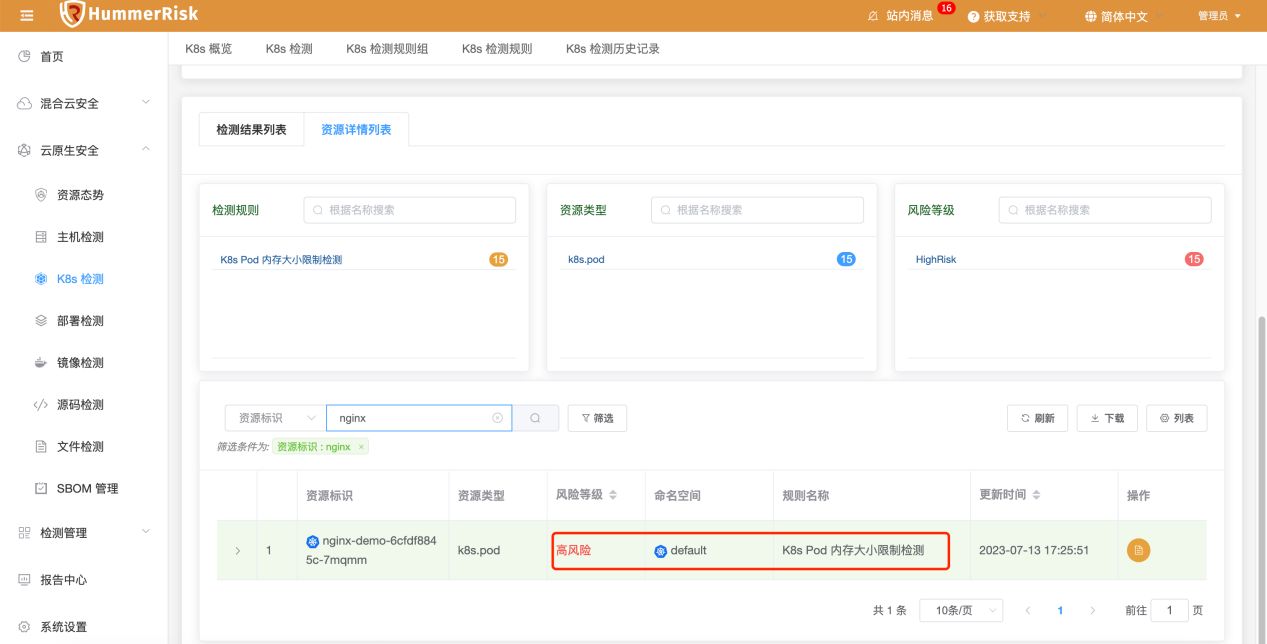

通过检测结果,我们可以看到很多不合规的规则条目,以“K8spod内存大小限制检测”为例,当前是“不合规”状态,点击进入查看详情,可以看到我们创建的nginx应用是不合规的。

图 4 选择规则条目

图 5 查找创建的 nginx 应用

4.问题修复处理

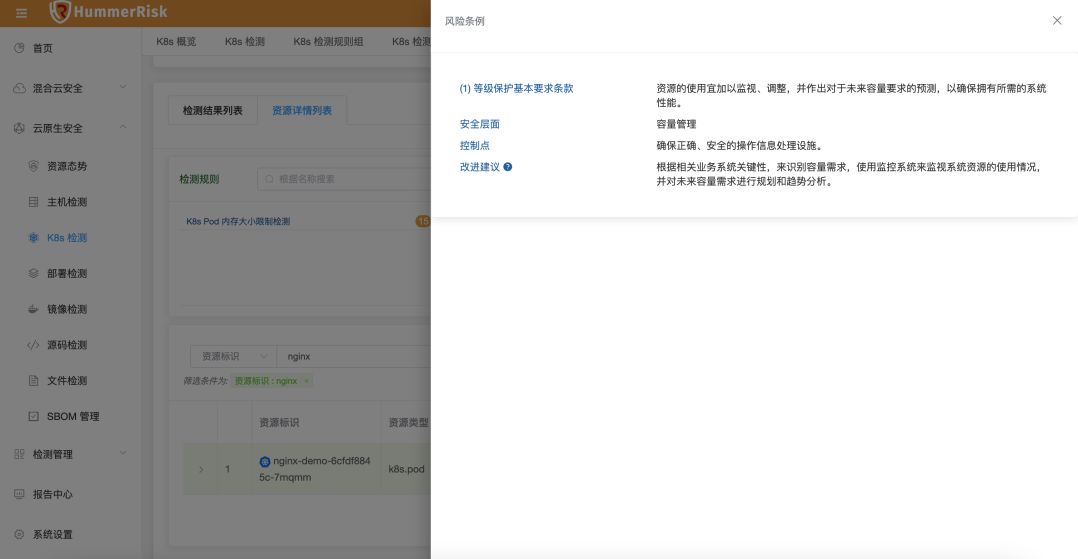

v可以看到当前创建的nginx资源在“K8s pod 内存大小限制检测”规则条目中,是高风险状态,现在我们需要来修复这个

图 6 查看风险条例

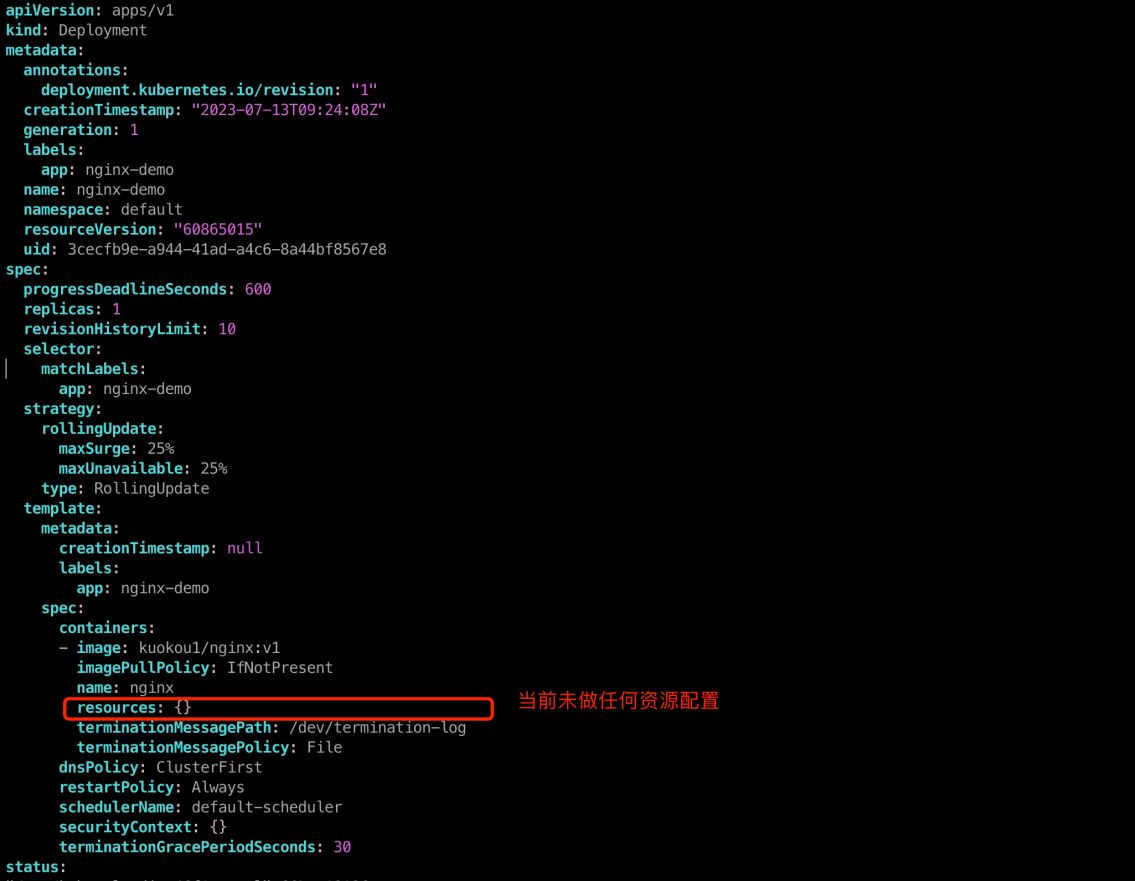

① 操作之前,我们来查看创建的nginx应用,命令为: kubectl edit deployment nginx-demo,可以看到当前resources没有做任何配置

图 7 资源查看

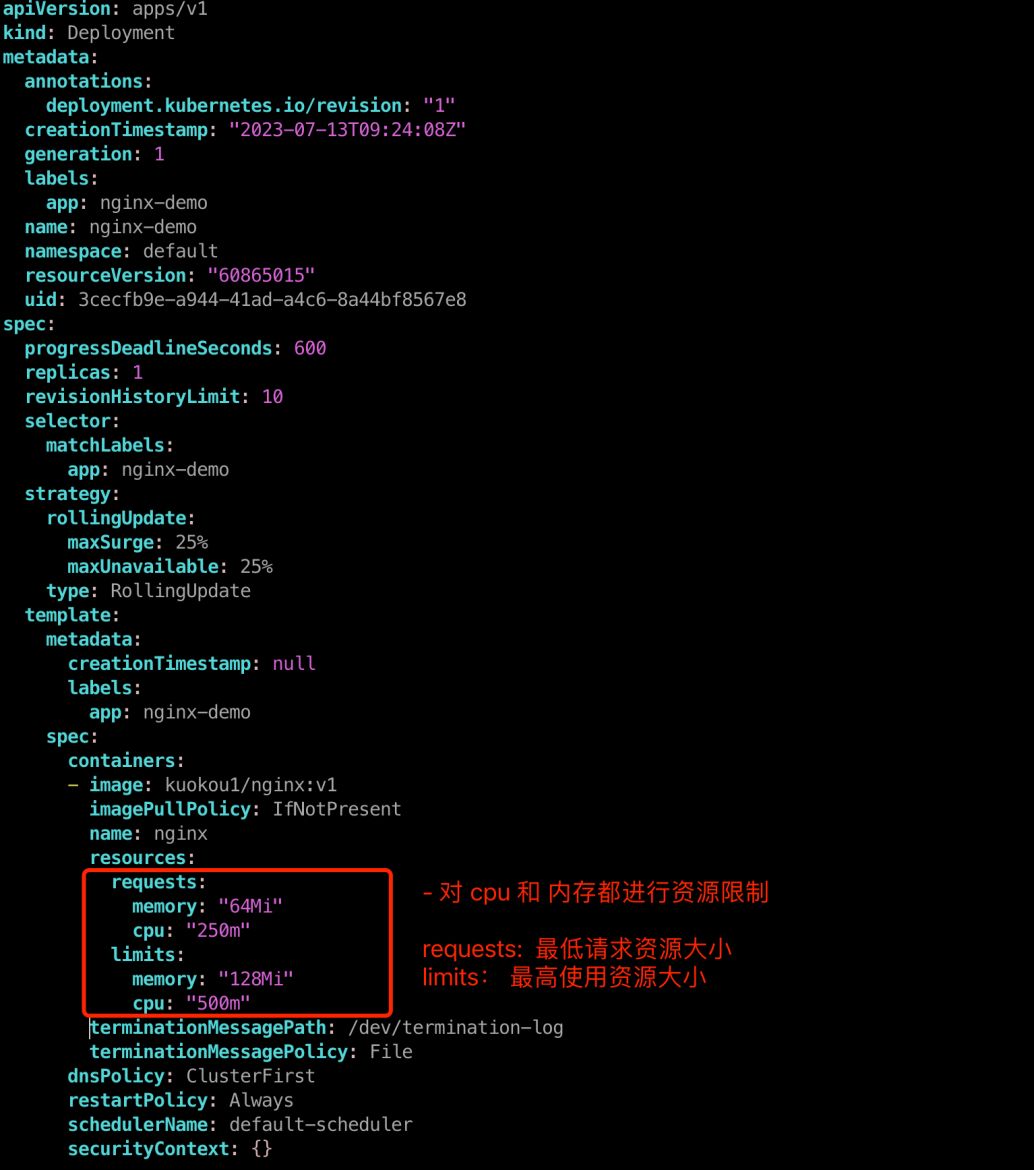

② 对当前应用配置资源限制,命令为:kubectleditdeploymentnginx

图 8 应用资源修改

resources:

requests:

memory: "64Mi"

cpu: "250m"

limits:

memory: "128Mi"

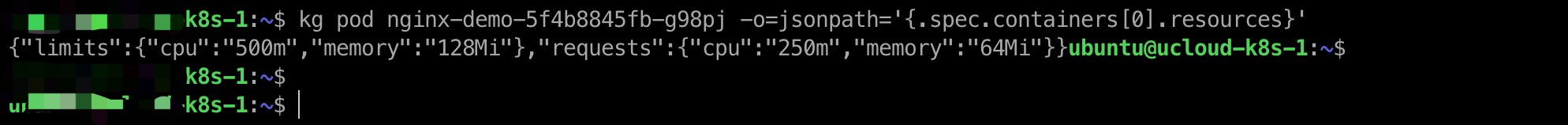

cpu: "500m"③ 修改完成后,验证配置是否生效,正常pod也会重新创建

图 9 验证

5.验证

重复步骤2,我们对Kubernetes集群再次进行安全检测,然后进入合规检测统计,查找nginx应用是否还存在“K8s pod 内存大小限制检测”问题。可以看到当前此问题不再复现,可以说明该问题已经修复。