1. Window Server

1.1 IIS短文件名泄露漏洞

① 关闭NTFS 8.3

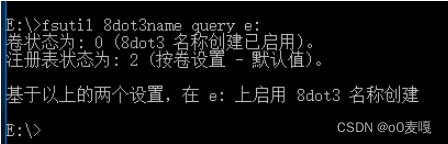

查询IIS配置的网站的文件所在盘是否开启短文件格式,以e盘为例:fsutil 8dot3name query e:

0表示开启。

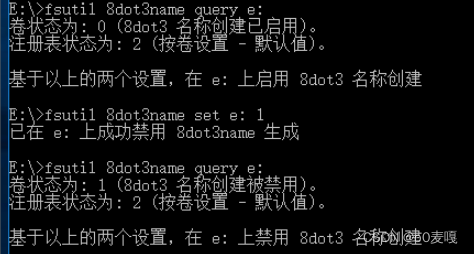

关闭e盘短文件格式:fsutil 8dot3name set e: 1,再查询:

1表示关闭

② 修改注册列表

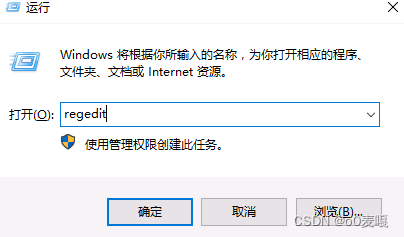

win + R 输入 regedit,打开 注册表编辑器

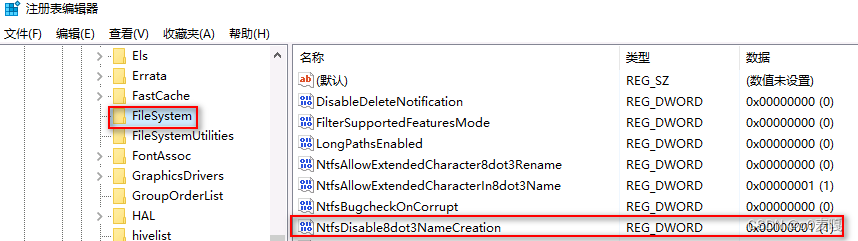

找到 HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/FileSystem,将NtfsDisable8dot3NameCreation值改为1

③ 重新复制网站文件

新建一个文件夹,将网站文件全部复制到新文件夹中,删除原有文件夹,再将新文件夹重命名为原有文件夹名。

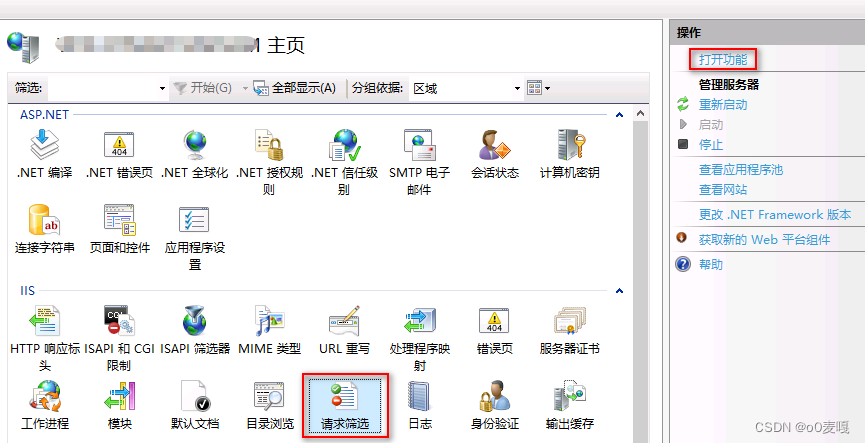

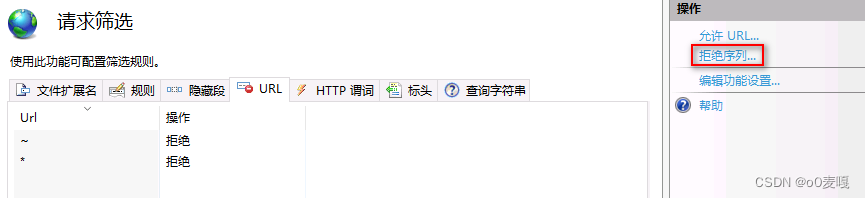

④ 添加请求筛选

网上的说法前面三步操作完之后,重启服务器,就可以解决这个问题。我这里前3个操作完之后,还是存在这个问题,添加了这步之后才能规避

打开IIS管理器 -> 选择网站 -> 请求筛选 -> 打开功能 -> 拒绝序列:添加"~“和”*"

⑤ 重启服务器

1.2 SSL/TLS 存在Bar Mitzvah Attack漏洞

前言:以下方法是基于IIS部署网站,Nginx和Tomcat网上有其他教程

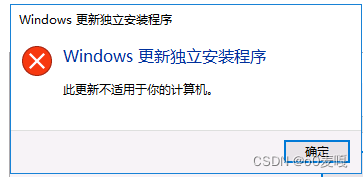

① 安装KB2868725(安装不上,直接进行第二步)

下载对应系统的补丁,下载列表(找不到下载入口):

https://support.microsoft.com/zh-cn/topic/microsoft-%E5%AE%89%E5%85%A8%E5%85%AC%E5%91%8A-%E7%94%A8%E4%BA%8E%E7%A6%81%E7%94%A8-rc4-%E7%9A%84%E6%9B%B4%E6%96%B0-479fd6f0-c7b5-0671-975b-c45c3f2c0540

找到一个Windwo Server 2012的补丁地址:

https://www.microsoft.com/zh-cn/download/details.aspx?id=40963

拿到服务器上运行,发现无法安装:

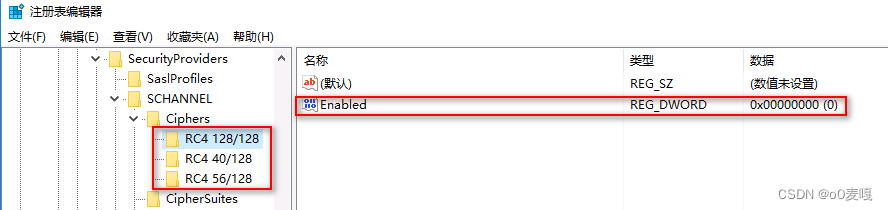

② 修改注册表

win + R 输入 regedit,打开 注册表编辑器

找到找到 HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/SecurityProviders/SCHANNEL/Ciphers/RC4 128/128(RC4 40/128、RC4 56/128)

如果发现没有RC4 128/128、RC4 40/128、RC4 56/128自己创建"项"

也可以将所有配置写到.reg文件中,运行即可,下载地址:

https://download.csdn.net/download/Gpointy/88042565